CTF之做題總結(五)

一、Crypto(密碼學)

1、資訊化時代的步伐

題目描述:

也許中國可以早早進入資訊化時代,但是被清政府拒絕了。附件中是數十年後一位偉人說的話的密文。請翻譯出明文(答案為一串中文!) 注意:得到的 flag 請包上 flag{} 提交。

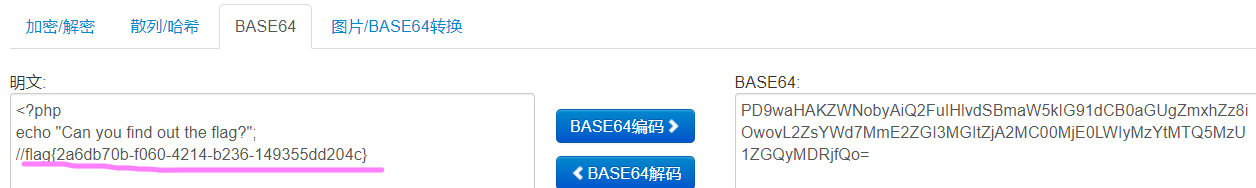

題目附件:606046152623600817831216121621196386

題目內容的密文竟然只由數位組成,然後經過一番查詢,知道了這原來是中文電碼。

附錄:

中文電碼表採用四位阿拉伯數位作代號,從0001到9999按四位數順序排列,用四位數位表示最多一萬個漢字、字母和符號。漢字先按部首,後按筆劃排列。字母和符號放到電碼表的最尾。後來因一萬個漢字不能應付戶籍管理的要求,又有第二字面漢字的出現。在香港,兩個字面都採用同一編碼,由輸入員人手選擇字面;在臺灣,第二字面的漢字在開首補上「1」字,變成5個數位的編碼。

然後我們可以查一下中文電碼線上解密工具然後對這一串中文電碼進行解密就OK了。

最後的結果是:flag{計算機要從娃娃抓起}

2、old-fashion

題目附件內容:

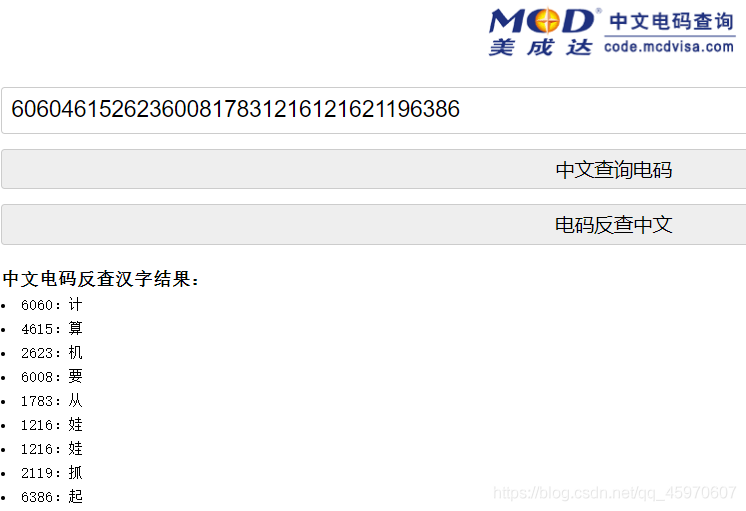

Os drnuzearyuwn, y jtkjzoztzoes douwlr oj y ilzwex eq lsdexosa kn pwodw tsozj eq ufyoszlbz yrl rlufydlx pozw douwlrzlbz, ydderxosa ze y rlatfyr jnjzli; mjy gfbmw vla xy wbfnsy symmyew (mjy vrwm qrvvrf), hlbew rd symmyew, mebhsymw rd symmyew, vbomgeyw rd mjy lxrzy, lfk wr dremj. Mjy eyqybzye kyqbhjyew mjy myom xa hyedrevbfn lf bfzyewy wgxwmbmgmbrf. Wr mjy dsln bw f1_2jyf-k3_jg1-vb-vl_l

看到這道題這麼大一串看不懂的密碼,真的有點不知道怎麼辦,然後就去查了一下,發現這個好像是詞頻分析,替換密碼,然後怎麼解密呢?用什麼解密工具進行解密呢?可以用quipqiup爆破工具進行暴力破解進行解密。

quipqiup爆破工具連結: link.

在Puzzle下面貼上上我們這道題的密文,然後點選右下角紫色的Solve,進行破解就可以了。

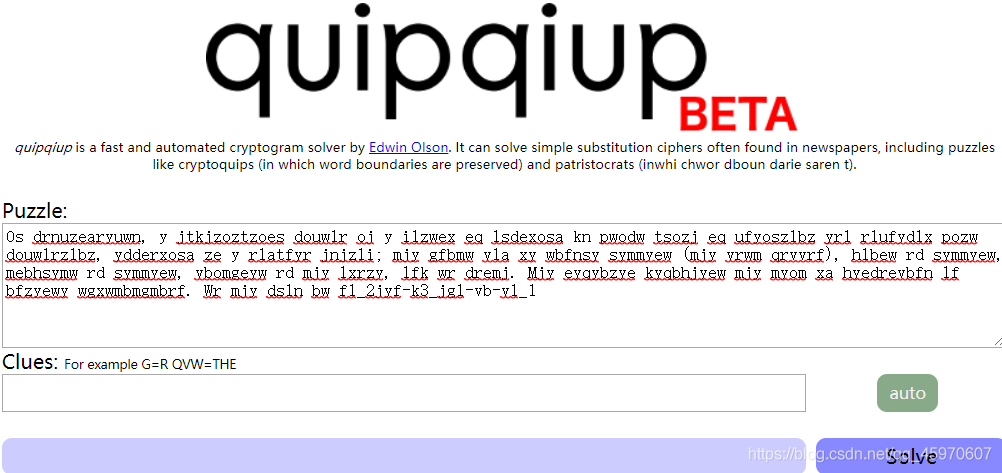

進行暴力破解之後我們好像發現了一些東西哎,好像發現了答案隱藏在裡面,然後我們包上flag{}進行提交就大功告成了。

最後的答案是:flag{n1_2hen-d3_hu1-mi-ma_a}

3、[BJDCTF 2nd]靈能精通-y1ng

題目描述:

身經百戰的Y1ng已經達到崇高的武術境界,以自律克己來取代狂熱者的戰鬥狂怒與傳統的戰鬥形式。Y1ng所受的訓練也進一步將他們的靈能強化到足以瓦解周遭的物質世界。藉由集中這股力量,Y1ng能釋放靈能能量風暴來摧毀敵人的心智、肉體與器械。得到的 flag 建議用 flag{} 包上提交。

題目附件:

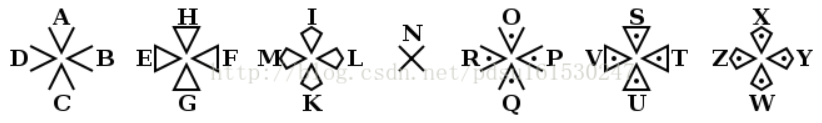

上一次遇到了同樣型別的圖形密碼,上一次是豬圈密碼,這一個是聖堂武士密碼,其實也就是豬圈密碼的變形。

附錄:聖堂武士密碼圖

對照聖堂武士密碼圖我們就可以拿到flag了。

最終的結果為:flag{IMKNIGHTSTEMPLAR}

二、Web

1、[極客大挑戰 2019]Havefun

開啟題目給我們的網址:http://c1d3fbc0-a78d-4423-aec9-59ed70852897.node3.buuoj.cn,我們會得到一張可愛的小貓咪圖片,如下圖所示:

但是在這張圖中我們什麼也沒發現,這是個Web題,所以我們點右鍵檢視網頁原始碼,看看能不能發現一些提示。

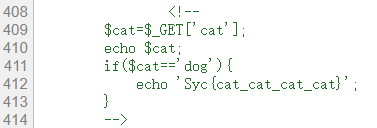

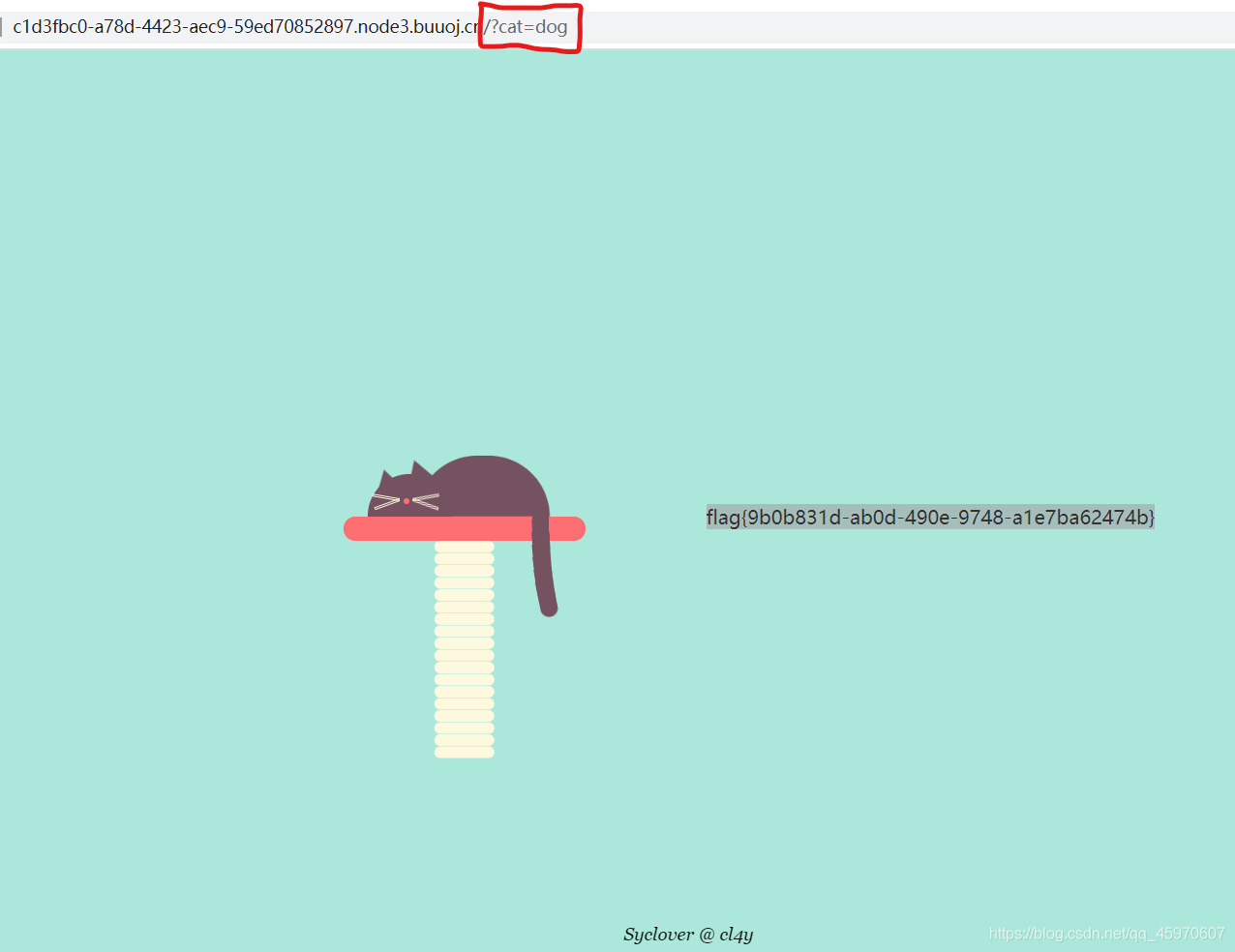

這道題使用get請求,傳送一個cat引數,把cat的值列印出來,如果cat的值等於dog的值,就列印Syc{cat_cat_cat_cat},接下來傳參就可以了,在請求的地址前面加上引數/?cat=dog,然後我們看看會出現什麼變化,然後我們發現flag就浮出水面了,嘿嘿。

2、[ACTF2020 新生賽]Include

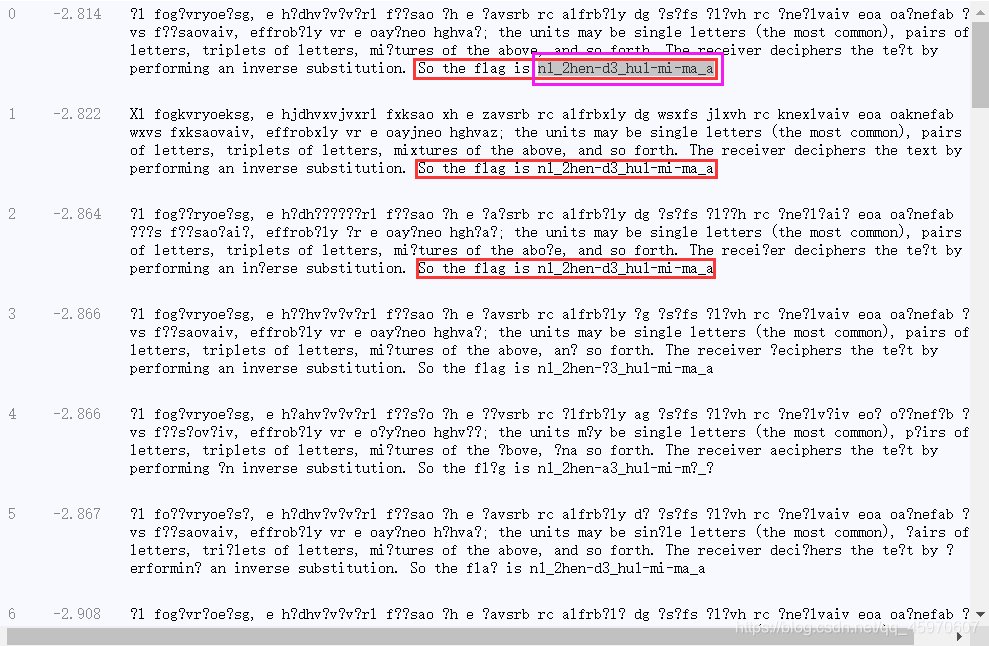

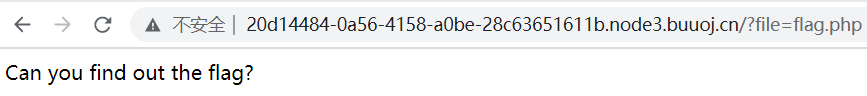

開啟題目給我們的網址:http://20d14484-0a56-4158-a0be-28c63651611b.node3.buuoj.cn 我們會得到Can you find out the flag?的提示,如下圖所示:

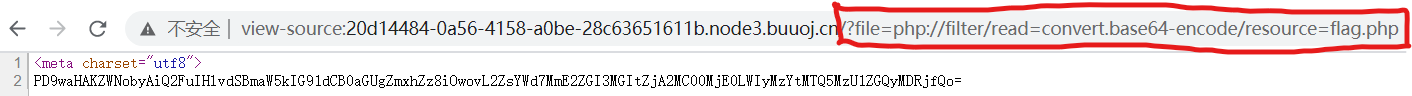

看到網址後邊有個/?file=flag.php這樣的字尾,我們可以判斷此題為PHP偽協定題目,需要構建payload,如下邊所示,把下邊這一串加在網址後面,然後再開啟我們就會得到一串Base64的密碼,然後進行解密就OK了。

?file=php://filter/read=convert.base64-encode/resource=flag.php

PHP偽協定:

php://filter 讀取原始碼並進行base64編碼輸出,不然會直接當做php程式碼執行,就看不到原始碼內容了。

得到這樣一串Base64密碼,然後進行解密。PD9waHAKZWNobyAiQ2FuIHlvdSBmaW5kIG91dCB0aGUgZmxhZz8iOwovL2ZsYWd7MmE2ZGI3MGItZjA2MC00MjE0LWIyMzYtMTQ5MzU1ZGQyMDRjfQo=

最終的答案就是:flag{2a6db70b-f060-4214-b236-149355dd204c}