網路安全第六講 入侵檢測系統

2020-10-25 12:00:50

網路資訊保安第六講 入侵檢測系統

一 入侵檢測定義

- 入侵:指一系列試圖破壞資訊資源機密性、完整性和可用性的行為。對資訊系統的非授權存取及(或)未經許可在資訊系統中進行操作。

- 入侵檢測:是通過從計算機網路系統中的若干關鍵節點收集資訊,並分析這些資訊,監控網路中是否有違反安全策略的行為或者是否存在入侵行為,是對指向計算和網路資源的惡意行為的識別和響應過程。

- 入侵檢測系統(IDS):入侵檢測系統通過監視受保護系統的狀態和活動,採用異常檢測或濫用檢測的方式,發現非授權的或惡意的系統及網路行為,為防範入侵行為提供有效的手段,是一個完備的網路安全體系的重要組成部分。入侵檢測的軟體與硬體的組合,是防火牆的合理補充,是防火牆之後的第二道安全閘門。

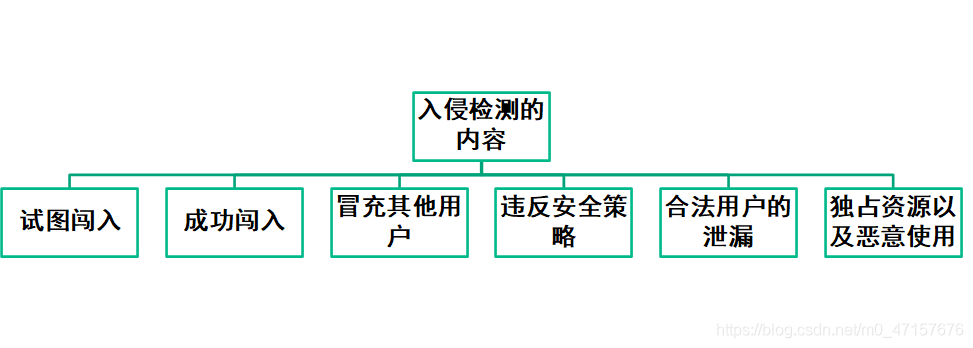

- 入侵檢測的內容:

二 典型的IDS技術

-

IDS起源與發展:審計技術:產生、記錄並檢查按時間順序排列的系統事件記錄的過程,通常用審計紀錄檔的形式記錄。

-

審計的目標

-

確定和保持系統活動中每個人的責任

-

重建事件

-

評估損失

-

監測系統的問題區

-

提供有效的災難恢復

-

阻止系統的不正當使用

-

-

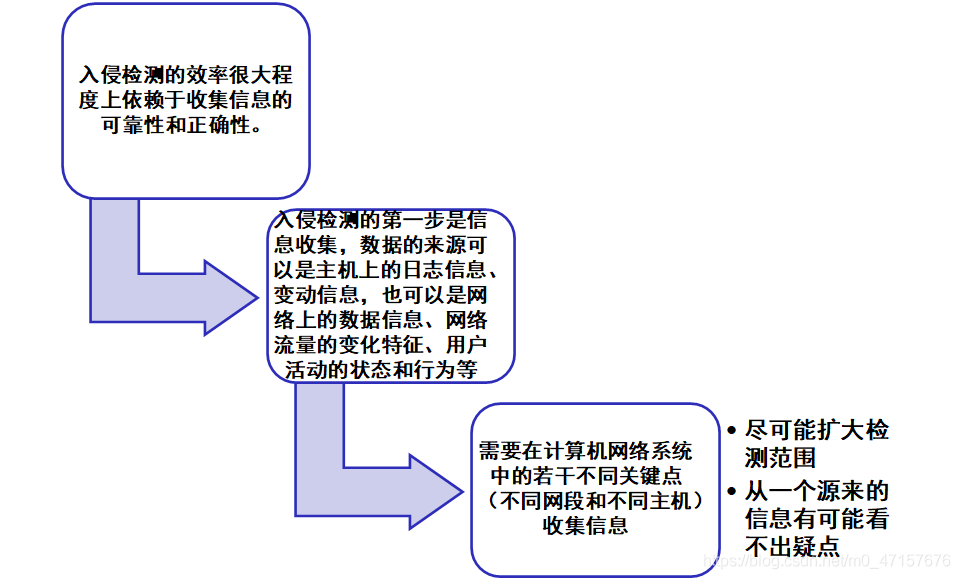

入侵檢測流程:資訊收集、資訊分析、結果處理

- 資訊收集

- 資訊分析

- 模式匹配:就是將收集到的資訊與已知的網路入侵和系統誤用模式資料庫進行比較,從而發現違背安全策略的行為。

- 統計分析:首先給系統物件(如使用者、檔案、目錄和裝置等)建立一個統計描述,統計正常使用時的一些測量屬性(如存取次數、操作失敗次數和延時等)。測量屬性的平均值將被用來與網路、系統的行為進行比較,任何觀察值在正常值範圍之外時,就認為有入侵發生。

- 完整性分析,往往用於事後分析:完整性分析主要關注某個檔案或物件是否被更改,這經常包括檔案和目錄的內容及屬性,它在發現被更改的、被安裝木馬的應用程式方面特別有效。

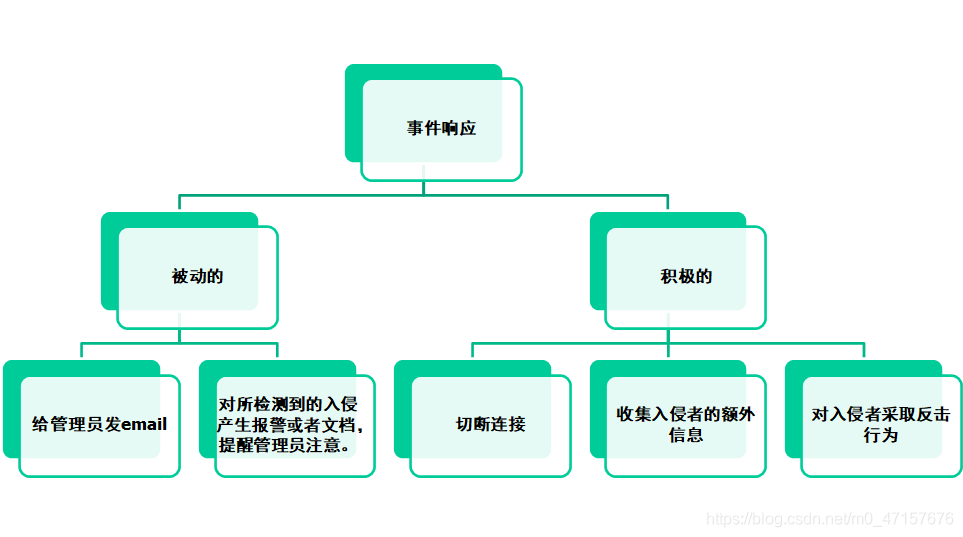

- 事件響應(結果處理):

三 入侵檢測系統分類

- 基於主機的入侵檢測系統、基於網路的入侵檢測系統、分散式入侵檢測系統

- 基於主機的入侵檢測系統(Host-based IDS,HIDS)

- 基於主機的入侵檢測系統通常被安裝在被保護的主機上,對該主機的網路實時連線以及系統審計紀錄檔進行分析和檢查,當發現可疑行為和安全違規事件時,系統就會向管理員報警,以便採取措施。這些受保護的主機可以是Web伺服器、郵件伺服器、DNS伺服器等關鍵主機裝置。

- 主機的資料來源:作業系統事件紀錄檔、應用程式紀錄檔系統紀錄檔、關聯式資料庫、Web伺服器。

- 檢測內容:系統呼叫、埠呼叫、系統紀錄檔、安全審記、應用紀錄檔。

- HIDS的優點:檢測精度高。HIDS針對使用者和系統活動進行檢測,更適用於檢測內部使用者攻擊或越權行為。不受加密和交換裝置影響。HIDS只關注主機本身發生的事件,並不關心主機之外的網路事件,所以檢測效能不受資料加密、隧道和交換裝置影響。不受網路流量影響。 HIDS並不採集網路封包,不會因為網路流量增加而丟失對系統行為的監視,故其檢測效能與網路流量無關。

- HIDS的缺點 :HIDS安裝在需要保護的主機上,必然會佔用主機系統資源,額外負載將降低應用系統的效率。HIDS完全依賴作業系統固有的審計機制,所以必須與作業系統緊密整合,導致平臺的可移植性差。HIDS本身的健壯性也受到主機作業系統安全性的限制。HIDS只能檢測針對本機的攻擊,而不能檢測基於網路協定的攻擊。

- 基於網路的入侵檢測系統(NIDS):安裝在需要保護的網段中,實時監視網段中傳輸的各種封包,並對這些封包進行分析和檢測。如果發現入侵行為或可疑事件,入侵檢測系統就會發出警報甚至切斷網路連線。

- 網路監聽:在一個共用式網路,可以聽取所有的流量是一把雙刃劍。管理員可以用來監聽網路的流量情況。開發網路應用的程式設計師可以監視程式的網路情況。駭客可以用來刺探網路情報。

- NIDS的優點: 檢測與響應速度快。NIDS能夠在成功入侵之前發現攻擊和可疑意圖,在攻擊目標遭受破壞之前即可執行快速響應中止攻擊過程。入侵監視範圍大。由於每個網路感測器能夠採集共用網段內的所有封包,一個網路感測器就可以保護一個網段。因此,只在網路關鍵路徑上安裝網路感測器,就可以監視整個網路通訊。入侵取證可靠。NIDS通過捕獲封包收集入侵證據,攻擊者無法轉移證據。能夠檢測協定漏洞攻擊。許多攻擊程式是基於網路協定漏洞編寫的,諸如同步洪流(SYN flood)、Smurf攻擊和淚滴攻擊(teardrop)等只有通過檢視封包頭或有效負載才能識別。

- 分散式入侵檢測系統(DIDS):網路系統結構的複雜化和大型化,使得:系統的弱點或漏洞分散在網路中的各個主機上,這些弱點有可能被入侵者用來攻擊網路,而僅依靠一個主機或網路的入侵檢測系統很難發現入侵行為。入侵行為不再是單一的行為,而是表現出相互共同作業入侵的特點,例如分散式拒絕服務攻擊。入侵檢測所依靠的資料來源分散化,使得收集原始的檢測資料變得比較困難。

- 分散式入侵檢測系統(DIDS)的目標是既能檢測網路入侵行為,又能檢測主機的入侵行為。

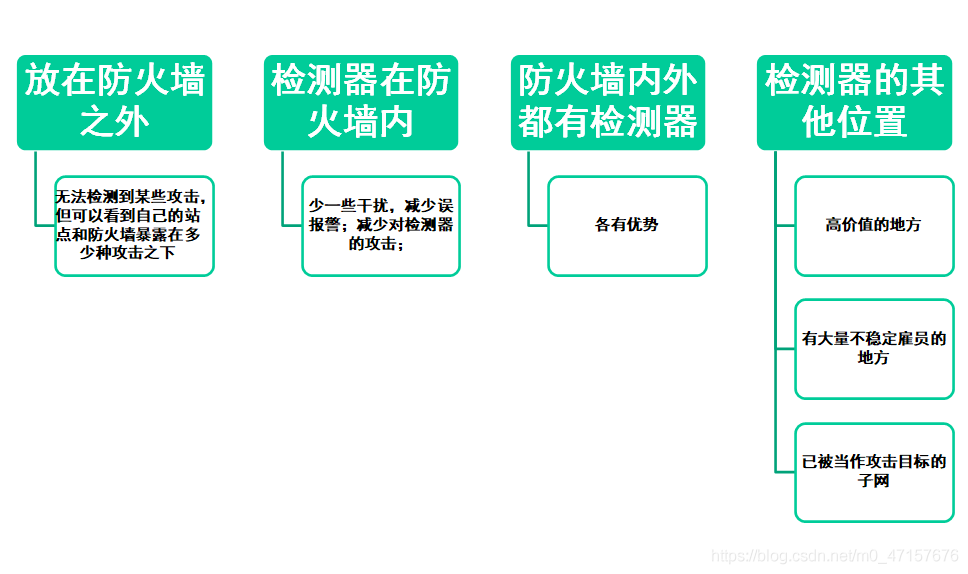

- 檢測器的位置:

- 基於網路的技術面臨的問題:在某些採用交換技術的網路環境中,交換機制使得網路報文不能在子網內任意廣播,只能在設定的虛網(VLAN)內廣播,這就使得進行網路監聽的主機只能提取到本虛網內的資料,監視範圍大為減少,監視的能力也受到削弱。

四 入侵檢測方法

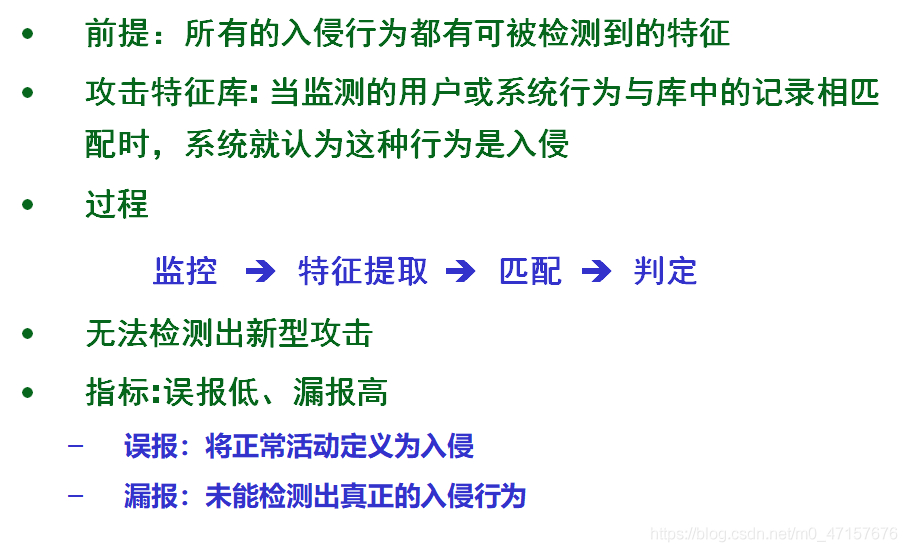

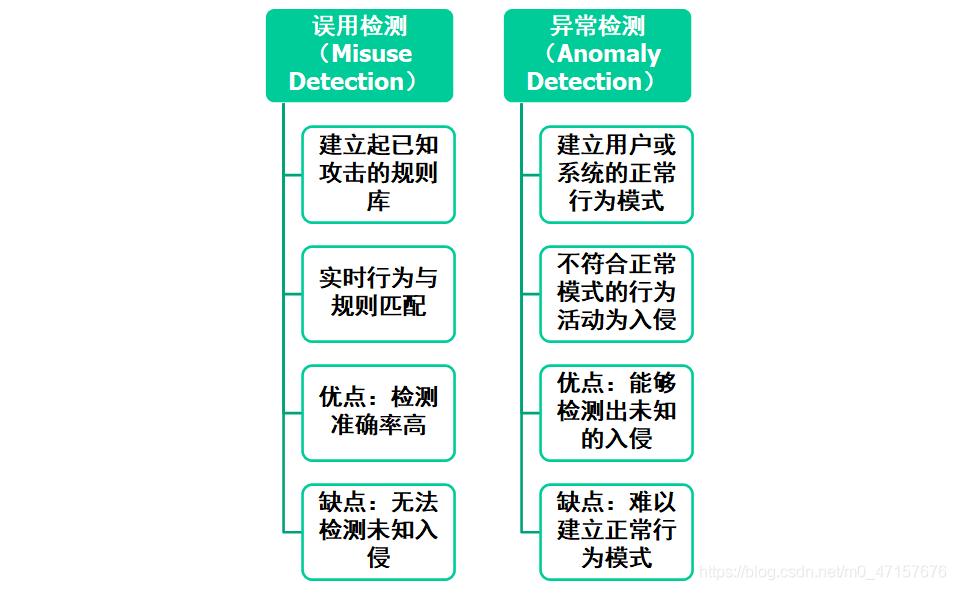

- 濫用檢測(Misuse Detection)

- 濫用檢測也被稱為誤用檢測或者基於特徵的檢測。這種方法首先直接對入侵行為進行特徵化描述,建立某種或某類入侵特徵行為的模式,如果發現當前行為與某個入侵模式一致,就表示發生了這種入侵。

- 濫用檢測特點:

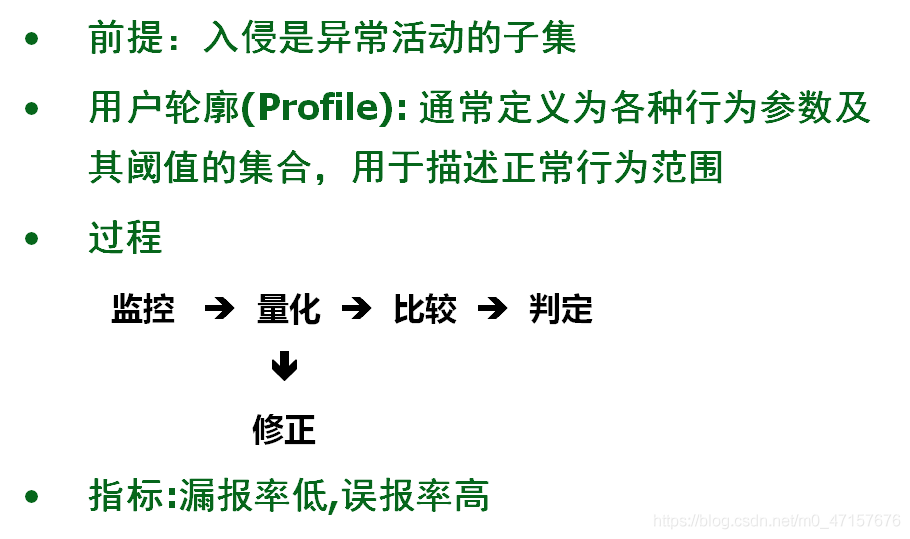

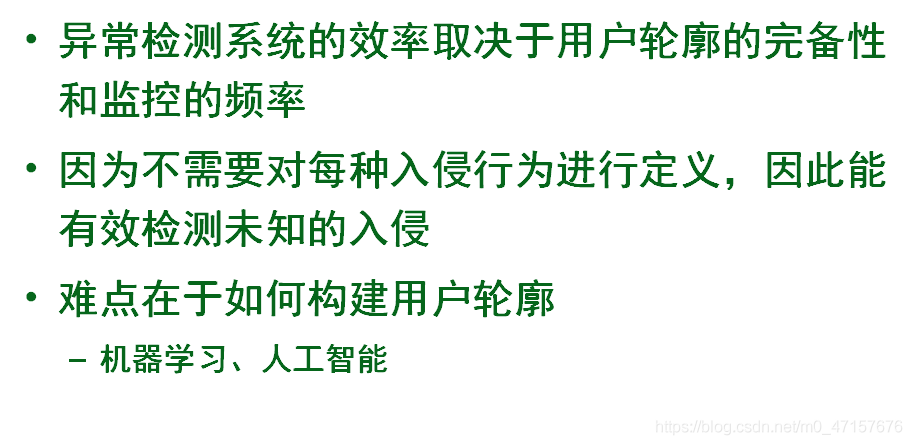

- 異常檢測(Anomaly Detection)

- 基本思想:任何人的正常行為都是有一定規律的,並且可以通過分析這些行為產生的紀錄檔資訊(假定紀錄檔資訊足夠完全)總結出一些規律,而入侵和濫用行為則通常與正常行為會有比較大的差異,通過檢查出這些差異就可以檢測出入侵。

- 主要方法:為正常行為建立一個規則集,稱為正常行為模式,也稱為正常輪廓(normal profile),也被稱為「使用者輪廓」,當使用者活動和正常輪廓有較大偏離的時候認為異常或入侵行為。這樣能夠檢測出非法的入侵行為甚至是通過未知攻擊方法進行的入侵行為,此外不屬於入侵的異常使用者行為(濫用自己的許可權)也能被檢測到。

- 異常檢測特點:

- 異常檢測使用的一些方法:

-

統計異常檢測

-

基於特徵選擇異常檢測

-

基於貝葉斯推理異常檢測

-

基於貝葉斯網路異常檢測

-

基於模式預測異常檢測

-

基於神經網路異常檢測

-

基於貝葉斯聚類異常檢測

-

基於機器學習異常檢測

-

基於資料探勘異常檢測

- 兩種方式比較

- 入侵檢測的發展方向:

- 工業界:

主要的研究內容是如何通過優化檢測系統的演演算法來提高入侵檢測系統的綜合效能與處理速度,以適應千兆網路的需求。

- 學術界:

主要通過引入各種智慧計算方法,使入侵檢測技術向智慧化方向發展。人工神經網路技術,人工免疫技術,資料探勘技術

- 入侵檢測系統的侷限性:

-

誤報和漏報的矛盾

-

隱私和安全的矛盾

-

被動分析與主動發現的矛盾

-

海量資訊與分析代價的矛盾

-

功能性和可管理性的矛盾

-

單一產品與複雜網路應用的矛盾

五 網路入侵檢測系統產品

- Snort是最流行的免費NIDS。Snort是基於濫用/異常檢測的IDS,使用規則的定義來檢查網路中的問題封包。Snort由以下幾個部分組成:封包嗅探器、前處理器、檢測引擎、報警輸出模組。

- RealSecure:1996年, RealSecure首先被作為一種傳統的基於感測器的網路入侵檢測系統來開發,1998年成為一種混合入侵檢測系統。正在努力提供一種混合的OS紀錄檔及網路分組效能,設計為放置在協定棧的IP層之下和IP層之上。多種響應方式

報警輸出模組。

-

RealSecure:1996年, RealSecure首先被作為一種傳統的基於感測器的網路入侵檢測系統來開發,1998年成為一種混合入侵檢測系統。正在努力提供一種混合的OS紀錄檔及網路分組效能,設計為放置在協定棧的IP層之下和IP層之上。多種響應方式

-

Network ICE

易兮科技

Java

18級大連海事大學在校生網路工程 & 國際經濟與貿易 雙學位中山市易兮軟體開發有限公司創始人易兮科技團隊負責人Java語言愛好者