不看不知道,原來Springboot整合https這麼簡單!

1、 簡介

HTTP是不安全的,我們需要給它套上SSL,讓它變成HTTPS。本文章將用範例介紹Springboot整合HTTPS。

2 、密碼學基礎

要談https就要談Security,自然就要談安全;談及安全,就必然涉及密碼學的一些知識。

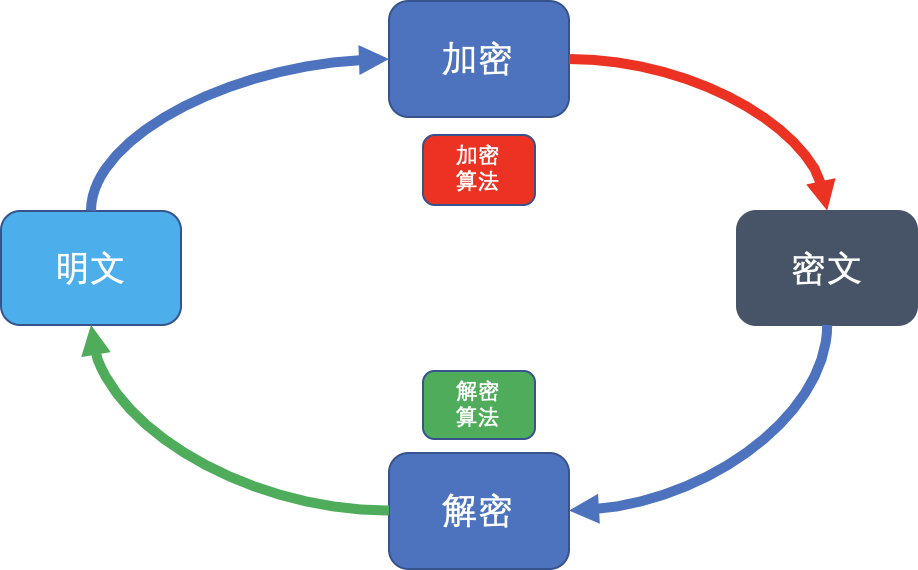

2.1 密碼體制

要建立一個密碼體制,需要由五個空間組成,分別是:

- 明文M:加密前或解密後的資訊;

- 密文C:明文加密後的資訊;

- 金鑰K:由加密金鑰和解密金鑰組成;

- 加密E:從明文到密文的變換;

- 解密D:從密文到明文的變換。

如圖所示:

2.2 兩種加密方式

(1) 對稱加密

- 對稱加密,或者也叫單鑰加密,是指加密金鑰和解密金鑰相同(或者容易由一個計算出另一個)的加密方式。

- 對稱加密的主要優勢是:加密、解密運算速度快,效率高;

- 侷限性:金鑰分發複雜,金鑰管理困難,保密通訊系統開放性差,數位簽章;

- 代表演演算法:DES演演算法、AES演演算法;

舉個小例子:

明文為48,加密演演算法f(x)=8x+71, 則密文C=8*48+71=455 則解密演演算法為f(x)=(x-71)/8;

則解密後的明文M=(455-71)/8=48;

(2)非對稱加密

- 非對稱加密是指加密和解密分別使用不同的金鑰,並且不能由加密金鑰推匯出解密金鑰的加密方式。

- 主要優勢:金鑰分配簡單,便於管理,系統開放性好,可以實現數位簽章;

- 侷限性:加密、解密運算效率較低;

- 代表演演算法:RSA演演算法、ECC演演算法;

舉個大例子:

步驟如下:

| Step | Description | Formula | Note |

|---|---|---|---|

| 1 | 找出兩個質數 | P、Q | |

| 2 | 計算公共模數 | N=P*Q | |

| 3 | 計算尤拉函數 | φ(N) = (P-1)(Q-1) | |

| 4 | 計算公鑰E | 1 < E < φ(N) | E的取值必須是整數 E 和 φ(N) 必須是互質數 |

| 5 | 計算私鑰D | E * D % φ(N) = 1 | |

| 6 | 加密 | C = M^E mod N | C:密文 M:明文 |

| 7 | 解密 | M =C^D mod N | C:密文 M:明文 |

其中,公鑰=(E , N) ,私鑰=(D, N),對外,我們只暴露公鑰。

1.找出兩個質數 隨便找兩個質數,我們找P=5,Q=11。

2.計算公共模數 公共模數N=PQ=511=55

3.計算尤拉函數 φ(N) = (P-1)(Q-1)=4*10=40

4.計算公鑰E 1 < E < φ(N),我們取E=13

5.計算私鑰D (13*D)%40=1,則取D=37

6.加密 假設要傳輸的明文為8,使用公鑰(E,N)=(13,55)加密 通過公式C = M^E mod N=8^13%55=28

7.解密 使用金鑰(D,N)=(37,55)解密 解密M =C^D mod N=28^37%55=8

另外,我們可以用私鑰加密,公鑰解密, 如明文為2,則用私鑰(37,55)加密密文C=(2^37)%55=7

用公鑰(13,55)解密M=(7^13)%55=2。

至此,整個非對稱加密過程演示了一遍,希望大家能理解,特別是非對稱加密,因為HTTPS使用的是非對稱加密。實際的使用演演算法更復雜,金鑰長度會更大。

2.3 證書

要使用SSL,需要有證書,這個證書檔案是包含公鑰金鑰,也就是非對稱加密中要使用的。

獲取證書有兩種方式:

從CA(Certificate Authority)機構獲取,即使用者端會認可的證書,具有公信力;有免費也有收費的,收費的比較穩定比較安全。

自簽證書,自己製作證書,一般用於測試,瀏覽器不承認。

為方便起見,在本次範例中使用自簽證書,兩種證書整合過程並無差異。

3 、Springboot整合HTTPS

3.1 先讓Web跑起來

作為一個Web應用,我們先讓它跑起來,然後再整合https。

(1)引入Web依賴:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

(2)設定埠:

server.port=80

(3)實現Contrlloer:

@RestController

public class HelloController {

@GetMapping("/hello")

public String hello() {

return "Welcome to www.pkslow.com";

}

}

完成上面工作後,啟動應用即可。

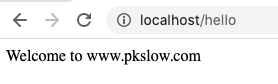

存取http://localhost/hello 得到下面結果,說明整個Web應用起來了。

3.2 生成金鑰檔案jks

通過命令列生成金鑰檔案如下:

keytool -genkey -alias localhost -keyalg RSA -keysize 2048 -sigalg SHA256withRSA -keystore localhost.jks -dname CN=localhost,OU=Test,O=pkslow,L=Guangzhou,C=CN -validity 731 -storepass changeit -keypass changeit

命令列重要引數的意義:

- alias:金鑰別名,可以隨便起,不衝突就行;

- keyalg:加密演演算法;

- keysize:金鑰長度,2048基本就不可能破解了;

- keystore:keystore的檔名;

- dname:這個很關鍵,特別是CN=後面要按正確的域名來寫;

- validity:cert的有效期;

執行完以上命令後,就會生成localhost.jks檔案,把該檔案放到classpath下即可,當然也可以放到其它位置,組態檔指定正確即可。

3.3 重新設定並重新啟動

按照實際情況重新設定application.properties檔案:

server.port=443

server.ssl.enabled=true

server.ssl.key-store-type=jks

server.ssl.key-store=classpath:localhost.jks

server.ssl.key-store-password=changeit

server.ssl.key-alias=localhost

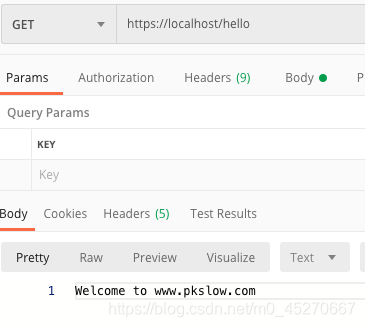

重新啟動後存取如下:

發現有紅色警告,因為這是自簽名的cert,並不被Chrome所認可,所以會校驗失敗。以前的Chrome版本只是警告,但還是可以存取的,現在新版本的已經不能存取了。

通過Postman來存取便可:

3.4 使用PKS12格式

如果想使用PKCS12替換JKS,命令和設定可以參考下面:

生成金鑰:

keytool -genkey -alias localhost -keyalg RSA -keysize 2048 -sigalg SHA256withRSA -storetype PKCS12 -keystore localhost.p12 -dname CN=localhost,OU=Test,O=pkslow,L=Guangzhou,C=CN -validity 731 -storepass changeit -keypass changeit

組態檔如下:

server.port=443

server.ssl.enabled=true

server.ssl.key-store-type=PKCS12

server.ssl.key-store=classpath:localhost.p12

server.ssl.key-store-password=changeit

server.ssl.key-alias=localhost

結語:

祝大家都能工作順利,如果有需要Java方面的學習資料或者面試資料的,都可以

點選進入,暗號:cspp,資料都已整理好,免費領取!

最後祝大家都能工作順利!