防火牆簡單實驗

2020-10-17 11:00:23

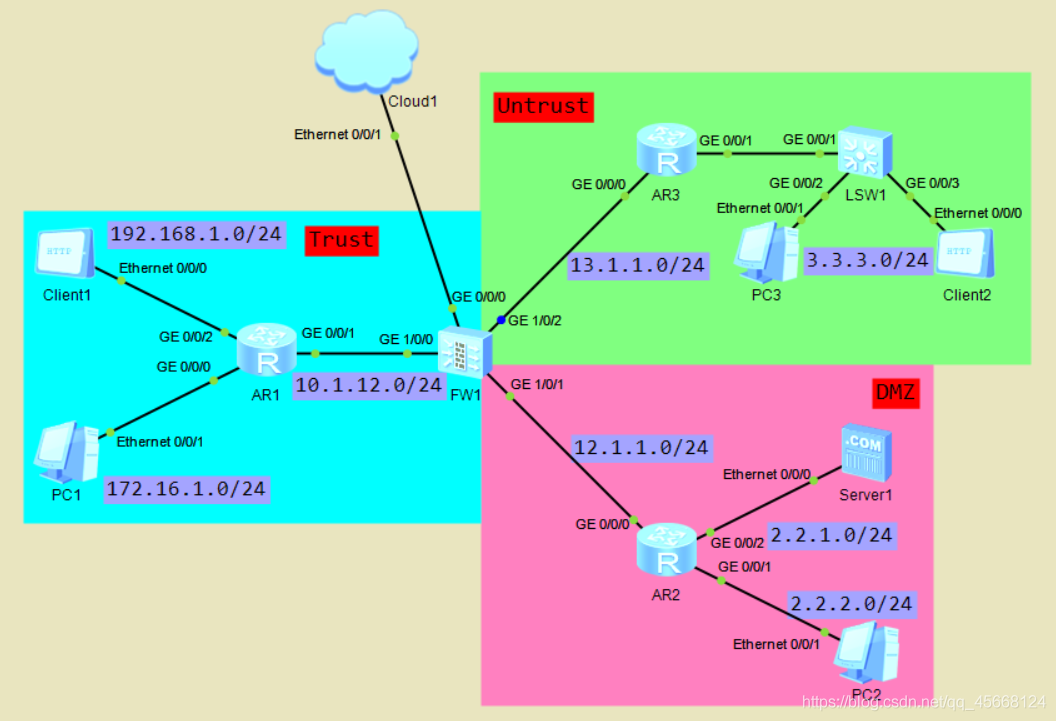

實驗拓撲

實驗要求

- 全網互通

實驗設定

地址規劃

# AR1

int g0/0/0

ip ad 172.16.1.254 24

int g0/0/2

ip ad 192.168.1.254 24

int g0/0/1

ip ad 10.1.12.1 24

# FW

int g0/0/0

ip ad 192.168.43.3 24 //這裡設定與橋接的網路卡的地址同一個網段的IP

int g1/0/0

ip ad 10.1.12.2 24

int g1/0/1

ip ad 12.1.1.1 24

int g1/0/2

ip ad 13.1.1.1 24

# AR2

int g0/0/0

ip ad 12.1.1.2 24

int g0/0/1

ip ad 2.2.2.254 24

int g0/0/2

ip ad 2.2.1.254 24

如果需要使用Web管理介面管理,需要在防火牆的G0/0/0介面下開啟Web管理

service-manage all permit

- 在物理機上測試與防火牆G0/0/0介面的連通性

- 在瀏覽器存取:

https://192.168.43.3:8443登入

靜態路由設定

# AR1

ip route-static 0.0.0.0 0 10.1.12.2 //設定預設路由,也可以寫明細路由

# AR2

ip route-static 0.0.0.0 0 12.1.1.1

# AR3

ip route-static 0.0.0.0 0 13.1.1.1

# FW

ip route-static 3.3.3.0 24 13.1.1.3

ip route-static 2.2.0.0 22 12.1.1.2

ip route-static 192.168.1.0 24 10.1.12.1

ip route-static 172.16.1.0 24 10.1.12.1

防火牆劃分安全區域

# FW

firewall zone trust

add int g 1/0/0

q

firewall zone untrust

add int g 1/0/2

q

firewall zone dmz

add int g 1/0/1

q

防火牆設定安全策略

# FW

security-policy

rule name tr_un

source-zone trust

destination-zone untrust

source-address 172.16.1.0 24 //也可以精確匹配

source-address 192.168.1.0 24

action permit

rule name tr_dmz

source-zone trust

destination-zone dmz

source-address 172.16.1.0 24

source-address 192.168.1.0 24

action permit

rule name un_dmz

source-zone untrust

destination-zone dmz

source-address 3.3.3.0 24

action permit

rule name dmz_tr

source-zone dmz

destination-zone trust

source-address 2.2.0.0 22

action permit

rule name dmz_un

source-zone dmz

destination-zone untrust

source-address 2.2.0.0 22

action permit

設定NAT地址池

# FW

nat address-group 1

mode no-pat local //不使用一對一對映,不做埠轉換

route enable

section 0 100.1.1.1 100.1.1.10 //公網對映的地址範圍

設定NAT策略

# FW

nat-policy

rule name 1

source-zone trust

destination-zone untrust

source-address 172.16.1.0 24 //可以寫精確地址

source-address 192.168.1.0 24

destination-address 3.3.3.0 24

action source-nat address-group 1 //對源做NAT地址轉換

- 設定AR3回防火牆的靜態路由

ip route-static 100.1.1.0 24 13.1.1.1

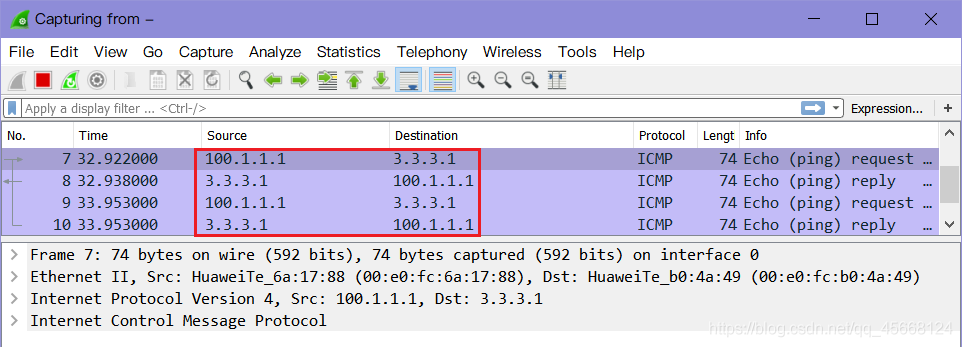

連通性測試

- 在PC和Client上分別測試與其他裝置的連通性

- 在防火牆的G1/0/2介面抓包檢視源地址是否轉換

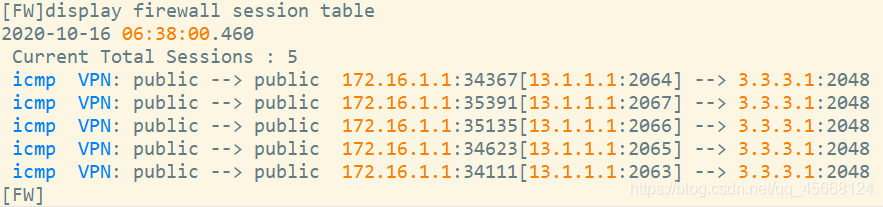

使用Easy-ip做地址轉換

# FW

nat-policy

rule name 1

undo action source-nat

nat address-group 1

mode pat

nat-policy

rule name 1

action source-nat easy-ip //使用easy-ip 做地址轉換

通過命令

dis firewall session table檢視地址轉換的表項

通過抓包檢視

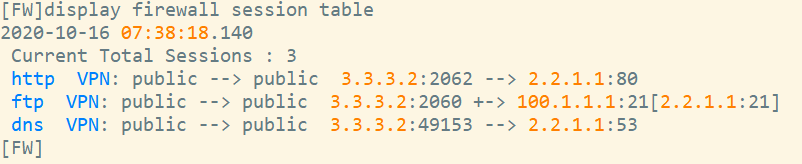

DMZ區域設定FTP伺服器

- 設定公網IP對映到內網的伺服器地址

# FW

nat server 1 protocol tcp global 100.1.1.1 ftp inside 2.2.1.1 ftp

- 防火牆設定從untrust區域到dmz區域的安全策略(前面已設定,這裡可以不用設定)

rule name un_dmz

source-zone untrust

destination-zone dmz

source-address 3.3.3.0 24

destination-address 2.2.1.0 24 //可以設定精確地址也可以不設定

action permit

設定Server 1的FTP服務,使用給Client 2存取

- 如果不能存取,檢查AR3上是否有路由

檢視防火牆上的對談表資訊

dis firewall session table

設定HTTP相同的設定nat server

nat server protocol tcp global 100.1.1.2 80 inside 2.2.1.1 80拓展:

- 這裡還可以在Server端設定DNS伺服器,設定相關的域名與IP的對映關係

- 使用者端也設定相應的DNS伺服器地址,可以實現在使用者端通過域名存取HTTP

總結

- 如果不通,檢查以下步驟:

- 檢查路由器以及防火牆的路由表

dis ip routing-table檢視是否有去往目的網段的路由,沒有則檢查靜態路由設定 - 有路由,檢查防火牆的安全策略以及介面的區域規劃

- 檢查在AR3上是否設定了回防火牆的靜態路由

- 可以通過

dis firewall session table檢視地列表對談址轉換 - 如果無法存取Server端的服務,檢查Server端的服務是否啟動

以上內容均屬原創,如有不詳或錯誤,敬請指出。

本文連結: https://blog.csdn.net/qq_45668124/article/details/109110876

版權宣告: 本部落格所有文章除特別宣告外,均採用

CC BY-NC-SA 4.0 許可協定。轉載請聯絡作者註明出處並附帶本文連結!