驗證碼繞過(高風險)

驗證碼繞過(高風險)

風險級別: 高風險

風險描述: 伺服器端沒有對驗證碼進行二次驗證,導致攻擊者可以利用修改返回值的方式直接跳轉到設定新密碼的頁面,然後重置使用者密碼;

風險分析: 通過修改返回封包,可繞過簡訊/郵箱驗證碼直接重置該賬號密碼;

風險修復:伺服器端對手機/郵箱的驗證碼進行二次校驗;

什麼是驗證碼?

CAPTCHA是(全自動區分計算機和人類的圖靈測試)的簡稱,是用於區分計算機和人類的一種程式演演算法,這種程式必須能生成並評價人類能很容易通過但計算機卻通不過的測試。

驗證碼機制原理

使用者端發起請求->伺服器端響應並建立一個新的SessionID同時生成隨機驗證碼,將驗證碼和SessionID一併返回給使用者端->使用者端提交驗證碼連同SessionID給伺服器端->伺服器端驗證驗證碼同時銷燬當前對談,返回給使用者端結果。

驗證碼的重要性:(防止認證相關的攻擊)

例如:

登入:缺少驗證碼,攻擊者可通過暴力破解的方式非法接管使用者賬戶。

註冊:程式批次建立垃圾賬戶。

避免垃圾郵件和DDOS:

網站具有提交表單的功能,並需要由站點管理員稽核通過。大量的垃圾表單可能產生,會影響網站的存取速度,加大站點管理員的工作量,而且一些合法使用者的請求,也可能會因此被拒絕服務。

電子郵件/簡訊轟炸(高風險)

如果沒有得到有效的驗證保護,那麼惡意攻擊者則可以利用程式,向目標傳送大量的垃圾郵件。簡訊驗證功能可向繫結手機傳送任意次數驗證碼;

該漏洞可向繫結手機傳送驗證資訊,可以用自寫指令碼遍歷銀行卡號傳送任意數量簡訊,影響使用者體驗以及造成簡訊服務過度消費;

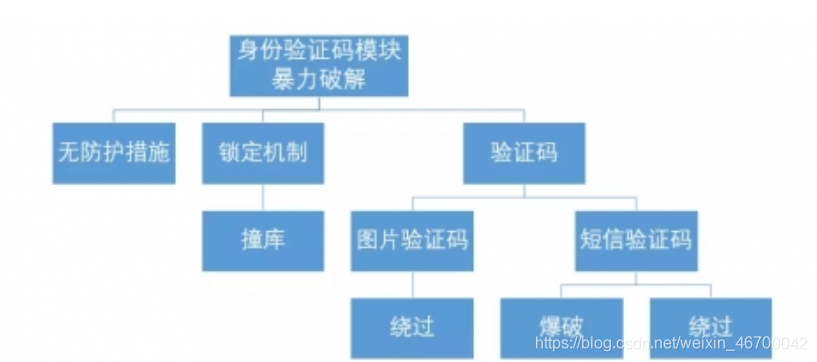

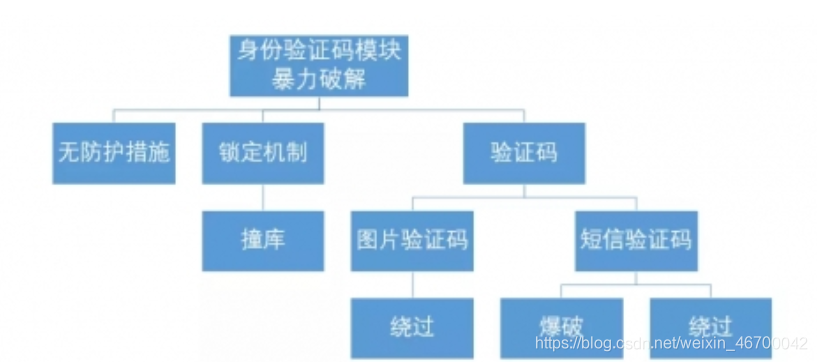

驗證碼安全漏洞:

**驗證碼繞過:

常見的兩種驗證機制是圖片驗證碼和簡訊驗證碼。設定驗證碼就是為了防止自動化攻擊, 但是如果沒有設計好的話就形同虛設。

**圖片驗證碼繞過:

常見的幾種圖片驗證碼被繞過的場景:圖片驗證碼輸入一次正確可重複使用;圖片驗證碼前端校驗;圖片驗證碼可被識別;驗證碼資訊返回使用者端等等。

1. 驗證碼不重新整理

登入密碼錯誤之後,session中的值並沒有更新,驗證碼沒有發生改變。驗證碼不重新整理通常有以下兩種情況:無條件不重新整理、有條件不重新整理。

1.1 無條件不重新整理

指在某一時間段內,無論登入失敗多少次,只要不重新整理頁面,就可以無限次的使用同一個驗證碼來對使用者帳號進行暴力破解。

1.2 有條件不重新整理

登入失敗後,系統會開啟一個新頁面或者彈出一個新的警告視窗,提示使用者登入失敗,點選確定後返回登入介面且驗證碼重新整理。這種情況下,只要我們不關閉新視窗或彈窗,配合使用Burpsuite的intruder模組就可以進行暴力破解了。

2. 驗證碼前端可以獲取

驗證碼通常會被開發者隱藏在網站的原始碼中或者隱藏在請求的Cookie中,但這兩種情況都可以被輕鬆繞過。

2.1 驗證碼隱藏在原始碼中

Ctrl+u檢視原始碼,搜尋驗證碼,成功匹配後,就可以寫入工具,提取原始碼中的驗證碼並將其放入每次請求的報文中,來進行帳號破解。

2.2 驗證碼隱藏在Cookie中

提交登入 > 抓包,然後分析封包中的Cookie欄位,尋找相匹配的驗證碼,或者是經過了一些簡單加密後的驗證碼。

3. 驗證碼空值繞過

驗證碼空值繞過,可以通過直接刪除驗證碼引數或者Cookie中的值來繞過判斷,進行暴力破解。

4. 驗證碼易識別

在漏洞挖掘過程中,如果登入的驗證碼非常簡單且易於識別,那我們就可以使用自動化工具來進行登入破解,如PKAV的HTTP Fuzzer。

參考部落格:自動化工具

PKAV工具爆破

(不過如今的驗證碼機制都設定為互動式驗證碼了,這種使用自動化工具的爆破成功率會很小!!!)

使用者端與伺服器端可能存在的安全性問題

使用者端可能存在的安全問題

- 網站驗證碼由本地js生成僅僅在本地用js驗證。可以在本地禁用js,用burpsuit工具把驗證欄位刪除。

- 網站把驗證碼輸出到使用者端html中,送到使用者端Cookie或response headers。

- 網站預設不顯示驗證碼,而是在輸入錯誤一定數量之後才需要驗證驗證碼,開發人員可能在Cookie中寫入一個標記loginErr,用來記錄錯誤數量,則可以不更新Cookie中的loginErr值反覆提交,驗證碼就不會出現。

伺服器端可能存在的安全問題

-

驗證碼不過期,沒有及時銷燬對談導致同一驗證碼反覆可用。攻擊者可以在Cookie中帶固定的sessionID和固定的驗證碼字串。

-

沒有對驗證碼進行非空判斷,導致可以直接刪除驗證碼引數。

驗證碼繞過漏洞流程與修復建議:

程式設計師設計驗證碼的功能流程一般是這樣的:先判斷使用者的手機號是否為正常的手機號長度,再一個判斷手機號裡是否摻雜一些惡意的引數,正確無誤後,就開始傳送驗證碼給手機。

但在這樣的設計流程裡,會導致出現驗證碼繞過直接傳送的漏洞;

建議方案:我們可以增加過濾條件,多去判斷與校驗,比如手機號傳送後,間隔1分鐘,伺服器端再次檢查是否傳送者都是同一個手機號等等。

聊一聊「驗證碼」

我們一般用驗證碼來做什麼?

<1>登陸暴力破解

<2>防止機器惡意註冊

1.驗證碼的認證流程使用者端request登陸頁面,後臺生成驗證碼:

<1>.後臺使用演演算法生成圖片,並將圖片response給使用者端;

<2>.同時將演演算法生成的值全域性賦值存到SESSION中;

2,校驗驗證碼:

<1>.使用者端將認證資訊和驗證碼一同提交

<2>.後臺對提交的驗證碼與SESSION裡面的進行比較;

3,使用者端重新重新整理頁面,再次生成新的驗證碼:

<1>.驗證碼演演算法中一般包含隨機函數,所以每次重新整理都會改變;

<2>.驗證碼會過期;

在前端生成驗證碼並核對驗證碼,在安全性上面是非常不靠譜的。

設計安全的驗證碼(安全的流程+複雜的圖形)

-

在前端生成驗證碼後端能驗證驗證碼的情況下,對驗證碼有效期和次數進行限制是非常有必要的,我們需要設計出複雜的圖形;

-

對認證錯誤的提交進行計數並給出限制,驗證碼用完後銷燬,能有效防止暴力破解;

-

雙因素認證:

token 是在後端程式碼中的一組隨機生成數,在每次登陸時,會有一組隱藏的亂數加在登入賬號和密碼上進行驗證,從而增強安全性,一般的做法:將token以「type=‘hidden’ 」的形式輸出在表單中;在提交認證的時候一起提交,並在後臺進行驗證。

漏洞總結:

在網站的安全滲透測試中,網站的驗證碼繞過漏洞發生的也比較常見,一般程式設計師在設計整個驗證碼功能的時候並沒有詳細的考慮到會被構造惡意的引數進行直接提交,導致伺服器端沒有做過濾,直接繞過驗證碼的驗證過程,一般發生在網站裡找回密碼功能,以及使用者註冊功能,修改重要資料需要驗證碼驗證。

網站裡的驗證碼分很多種:圖形驗證碼、簡訊驗證碼、郵件驗證碼。

圖形驗證碼: 在獲取之後,而資料庫裡歷史獲取到的驗證碼還是可以繼續正常用,這就造成了網站可以繞過驗證碼的功能,

可能造成的攻擊危害是不斷的提交註冊,導致資料庫裡的會員賬號增多,大量的機器人註冊,給伺服器以及資料庫造成了堵塞。

簡訊驗證碼的繞過: 一般找回密碼時需要獲取驗證碼,簡訊驗證碼一般是以3-7位數位的驗證碼,如果用自動化工具爆破很快就可以猜解出來。

驗證碼重放攻擊(中風險)

漏洞描述:在提交資訊的時候,輸入的驗證碼通過抓包進行重放,重放時驗證碼沒有進行重置更新,造成重複資訊提交,可能引起重放攻擊;

風險分析:可能遭到惡意攻擊者進行重複留言,惡意註冊等重放攻擊;

修復方案:後臺校驗驗證碼的使用測試和時間;

參考部落格:

https://blog.csdn.net/weixin_39190897/article/details/86539542

https://blog.csdn.net/dongfang1924/article/details/101613215

https://jingyan.baidu.com/article/b87fe19e5648575218356890.html