CTF 內涵的軟體 stage1

一、內涵的軟體

題目描述: 圖片有內涵,exe也可以有內涵,也許你等不到答案,趕快行動起來吧!!!(答案為flag{}形式,提交{}內內容即可)

題目附件: 附件1

1、附件1

連結:https://pan.baidu.com/s/1BzQc84cvoE0rA7pddlQrDw

提取碼:pxxw

2、檔案

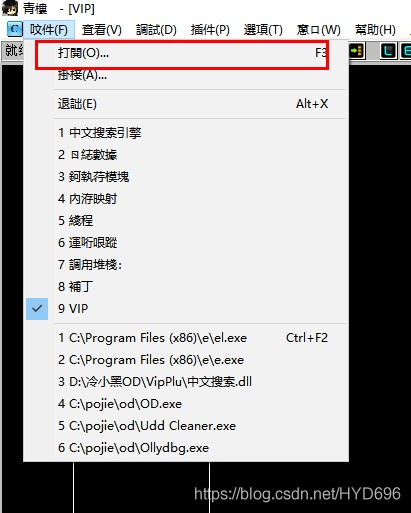

3、用逆向工具包開啟程式檢視原始碼—>ollydbg

4、開啟

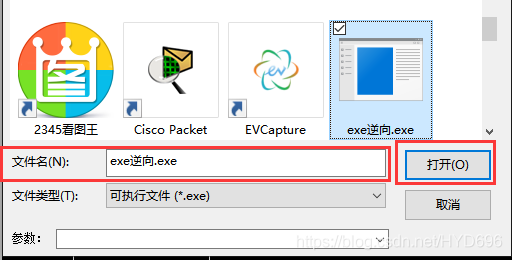

5、檔名—>開啟

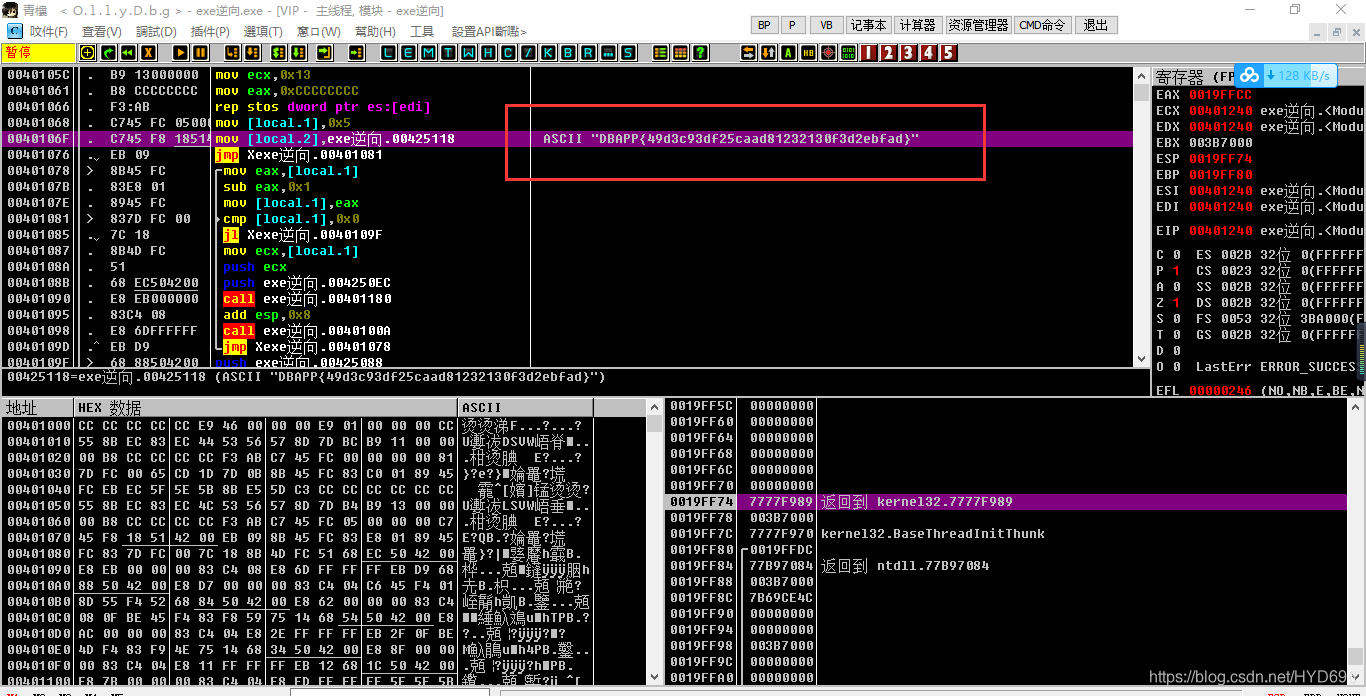

6、慢慢找

7、OK

DBAPP{49d3c93df25caad81232130f3d2ebfad}

49d3c93df25caad81232130f3d2ebfad

二、stage1

難度係數: ★★

題目來源: XCTF 3rd-GCTF-2017

題目附件: 附件1

1、附件1

連結:https://pan.baidu.com/s/1FoDs-U4c-Ac5mjTpXmn_Mw

提取碼:thyl

2、檔案

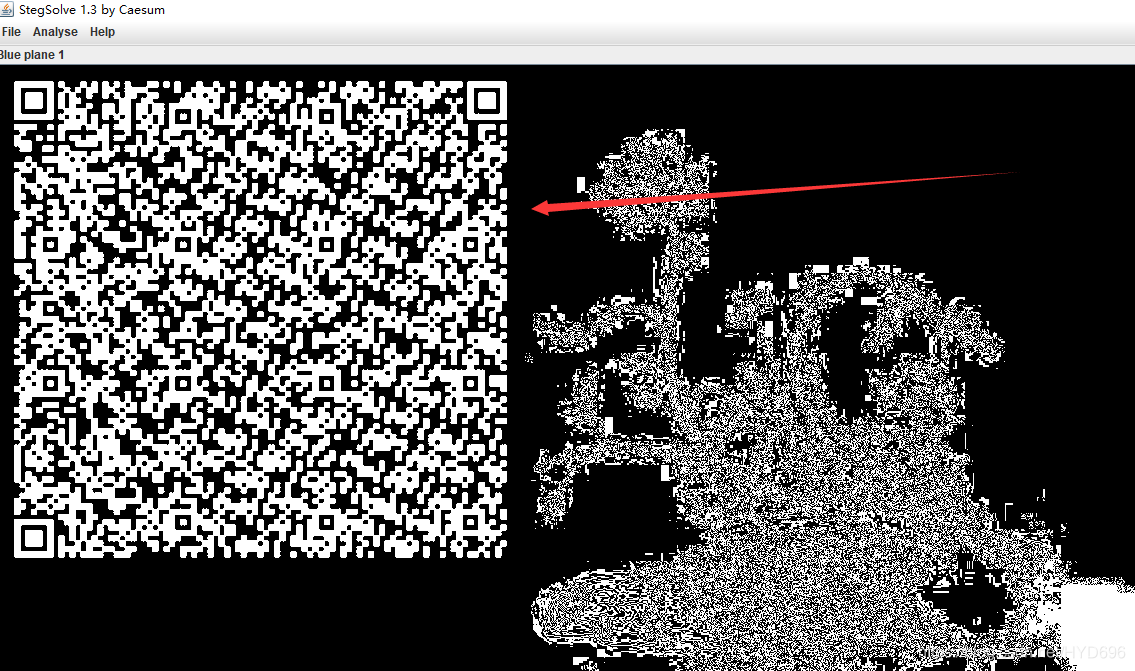

3、用進 Stegsolve開啟

然後出現了二維條碼

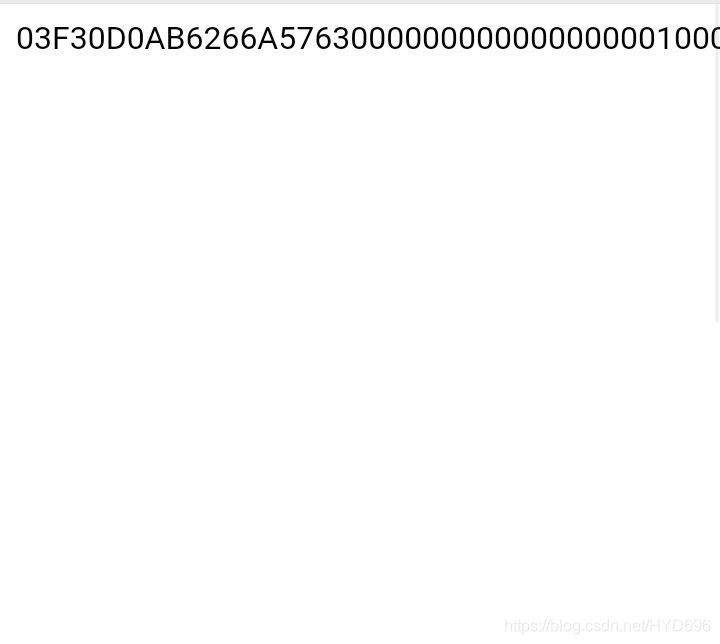

4、微信掃一掃

03F30D0AB6266A576300000000000000000100000040000000730D0000006400008400005A00006401005328020000006300000000030000000800000043000000734E0000006401006402006403006404006405006406006405006407006708007D00006408007D0100781E007C0000445D16007D02007C01007400007C0200830100377D0100712B00577C010047486400005328090000004E6941000000696C000000697000000069680000006961000000694C0000006962000000740000000028010000007403000000636872280300000074030000007374727404000000666C6167740100000069280000000028000000007307000000746573742E7079520300000001000000730A00000000011E0106010D0114014E280100000052030000002800000000280000000028000000007307000000746573742E707974080000003C6D6F64756C653E010000007300000000

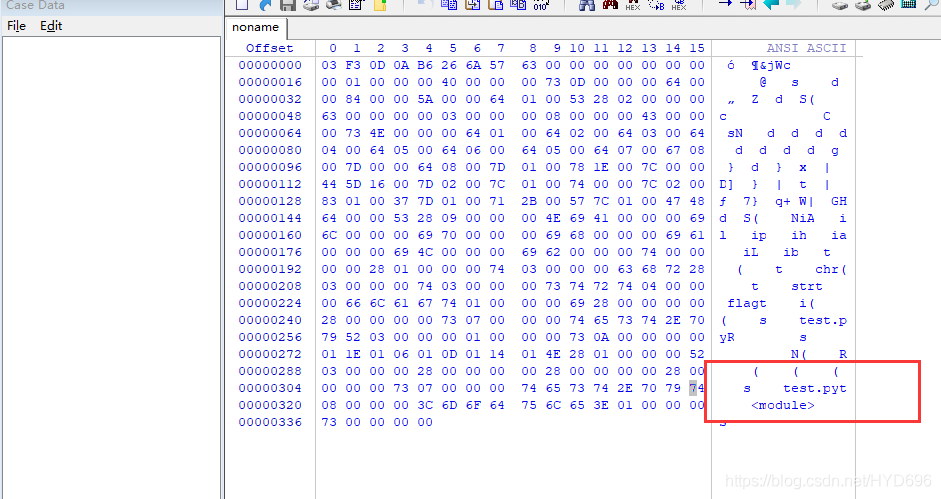

5、放入 WinHext 中,發現如下資訊,將檔案儲存為.pyc 格式

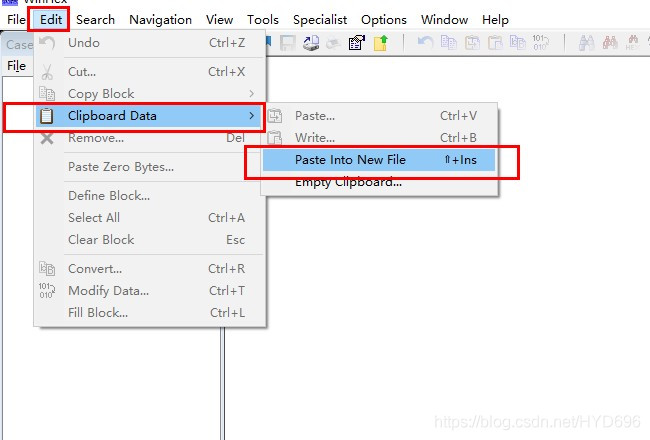

5.1 Edit—>Clipboard Data—>Paste Into New File

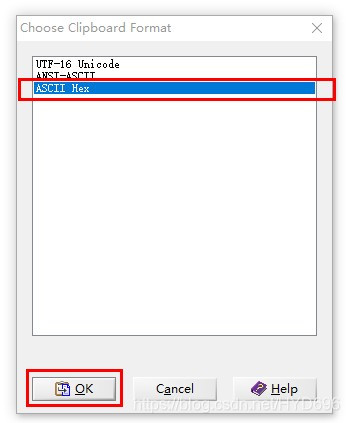

5.2 ASCII Hex—>OK

5.3 之後,提示是.pyt 檔案—>是 python檔案的編譯檔案,儲存為 666.pyc 檔案

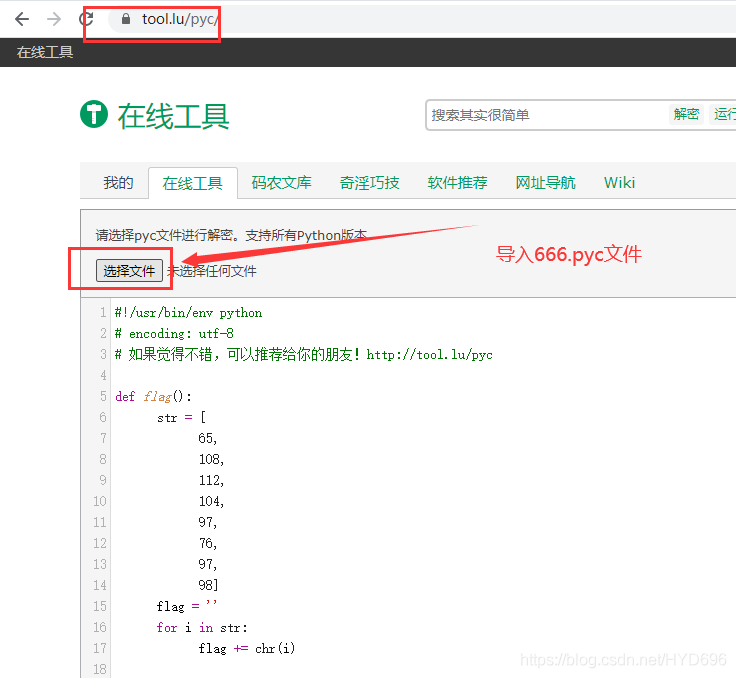

6、反編譯

線上工具:https://tool.lu/pyc/

7、獲得python指令碼程式碼

#!/usr/bin/env python

#! encoding: utf-8

#! 如果覺得不錯,可以推薦給你的朋友!http://tool.lu/pyc

def flag():

str = [65,108, 112,104,97,76,97,98]

flag = ‘’

for i in str:

flag += chr(i)

print flag

8、 python 環境執行得到flag

AlphaLab