SQL隱碼攻擊(寬位元組注入、長字元截斷)

本文僅記錄SQL隱碼攻擊漏洞學習過程中的基本知識。

SQL隱碼攻擊漏洞是完全可以避免的安全問題。從其形成原因來看,就是使用者輸入的資料(可能帶有惡意)被SQL直譯器當作程式碼執行,從而獲得更多資料庫的資訊或者獲得更高的許可權。從原理上來說,SQL隱碼攻擊可以分為兩大類,數位型注入;字串型注入;(《web安全深度剖析 張炳帥》)。

數位型注入

即輸入型別為int型別,如ID,年齡,頁碼等。一般來說,數位型注入只存在於弱型別語句中,如:PHP,ASP,python,而對於C,java等強型別語言則不存在。弱型別語言會自動判斷變數型別,從程式設計師角度來說,這提供了很大的便利,但從安全形度來說,也帶來了安全隱患。比如,id=8,弱語言會將id判斷為int型別;而id= 8 and 1=1,則會判斷為字串型string。這為注入提供了可能。對於強型別語言,由於必須提前宣告變數型別,賦值型別錯誤則會丟擲異常。

字元型注入

輸入型別為字串時,稱為字元型注入。字元型與數位型的最大區別就是字元型需要使用單引號來閉合。如:

select * from table where id = 8 //數位型注入

select * from table where usename = 'admin' //字元型注入

對於字元型注入,關鍵的是輸入的閉合及多餘部分的註釋,對於Mysql來說,共有三種註釋方式:

(1) select * from stu -- 註釋 //註釋時,–與註釋之間必須要一個空格,注意stu與--之間必須有空格,--與註釋之間也必須有空格

(2) select * from stu #註釋 //使用#對格式要求不高,stu與#,#與註釋之間均不需要空格,當然為了格式,也可以留有空格

(3) select * from stu /*註釋*/ //(1)(2)為單行註釋,(3)為多行註釋,留不留空格均可,使用此需要注意

嚴格來說,數位也是字串,查詢時where id = 8 與 where id = '8’均可。通常在數位查詢時,不加單引號。

更細緻的分類,如 POST注入、cookie注入、盲注、延時注入等,均是根據注入位置不同,對字元型注入和數位型注入的具體叫法。

POST注入:注入欄位位於POST資料中;

Cookie注入:注入欄位位於cookie資料中;

延時注入:使用資料延時特點注入;

搜尋注入:注入處為搜尋地點;

base64注入:注入欄位經Base64編碼;

mysql中的注入問題:

註釋問題

由於使用的是kali linux,預設安裝的是mariaDB,兩者基本相容。關於兩者的歷史淵源及對比,文末給出參考連結。對於mysql中三種註釋方式,多行註釋/* */需要補充說明:

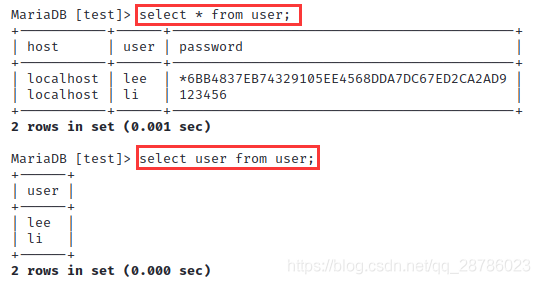

select * from user; #正常讀取表user的所有列內容

select user from user; #讀取user列的內容

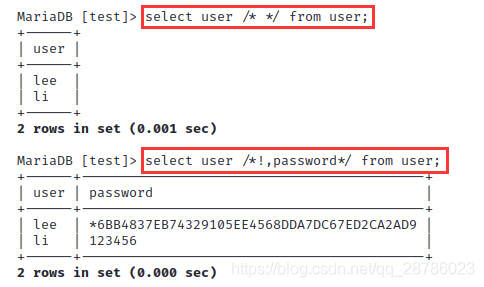

select user /* */ from user; #此處/* */為註釋,對語句不產生影響,mysql語句以‘;’為語句結束標誌

select user /*!,password*/ from user; #此處並不是註釋,注意'!'的使用

需要特別注意的是 **select user /!,password/ from user;**此語句中/!,password/ 被正常執行,’!'具有特殊意義,它代表著條件判斷,其後如果加上條件,則必須為版本號,如

需要特別注意的是 **select user /!,password/ from user;**此語句中/!,password/ 被正常執行,’!'具有特殊意義,它代表著條件判斷,其後如果加上條件,則必須為版本號,如

/!100324,password/ 表示如果版本號高於或等於10.03.24時,其後的語句才會被執行。如果像上述不加條件,則語句直接執行。如下:

select version(); #查詢版本號,版本號為10.3.24

select user /*!100324,password*/ from user; #版本號需要變為10.03.24

select user /*!100325,password*/ from user; #當版本號高於10.03.24時,語句不會執行

寬位元組注入

在PHP5.4以前,組態檔php.ini中,存在設定:magic_quotes_gpc ,預設情況下,其處於開啟狀態(On)時,使用

G

E

T

、

GET、

GET、POST、$Cookie,會對特殊字元單引號(’)、雙引號(")、反斜線()、空字元( NULL)進行跳脫防止SQL隱碼攻擊危險。但是在PHP5.4版本後,刪除了這一選項,即預設其為關閉狀態(Off),則需要通過如addslashes,mysql_real_escape_string等函數對危險字元進行跳脫。

如下,php版本為7.4,預設關閉狀態,在test.php中輸入以下語句:

<?php

echo "<h3> input: ". $_GET['id'] ."</h3>";

?>

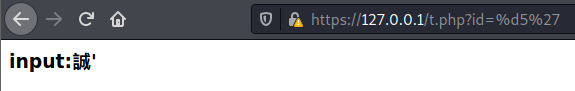

在firefox中輸入網址:https://127.0.0.1/test.php?id=%3c%27,結果如下:

可見,其並沒有對危險字元(’)進行跳脫。關於apache+php的搭建,這裡不做詳細敘述了。

寬位元組注入原理 :所謂的寬位元組,實際上就是兩位元組,在轉換編碼的過程中,將單位元組的編碼結合其後的編碼看做兩位元組,即 將兩個字元誤認為是一個寬字元而解碼。

下面結合具體的例子對其說明:

在資料夾相應位置有t.php檔案:

<?php

header("Content-type: text/html; charset=gb2312");

//header("Content-type: text/html; charset=utf-8");

if (!empty($_GET['id']))

{

$input = addslashes($_GET['id']);

//addslashes()返回在預定義的字元(即上述四種特殊字元)前新增反斜槓的字串。

}

echo "<h3> input:". $input."</h3>";

?>

補充說明:utf-8為單位元組編碼,GBK(gb2312)為寬位元組編碼,如果採用utf-8編碼,則不會出現寬位元組注入。

開啟firefox瀏覽器,輸入:https://127.0.0.1/t.php?id=%27,出現以下返回結果:

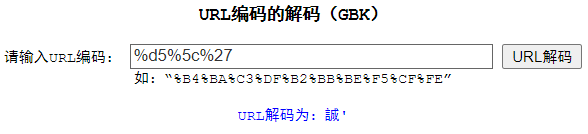

此時,單引號被跳脫,輸入:https://127.0.0.1/t.php?id=%d5%27。此時:

發現單引號並沒有被跳脫,就此分析:

(1).瀏覽器輸入id=%d5%27

(2).通過GET方式獲取到資料,進行判斷輸入資料中是否存在預定義字元,發現存在單引號,愉快的將其轉換為’, 同時對其編碼,此時id=%d5%5c%27(\對應的編碼為%5c),準備返回資料

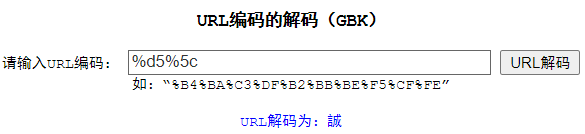

(3).接收端對其解碼,首先對%d5進行GBK解碼,發現無對應字元,再對%d5%5c解碼,發現正好對應一個漢字,快樂的解碼了,結果留下%27,被解碼成單引號,相當於沒跳脫

相應的編碼如下:(編碼解碼工具)

注:mysql及php預設採用的是utf-8編碼,即單字元編碼,此時不會產生寬字元注入;在php中使用GB2312、GBK、GB18030、BIG5、Shift_JIS等編碼方式時,即採用寬位元組,此時要注意安全問題。

mysql長字元截斷

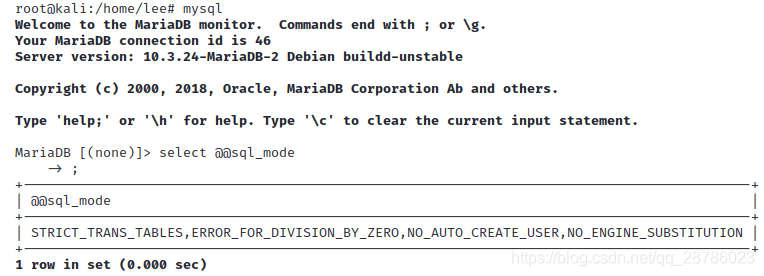

mysql中有一個環境變數設定sql_mode,定義了mysql應該支援的sql語法,資料校驗等,可以通過以下方式檢視當前資料庫使用的sql_mode:

select @@sql_mode

具體的引數解釋見參考資料5:MySQL的sql_mode模式,mysql5.0版本以上支援了三種sql_mode模式,如下:

| ANSI | 寬鬆模式,對插入資料進行校驗,如果不符合定義型別或長度,對資料型別調整或截斷儲存,報warning警告。 |

|---|---|

| TRADITIONAL | 嚴格模式,當向mysql資料庫插入資料時,進行資料的嚴格校驗,保證錯誤資料不能插入,報error錯誤。用於事物時,會進行事物的回滾。 |

| STRICT_TRANS_TABLES | 嚴格模式,進行資料的嚴格校驗,錯誤資料不能插入,報error錯誤。 |

預設情況下,mysql選擇使用的是嚴格模式,此時如果插入的資料超過限制長度,則會報錯error(如果超出的長度是由空格引起的,可能只會警告warning,實際操作證明,三種模式下,如果插入的超出長度是由空格引起的,並不會報錯,僅僅會警告,本節最後給出結果):

describe users;

insert into users values (1,'admin','123');#正常插入

insert into users values (2,'admin ','123');

#username限制7個字元,這裡插入8個字元(後3個為空格,插入成功,出現警告),出現截斷情況

insert into users values (3,'admin x','1234');#報錯,提醒超長字元

對於id=2的插入,可以檢視其usernsme的長度,發現其長度為7:

select length(username) from users where id = 2;

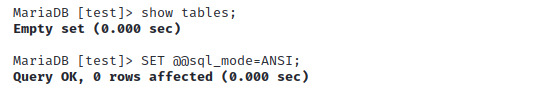

下面重點討論當sql_mode模式為ANSI時引起的長字元截斷問題:

首先將sql_mode設定為ANSI模式:

SET @@sql_mode=ANSI;

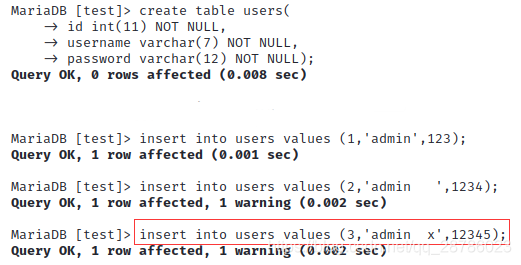

接下來依次建立table,插入資料,這裡發現username='admin x’也插入成功了:

create table users(

-> id int(11) NOT NULL,

-> username varchar(7) NOT NULL,

-> password varchar(12) NOT NULL);#建立users表格

insert into users values (1,'admin',123);#正常插入

insert into users values (2,'admin ',1234);#警告,插入成功

insert into users values (3,'admin x',12345);#警告,插入成功

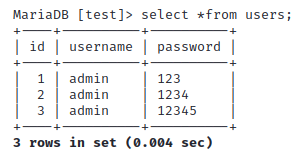

觀察一下各個使用者的長度,可以發現id=2,id=3的username均被截斷,長度都變成了7:

select *from users;

select length(username) from users where id =1;

select length(username) from users where id =2;

select length(username) from users where id =3;

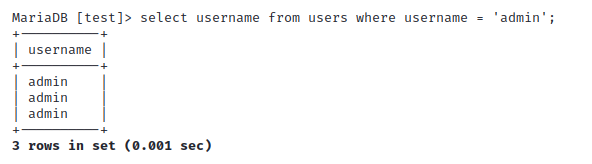

如果此時選擇username= 'admin’會出現下面情況:

select username from users where username = 'admin';

此時,我們只查詢了使用者名稱為admin的使用者,但另外兩個長度不一致的使用者卻出現,這會造成安全問題。假如,某個管理員的使用者名稱就是admin,他採用下面的語句登入:

$sql = "select count ( * ) from users where username = ‘admin’ and password = ‘*****’ ";

此時,我們只要偽造使用者’admin x’便可以獲得管理員的資訊,從而進入後臺。

補充: 對於三種模式下的空格插入溢位,並不會報錯,結果如下:

SET @@sql_mode=STRICT_TRANS_TABLES;

insert into users values (4,'admin ',12345);

insert into users values (5,'admin x',12345);

SET @@sql_mode=TRADITIONAL;

insert into users values (6,'admin ',123456);

insert into users values (7,'admin x',123456);

由此可見,預防長字元截斷問題可能需要從其他地方入手,如賬號由管理員分配並限制更改;對資料庫內容加密,即使獲取到相關資訊也無法破解。

延時注入

延時注入屬於盲注的一種。所謂盲注,即頁面無差異注入。延時注入基於時間差異技術,需要使用到資料庫的相關函數。在此僅作原理上的說明。

在mysql中存在函數sleep(time),即在給定的時間tine(s)後才會執行對應的語句。如:

http://www.abc.com/user.php?id=1 and sleep(3) //頁面返回正常,3秒後才開啟

此時,則可以確定使用者輸入的資料被當作語句執行了,則存在SQL隱碼攻擊漏洞,結合其他函數則可以獲取使用者資訊。思路是:首先判斷使用者名稱長度,再擷取字串第一個字元轉換成ASCII碼,對比ASCII表,獲得資訊。接著迴圈判斷便可以獲得使用者名稱 ,這裡不具體說明了。

參考資料: