如何用Spring Boot加密組態檔中的特殊內容範例程式碼詳解

前言:

這篇文章主要介紹了Spring

Boot加密組態檔特殊內容的相關知識,是小編在網上看的的,如有冒犯會及時修改。本文通過圖文並茂的形式給大家介紹的非常詳細,對大家的學習或工作具有一定的參考借鑑價值,需要的朋友可以參考下

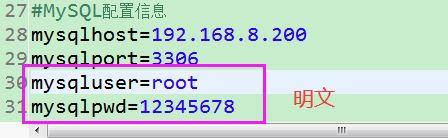

有時安全不得不考慮,看看新聞洩漏風波事件就知道了我們在用Spring boot進行開發時,經常要設定很多外接引數ftp、資料庫連線資訊、支付資訊等敏感隱私資訊,如下

這不太好,特別是網際網路應用,應該用加密的方式比較安全,有點類似一些應用如電商、公安、安檢平臺、捲動式大屏中獎資訊等顯示身份證號和手機號都是前幾位4109128**和158。那就把圖中的明文改造下

1. 引入加密包,可選,要是自己實現加解密演演算法,就不需要引入第三方加解密庫

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>3.0.2</version>

</dependency>

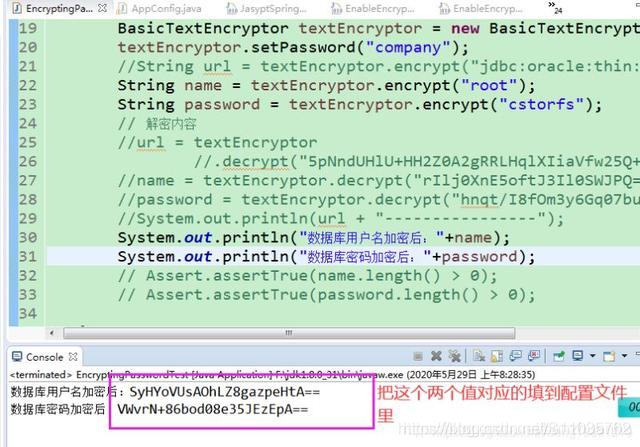

2. 加密敏感內容,然後填充組態檔加密程式碼:

BasicTextEncryptor textEncryptor = new BasicTextEncryptor();

textEncryptor.setPassword("company");

String name = textEncryptor.encrypt("root");

String password = textEncryptor.encrypt("cstorfs");

System.out.println("資料庫使用者名稱加密後:"+name);

System.out.println("資料庫密碼加密後:"+password);

輸出加密後的效果

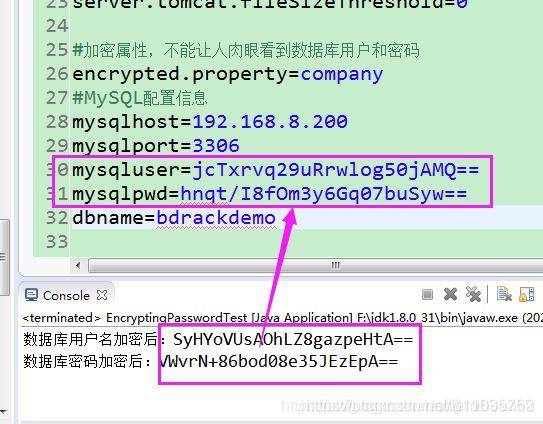

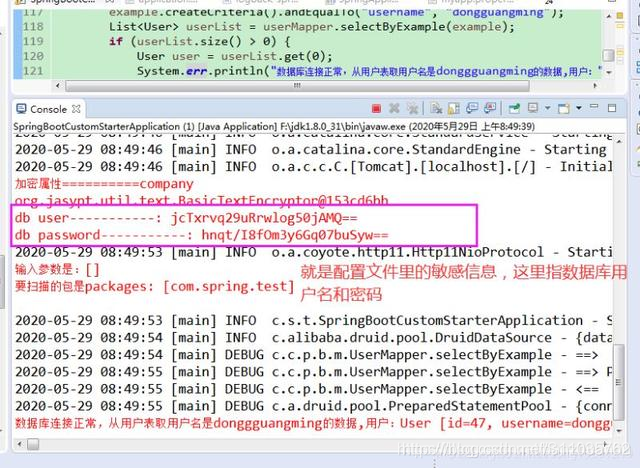

把這兩個值對應的填充到資料庫使用者名稱和密碼

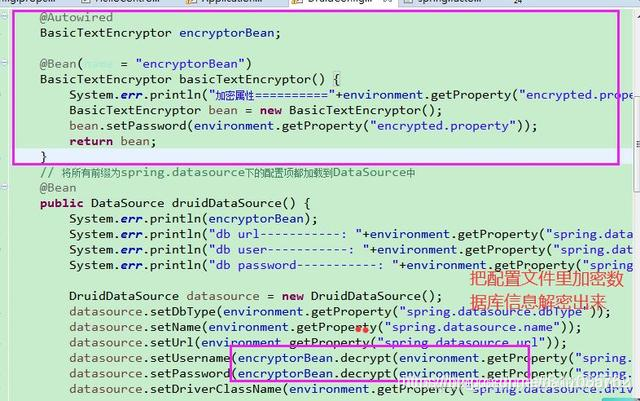

3. 編寫設定類就是Spring裡的標有@Configuration註解的類,然後解密組態檔裡的資料庫使用者名稱和密碼(就是上圖中的敏感屬性欄位)

4. 編寫測試案例只寫核心程式碼

// 我使用的最新版Springboot2.3.0(放棄1版本)啟動後,不放心的話可以測試資料庫是否連線正常

UserMapper userMapper = applicationContext.getBean(UserMapper.class);

Example example = new Example(User.class);

example.createCriteria().andEqualTo("username", "dongguangming");

List<User> userList = userMapper.selectByExample(example);

if (userList.size() > 0) {

User user = userList.get(0);

logger.info("資料庫連線正常,從使用者表取使用者名稱是donggguangming的資料,使用者:" + user);

}

輸出效果:

ok,就是這效果!!!注意,加解密演演算法沒有強制要求,可以自己寫,敏感資訊(ftp、email、資料庫連線資訊、支付支付寶微信等)也可以接著加,用的時候把它解密出現就行

總結

有了 Spring Boot 的加持,我們在開發微服務的過程中,當然是如魚得水。不過在最最基礎的執行緒池的運用上,我們團隊還是踩了不少比較低階的坑,這些都是可以都過很好的約定來進行規避的。這篇就簡單給大家演示了一下我們基於 Spring Boot 的加密組態檔。

另外本人整理收藏了20年多家公司面試知識點整理 ,以及各種Java核心知識點免費分享給大家,想要資料的話請點選這裡暗號qf。