從零開始的SpringBoot前後端分離入門級專案(五)

一個很正常的目錄

前情回顧

在前一篇部落格我們成功的編寫了登入與註冊的介面,但是還存在著一些問題,這篇部落格我們將會更深入的對登入與註冊的進行講解。

資料傳輸物件(DTO)

我們在登入或者註冊時,其實只用到了User物件的某些屬性,在存取別的使用者時也不該把別的使用者的密碼等欄位給查詢出來,這時候如果我們全都使用User物件則會產生部分冗餘的欄位,這些冗餘的部分就如我們前面說過的一樣會降低資料傳輸的效率,所以我們首先從這裡入手,建立出不同情形下所需要用到的DTO。

建立登入和註冊功能的DTO

UserLoginDTO

使用者登入時我們只需要使用者輸入使用者名稱和密碼,所以UserLoginDTO中僅有兩個欄位:

@Data

@AllArgsConstructor

@NoArgsConstructor

public class UserLoginDTO {

@NotNull(message = "賬號不允許為空")

private String username;

@NotNull(message = "密碼不允許為空")

private String password;

}

而註冊時我們只希望使用者去填寫使用者名稱、密碼、暱稱即可完成註冊:

UserRegisterDTO

@Data

@AllArgsConstructor

@NoArgsConstructor

public class UserRegisterDTO {

@NotNull(message = "使用者名稱不允許為空")

private String username;

@NotNull(message = "密碼不允許為空")

private String password;

@NotNull(message = "暱稱不允許為空")

private String nickname;

}

完成了兩個欄位的編寫之後我們就要去Controller層以及Service層對我們的程式碼進行修改,將原本接受的User物件轉為相應的DTO物件

修改UserController

@PostMapping("/register")

public CommonResult<String> register(@RequestBody UserRegisterDTO urDTO) {

userService.userRegister(urDTO);

return new CommonResult<>(20000, "OK", "註冊成功");

}

@PostMapping("/login")

public CommonResult<String> login(@RequestBody UserLoginDTO ulDTO) {

String res = userService.userLogin(ulDTO);

return new CommonResult<>(20000, "OK", res);

}

修改UserService

public void userRegister(UserRegisterDTO urDTO) {

User user = new User();

BeanUtils.copyProperties(urDTO,user);

try {

user.setId(idWorker.nextId() + "");

user.setEnable(1);

user.setAddtime(DateTimeTransferUtil.getNowTimeStamp());

userDao.userRegister(user);

} catch (Exception e) {

throw new DuplicateKeyException("使用者名稱重複");

}

}

public String userLogin(UserLoginDTO ulDTO) {

User trueUser = userDao.userLogin(ulDTO.getUsername());

if (trueUser.getPassword().equals(ulDTO.getPassword())){

return "登陸成功";

}

throw new InternalAuthenticationServiceException("使用者名稱或密碼有誤");

}

在userRegister方法中我們使用了BeanUtils.copyProperties方法,這是Spring為我們為我們提供的一個方法,可以幫助我們快速的從一個DTO中讀取值注入到一個pojo中,反之亦可,關於該方法可以上網查詢相關資料。

那麼我們就已經完成了從接收pojo到接收DTO的轉換,但是問題僅此而已嗎?讓我們走進本篇部落格的下一個部分–設定使用者許可權

使用者初始許可權的設定

在我們之前的部落格中我們講述了本次專案的許可權驗證主要是通過token實現的,但是我們上次編寫的程式碼中沒有在註冊時給使用者提供初始的許可權,也沒有在使用者完成登入時生成一個token返回給前端,這些內容我們將在本節慢慢講述。

初始許可權的設定

我們需要在使用者成功註冊之後完成使用者初始許可權的賦予,所以讓我們在UserDao中新增相應的方法完成這個功能。

新增初始許可權和查詢使用者角色

/**

* 使用者註冊時分配使用者角色

*

* @param uid 使用者id

*/

@Insert("INSERT INTO tb_role(uid,rolename) VALUES(#{uid},default)")

void allocateUserRole(@Param("uid") String uid);

/**

* 通過使用者id查詢使用者角色

*

* @param id 使用者id

* @return 使用者角色

*/

@Select("SELECT rolename FROM tb_role WHERE uid = #{id}")

String getUserRole(@Param("id") String id);

在這裡我們使用default是因為我們在資料庫的tb_role表中設定了預設的角色名是MEMBER

授予初始許可權

我們在為UserDao新增了相關方法後把目光投回UserService中:

public void userRegister(UserRegisterDTO urDTO) {

User user = new User();

BeanUtils.copyProperties(urDTO,user);

try {

user.setId(idWorker.nextId() + "");

user.setEnable(1);

user.setAddtime(DateTimeTransferUtil.getNowTimeStamp());

userDao.userRegister(user);

userDao.allocateUserRole(user.getId());

} catch (Exception e) {

throw new DuplicateKeyException("使用者名稱重複");

}

}

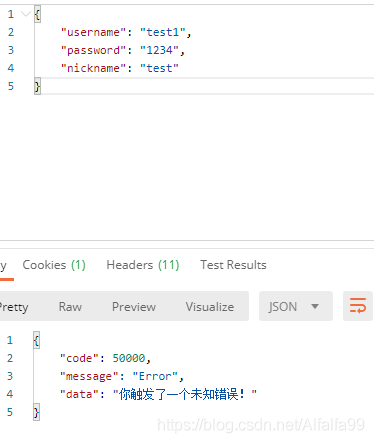

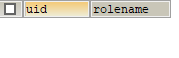

在使用者註冊之後執行新增使用者角色的allocateUserRole()方法,這樣就完成了註冊時的初始許可權賦予。讓我們先執行程式使用PostMan進行測試 [先將資料庫中同名的資料刪除!]:

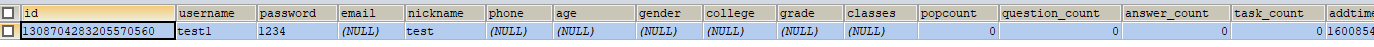

提示我們註冊成功,前往資料庫檢視tb_user表和tb_role表,可以看到使用者的已經成功註冊了並且也分配好了預設的MEMBER角色,但這樣真的完成了嗎?我們回到UserService裡的userRegister方法新增如下程式碼

//請先將try catch的有關程式碼註釋

userDao.userRegister(user);

//在兩行程式碼中插入下面這一行程式碼

int i = 1 / 0;

userDao.allocateUserRole(user.getId());

很明顯現在會出現錯誤,讓我們執行程式並重新存取註冊介面

這時候我們開啟資料庫,發現資料庫中使用者名稱為test1的使用者已經註冊成功了,但是因為出現了錯誤我們沒能為它分配一個角色!

啟用事物管理

這種情況很顯然是我們不想出現的,我們希望它要麼一起成功,要麼一起失敗,而不像現在這樣成功一半失敗一半,這時候我們需要在UserService這個類上新增@Transactional(rollbackForClassName = "Exception.class") 這個來自Spring框架註解可以讓我們啟用事物功能並在出現指定型別的錯誤時發生回滾(在這裡我們指定任意的異常時都進行回滾)。重新啟動專案,刪除剛剛註冊的test1,並用同樣的資料進行註冊,這時候我們就會發現雖然出錯了,但是我們兩個步驟都沒有生效,就完成了要麼一起成功,要麼一起失敗的實現。【測試完成後記得把被註釋的TryCatch程式碼取消註釋】

到這裡我們就完成了使用者初始許可權的設定,接下來我們就要改進使用者登入的模組了

改進使用者登入模組

我們前面說到使用者成功登入之後應該使用使用者的id和許可權名生成一個Token返回給前端,那麼我們就來完成這個功能,首先我們要先前往UserDao將userLogin方法進行如下修改:

/**

* 通過登入的賬號查詢是否存在該使用者

*

* @param loginName 登入名,可能是username也可能是email

* @return 返回使用者密碼

*/

@Select("SELECT id,password FROM tb_user WHERE username = #{loginName}")

User userLogin(@Param("loginName") String loginName);

然後將UserService修改如下:

public String userLogin(UserLoginDTO ulDTO) {

User trueUser = userDao.userLogin(ulDTO.getUsername());

if (trueUser.getPassword().equals(ulDTO.getPassword())){

return jwtUtil.createJWT(trueUser.getId(),userDao.getUserRole(trueUser.getId()));

}

throw new InternalAuthenticationServiceException("使用者名稱或密碼有誤");

}

我們按照要求返回了使用使用者id和使用者角色建立的token,那麼我們就在Controller的統一請求返回體裡攜帶上這個Token。

@PostMapping("/login")

public CommonResult<String> login(@RequestBody UserLoginDTO ulDTO) {

String token = userService.userLogin(ulDTO);

return new CommonResult<>(20000, "OK", toekn);

}

那麼我們向前端返回token的任務也已經完成,我們改進使用者登入模組的工作也告一段落,讓我們回看整個註冊和登入的功能,目前已經是比較完善的了,但是仍然存在著一些問題,接下來就讓我們進一步的改進註冊流程。

保護使用者的隱私資訊!

隨著網際網路的大發展,每隔一段時間就會出現一些使用者密碼洩露的新聞,不管是外部的攻擊或者是內部工作人員的洩露,我們都應該對此提高警惕,無論是業務邏輯的編寫的過程亦或者是使用者資訊的儲存過程我們都要提高警惕,目前專案中使用者的密碼都是明文儲存的,我們應該使用某種加密方法對使用者的密碼進行加密,這樣即使儲存於資料庫中的使用者密碼不幸洩露也無法被破解。

那麼我們應該怎麼進行加密呢?我們可以採用SpringSecurity框架中自帶的BCryptPasswordEncoder類對隱私資訊進行加密!

關於加密所涉及的演演算法筆者又不在此贅述,如果比較感興趣可以存取SpringSecurity的官方檔案進行學習與研究

具體的使用方法如下,首先在主啟動類中註冊這個類:

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder(){

return new BCryptPasswordEncoder();

}

然後在UserService中進行如下修改:

首先通過構造方法注入這個加密類

private final UserDao userDao;

private final IdWorker idWorker;

private final JwtUtil jwtUtil;

private final BCryptPasswordEncoder bCryptPasswordEncoder;

public UserService(UserDao userDao, IdWorker idWorker, JwtUtil jwtUtil, BCryptPasswordEncoder bCryptPasswordEncoder) {

this.userDao = userDao;

this.idWorker = idWorker;

this.jwtUtil = jwtUtil;

this.bCryptPasswordEncoder = bCryptPasswordEncoder;

}

然後在使用者註冊時對使用者的密碼進行加密

public void userRegister(UserRegisterDTO urDTO) {

User user = new User();

BeanUtils.copyProperties(urDTO,user);

try {

user.setId(idWorker.nextId() + "");

user.setEnable(1);

user.setAddtime(DateTimeTransferUtil.getNowTimeStamp());

//進行加密

user.setPassword(bCryptPasswordEncoder.encode(user.getPassword()));

userDao.userRegister(user);

userDao.allocateUserRole(user.getId());

} catch (Exception e) {

throw new DuplicateKeyException("使用者名稱重複");

}

}

在使用者登入時我們要判斷使用者的密碼是否與資料庫中儲存的密碼相同,既然註冊時儲存的密碼已經被加密了,那我們怎麼去判斷呢?其實框架的作者也已經想到了這一點,他為我們提供了matches()方法進行判斷,如果相同則為true,不同則為false,那我們就對使用者登入模組進行修改:

public String userLogin(UserLoginDTO ulDTO) {

User trueUser = userDao.userLogin(ulDTO.getUsername());

//前面放的是使用者輸入的密碼,後面是加密過的密碼

if (bCryptPasswordEncoder.matches(ulDTO.getPassword(), trueUser.getPassword())) {

return jwtUtil.createJWT(trueUser.getId(), userDao.getUserRole(trueUser.getId()));

}

throw new InternalAuthenticationServiceException("使用者名稱或密碼有誤");

}

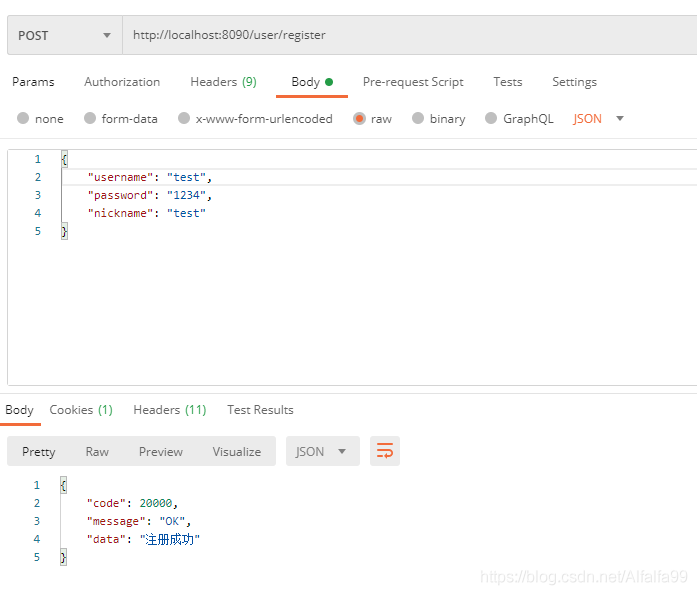

那麼到這裡我們對使用者隱私資訊的加密也已經完成了,啟動專案,讓我們來通過postman對兩個功能進行測試吧~

首先對註冊介面進行測試(測試前記得刪除之前的測試賬號!),發現註冊成功,來到資料庫,我們可以看到使用者的密碼已經被加密過了!

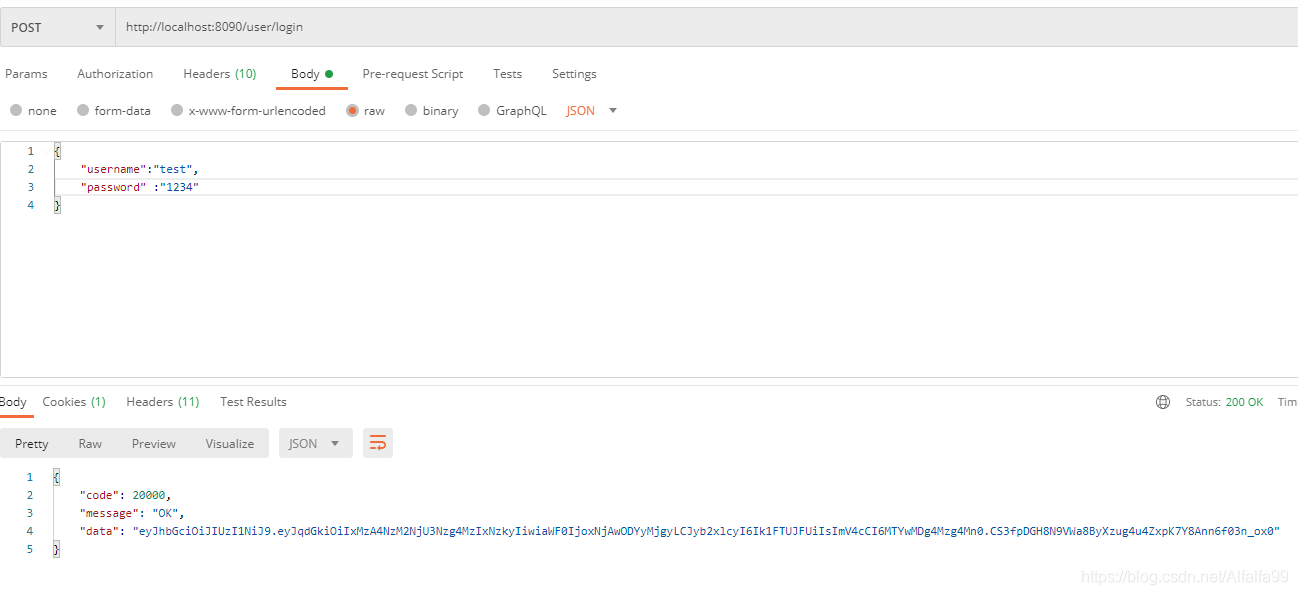

接下來再讓我們測試一下登入介面:

同樣發現登陸成功,並且且成功的拿到了生成的token令牌!有了token令牌前端每次請求時我們就能直接拿到使用者的id和許可權,對我們後續的業務程式碼編寫提供了強有力的支撐。

到這裡本篇部落格的內容也基本告一段落,經過這篇部落格,我們的登入註冊介面已經比較完善了,但是真的就一點問題都沒有了嗎?請讀者自行思考,筆者將在下一篇部落格揭曉答案。

本次部落格的內容也到此為止了,如果對部落格內容有疑問可以私信聯絡筆者,如果這篇文章對你有用希望你能點一個贊,謝謝~