初識加密技術

最近組裡組織內訓,每個組員要選擇一個主題進行分享,我選擇了加密技術這個主題。因為工作的需要,開始去接觸、學習這方面的知識,是初識;也是因為學的比較淺,比較粗,所以只是分享了些基本概念和一些應用,不涉及到具體的演演算法。

學習了William Stallings.《網路安全基礎 應用與標準(第5版)》[1];也在網上查了很多資料,參照了一些技術分享者的資料,詳見參考文獻,這裡一併謝過。文中也難免有錯誤之處,懇請指正。

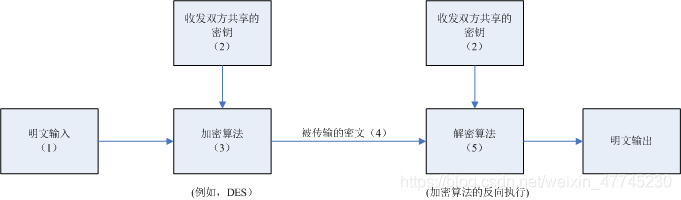

1 對稱加密

對稱加密,也稱為常規加密、單鑰加密,又叫傳統加密。一個對稱加密方案由5個部分組成:

傳送者和接收者必須通過一個安全的方式獲得金鑰並且保證金鑰的安全。對稱加密的安全性取決於金鑰的保密性而非演演算法的保密性,在已知密文和加密/解密演演算法的基礎上不能夠破譯訊息。

傳送者和接收者必須通過一個安全的方式獲得金鑰並且保證金鑰的安全。對稱加密的安全性取決於金鑰的保密性而非演演算法的保密性,在已知密文和加密/解密演演算法的基礎上不能夠破譯訊息。

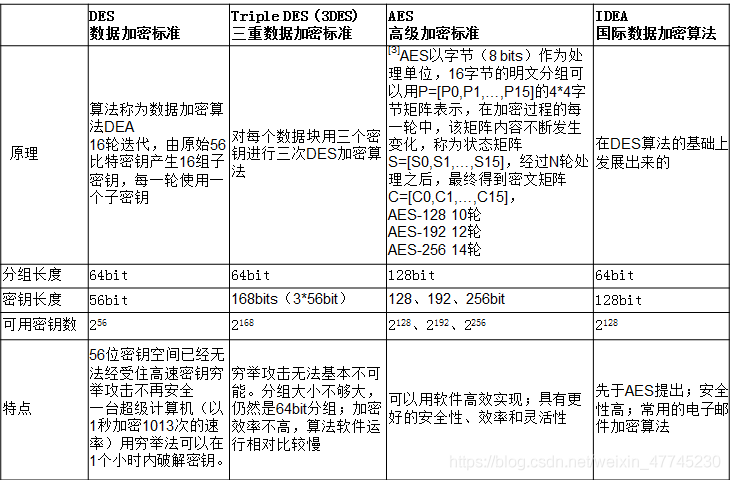

1.1 分組密碼

最常用的對稱加密演演算法是分組密碼。

將明文進行分組後加密處理;分組密碼處理固定大小的明文輸入分組,且對每個明文分組產生同等大小的密文分組。分組密碼主要有以下幾種:

很多對稱分組加密演演算法(包括DES),其結構由IBM的Horst Feistel在1973年首次詳細描述。基本原理是明文分成2組,多次迭代,每次迭代用不同的子金鑰,每個子金鑰由原始金鑰產生。AES沒有使用Feistel結構,而是在每輪替換和移位時都並行處理整個資料分組。

1.2 串流加密法

對稱加密演演算法還有一種串流加密法。從明文輸入流逐位或逐位元組用亂數加密產生密文輸出;串流加密法與分組密碼相比,速度更快,程式碼量更少。

RC4 (Rivest Cipher 4)是使用比較廣泛的串流加密法,是Ron Rivest為RSA公司在1987年設計的一種串流加密法。

金鑰大小可變的串流加密法,使用面向位元組的操作。

串流加密法和分組密碼,這兩種密碼都可以在幾乎所有應用中使用。

對於需要加密/解密資料流的應用,比如在資料通訊通道或瀏覽器網路鏈路上,串流加密法可能是更好的選擇。對於處理資料分組的應用,比如檔案傳輸、電子郵件和資料庫上,分組密碼可能更合適。

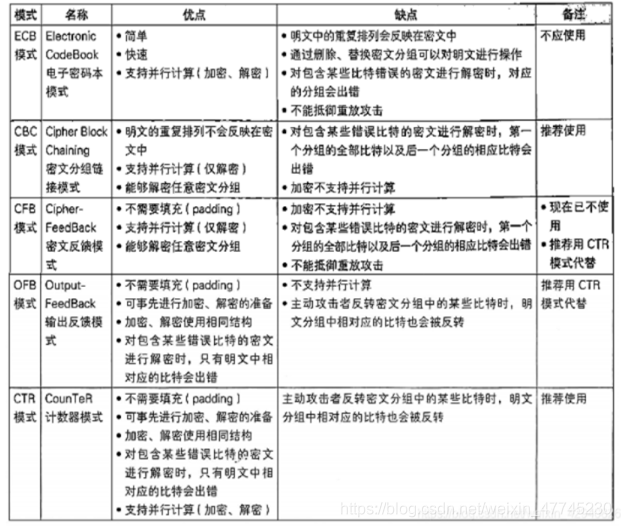

1.3 分組密碼工作模式

分組密碼工作模式

比如這樣一個密碼模式aes256-ctr,表示是AES加密演演算法,金鑰長度256,工作模式CTR;

為什麼會有工作模式?

分組密碼一次處理一個資料分組。比如AES演演算法,它分組長度已固定,128bit。

對於比較長的明文,需要將明文按演演算法的分組長度分成多個組(有時候還需要對最後一個分組進行填充)。也就是,分組密碼演演算法描述怎麼加密一個資料塊,分組密碼工作模式實現瞭如何通過分組加密演演算法加密比較長的多個資料塊。 常見的分組密碼工作模式有ECB、CBC、CFB、OFB和CTR五種。下面表格總結了這五種工作模式[4]。

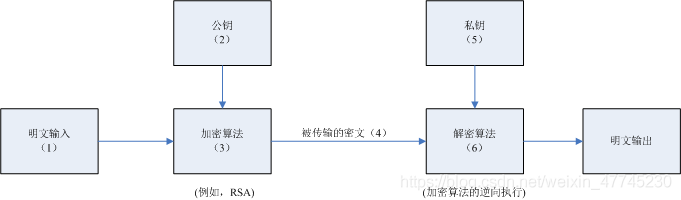

2 非對稱加密

非對稱加密,是屬於公鑰密碼系統的範疇

公鑰密碼思想,由Diffie和hellman在1976年首次公開提出了公鑰密碼思想[DIFF76]。

使用兩個單獨的金鑰,稱為公鑰和私鑰。

使用者生成金鑰對,公鑰通過分發公開,私鑰不分發自己儲存。任何時候使用者都能夠改變私鑰且釋出相應的公鑰。

公鑰密碼的要求

1)金鑰對的生成是容易

2)已知公鑰和訊息,生成密文是容易的

3)用私鑰解密密文是容易的

4)不能通過公鑰推算出私鑰

5)不能用公鑰和密文恢復出原始訊息

公鑰密碼系統的應用

廣義上可以把公鑰密碼系統分為三類:

加密/解密

數位簽章

金鑰交換

2.1 加密/解密

6個組成部分

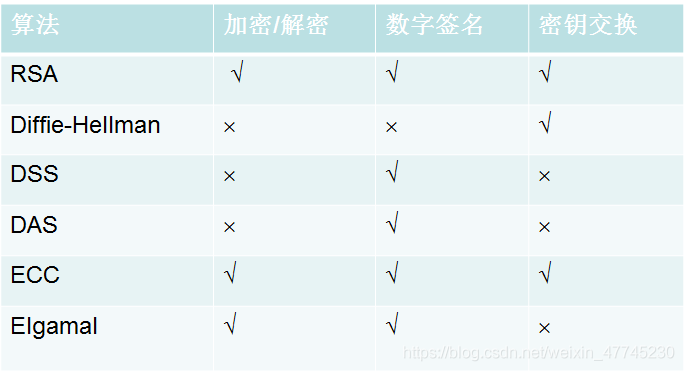

2.2 主要演演算法

2.2 主要演演算法

D-H

Diffie和Hellman1976年首次公開提出了公鑰密碼思想, Diffie-Hellman演演算法是侷限於金鑰交換。該演演算法的目的是使得兩個使用者能夠安全地交換金鑰,供以後加密訊息時使用。

RSA

1977年由Ron Rivest、Adi Shamir和Leonard Adleman在麻省理工學院提出的。是目前使用最廣泛的非對稱加密演演算法。目前1024bits長度的金鑰強度已經不夠安全了。金鑰越大,越安全,但是系統執行速度越慢。

RSA演演算法基於一個十分簡單的數論事實:將兩個大素數相乘十分容易,但那時想要對其乘積進行因式分解卻極其困難。

DSS

數位簽章標準,專為數位簽章功能為設計的演演算法,不能用於加密或金鑰交換,已過時

DSA (Digital Signature Algorithm)

Schnorr 和 ElGamal 簽名演演算法的變種,被美國 NIST 作為 DSS (DigitalSignature Standard)。 DSA 是基於整數有限域離散對數難題的。金鑰長度最長1024,已不夠安全

ECC

橢圓曲線加密演演算法,它只需要非常少的位元數就可以提供相同強度的安全性,從而減輕了處理開銷。

Elgamal

另一種常用的非對稱加密演演算法,基於D-H,在1985年由塔希爾·蓋莫爾提出。

各演演算法的用途如下

3 訊息認證

不同於加密為了防止被動攻擊(竊聽),訊息認證可以防止主動攻擊(偽造資料等)。訊息認證,取訊息的一小塊資料進行處理(形成訊息鑑別碼)並附在訊息上;訊息本身不加密。

形成訊息鑑別碼的演演算法,或稱訊息摘要演演算法,主要分為三類: MD 、 SHA 、 MAC

1) MD(Message Digest) : 訊息摘要

MD系列演演算法一般有: MD2 、 MD4 、 MD5,演演算法後摘要長度固定的128bit ,即16位元組;

2) SHA(Secure Hash Algorithm) : 安全雜湊

一般分為兩類: SHA-1 和 SHA-2

SHA-1就是我們常見的SHA1(已不夠安全), 演演算法後輸出的摘要長度為20個位元組;

SHA-2主要有SHA-224 、 SHA-256 、 SHA-384 、 SHA-512等。演演算法後輸出的摘要長度分別為28位元組、32位元組、48位元組和64位元組;

3)MAC(Message Authentication Code) : 訊息鑑別碼

將金鑰合併到現有雜湊演演算法中,最被廣泛接受的方案是HMAC。它是IP安全裡必須實現的MAC方案,也被用於其他Internet協定。

4 數位簽章

數位簽章是公鑰密碼的另一種應用。

什麼是數位簽章

傳送者用自己的私鑰簽名訊息。簽名可以通過對整條訊息加密或者對訊息的一個小的資料塊加密,其中該小資料塊是整個訊息的函數。這個被加密的整條訊息或被加密的小資料塊就是一個數位簽章。

數位簽章的作用是保證訊息在傳輸過程中沒有被篡改,認證了訊息源,保證訊息的完整性。基本思想是用私鑰簽名,公鑰驗證。

因為公鑰是公開,很多人都有,如果用公鑰簽名,私鑰驗證,那麼就沒法保證訊息的來源和完整性。比如A持有私鑰,B,C都持有A的公鑰,現在B傳送一個訊息給A,使用公鑰簽名,A不能通過這個簽名證明是B發來的訊息嗎,因為也有可能是持有同樣公鑰的C發來的。那麼B的資訊被C改了後,由C發出來,但是A這邊是無法知道B資訊其實已經被篡改了。

但是用私鑰加密,因為私鑰只有一方所有,其他人若對資訊做了修改,因為沒有對應的私鑰簽名,所以接收方就能判斷出來資訊是否被篡改。

參考文獻[2]中的網站對數位簽章做了比較詳細的講解

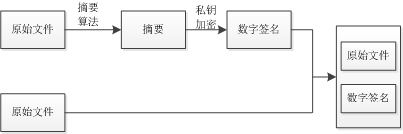

可以對整個訊息進行加密,但是需要很大的儲存量。所以現在比較常用的簽名方式是加密更小的資料塊。 對一個檔案通過一種演演算法(摘要演演算法)產生一個摘要,把這個摘要再用私鑰(公鑰系統)進行加密,形成簽名。把簽名和該檔案一起傳送給對方。

簽名過程

驗證過程

5 金鑰分發

5.1 基於對稱加密的金鑰分配

對於對稱加密,加密雙方必須共用同一金鑰,且必須保證金鑰不被他人讀取。常常需要頻繁地改變金鑰來減少某個攻擊者可能知道金鑰帶來的資料洩露。密碼系統的強度取決金鑰分發技術。

分發方法

1)通訊雙方中的一方選定金鑰並通過安全的物理方法傳遞給另一方;

2)第三方選定金鑰並通過物理方法傳遞給通訊雙方;

3)一方用舊金鑰加密新金鑰並傳遞給另一方

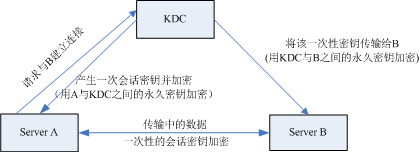

4)通訊雙方各自有一個到達第三方(KDC 金鑰分發中心)的加密鏈路,第三方在加密鏈路上傳遞金鑰給通訊雙方

自動金鑰分發方法提供了允許大量終端使用者存取大量主機以及主機之間交換資料所需要的靈活性和動態特性。實現該方法最廣泛的一種應用就是Kerberos。它實際是一種認證服務,MIT開發。使用對稱加密機制。

自動金鑰分發方法提供了允許大量終端使用者存取大量主機以及主機之間交換資料所需要的靈活性和動態特性。實現該方法最廣泛的一種應用就是Kerberos。它實際是一種認證服務,MIT開發。使用對稱加密機制。

5.2 基於非對稱加密的金鑰分配

公鑰加密的一個重要作用就是處理金鑰的分發問題。包括兩個不同的方面

1)公鑰的分發

2)使用公鑰加密分發金鑰

公鑰的分發

公鑰分發過程中最大的缺點就是任何人都可以偽造公鑰。比如攻擊者可以偽裝使用者A向其他參與者比如B傳送公鑰,然後攻擊者用自己的私鑰解密B傳送給使用者A的加密資訊。最典型的中間人攻擊。解決這種問題的方法是使用公鑰證書。公鑰證書主要組成部分:公鑰、公鑰所有者的使用者ID、可信的第三方(比如認證中心CA)簽名等。

最為廣泛接受的公鑰證書格式X.509標準

用公鑰證書分發對談金鑰

1)通過公鑰證書獲得公鑰(並認證了公鑰的有效性)

2)利用公鑰加密對談金鑰

3)利用私鑰解密訊息得到對談金鑰

4)此後雙方就可以用這個對談金鑰對訊息進行加密

6 參考文獻

[1].William Stallings.《網路安全基礎 應用與標準(第5版)》

[2].http://www.youdzone.com/signature.html

[3].https://blog.csdn.net/qq_28205153/article/details/55798628

[4].https://blog.csdn.net/weixin_42940826/article/details/83687007