Nexpose分析

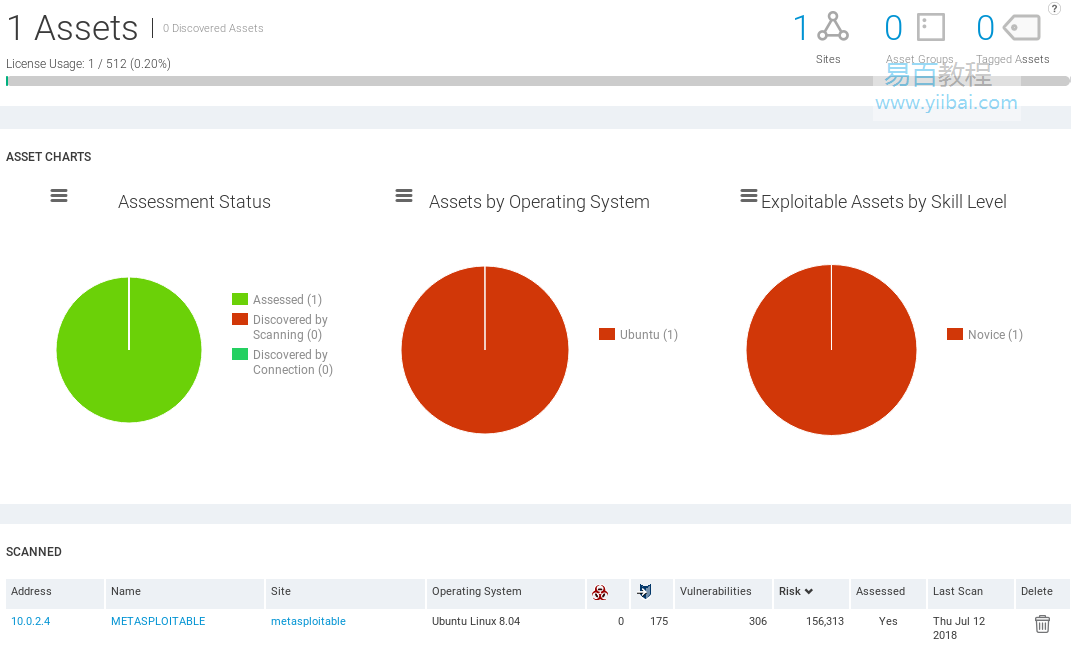

掃描結束後,我們進入Asserts頁面。在下面的螢幕截圖中,可以看到我們掃描了一個資產,並且資產在Ubuntu上執行。我們需要入侵這項資產的技能是Novice:

正如我們在前面的截圖中看到的,Nexpose展示了比Metasploit社群更多的資訊。Nexpose是一個更高階的漏洞管理框架。

我們可以在下面的螢幕截圖中看到,我們掃描了一個METASPLOITABLE目標,該站點是Global,它在Ubuntu Linux 8.04上執行。我們未發現任何惡意軟體,但是有175個漏洞和306個漏洞。通過Metasploit社群,我們只發現了1個可利用的漏洞和8個可以使用的模組。但在Nexpose中,我們發現了306個漏洞。在這方面,我們發現了比Metasploit社群更多的漏洞和漏洞。

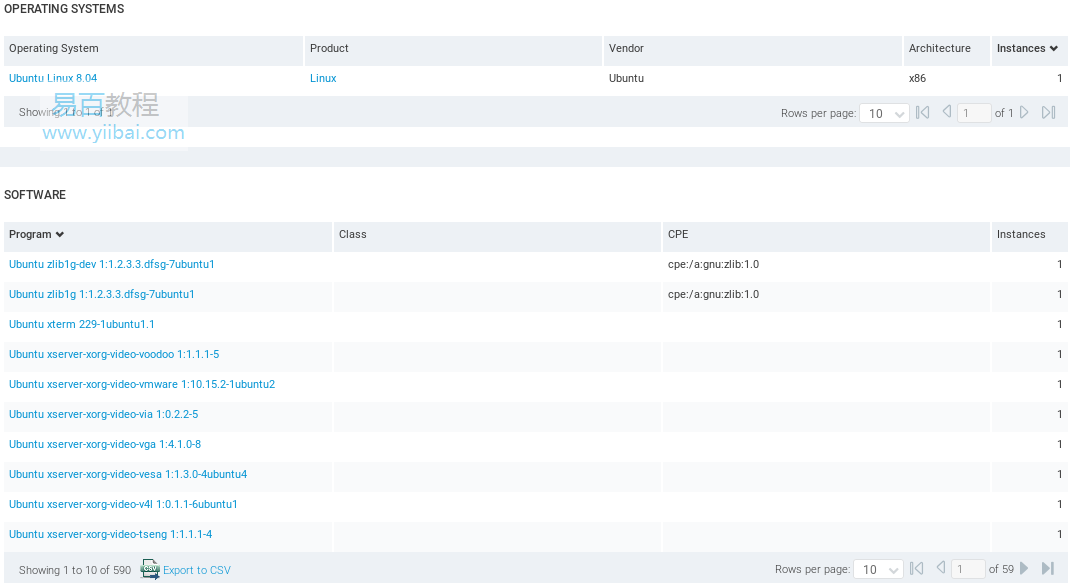

我們可以看到存在風險因素。還可以看到上次掃描完成的時間。如果向下捲動,可以看到作業系統是Ubuntu Linux 8.04。可以看到目標計算機上安裝的軟體:

在我們設法入侵之後,找到可用於增加我們特權的本地漏洞非常有用。例如,如果我們有一個普通使用者想成為root使用者,那麼可以使用本地緩衝區溢位來增加許可權或做其他型別的東西。在後期使用中,這些非常有用。

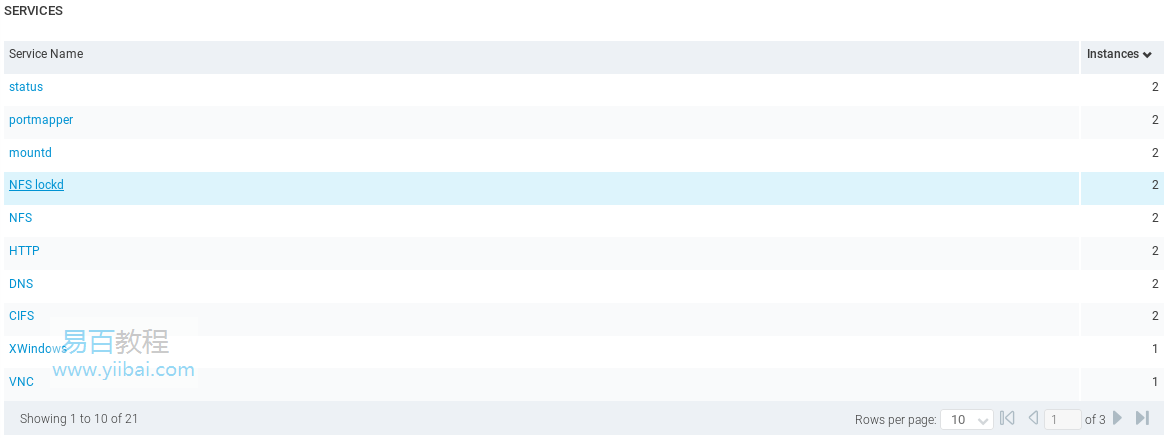

如果向下就能看到目標計算機上安裝的服務。我們可以看到各種服務的執行方式如HTTP,DNS等:

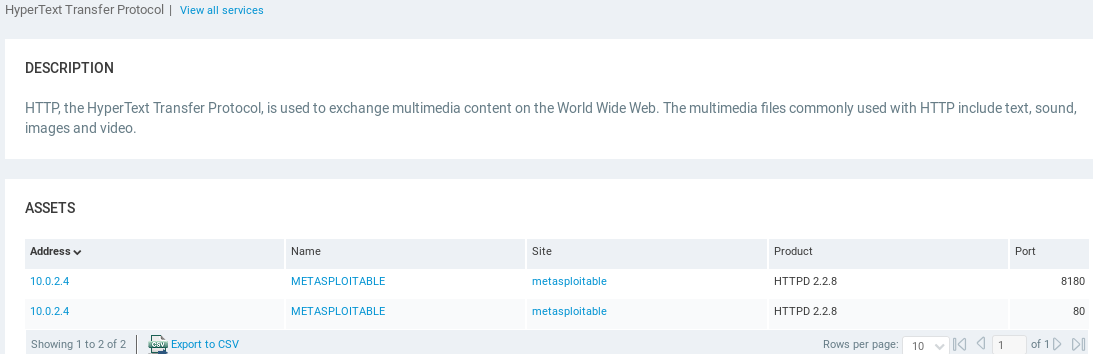

如果點選這些服務,我們將會看到有關它們的更多資訊。例如,如果我們單擊HTTP服務,我們將獲得有關它的描述以及在其上執行的埠。在下面的螢幕截圖中,我們可以看到HTTP在埠80和埠8180上執行:

如果我們向上捲動,如果想要仔細檢視漏洞,可以轉到漏洞頁面:

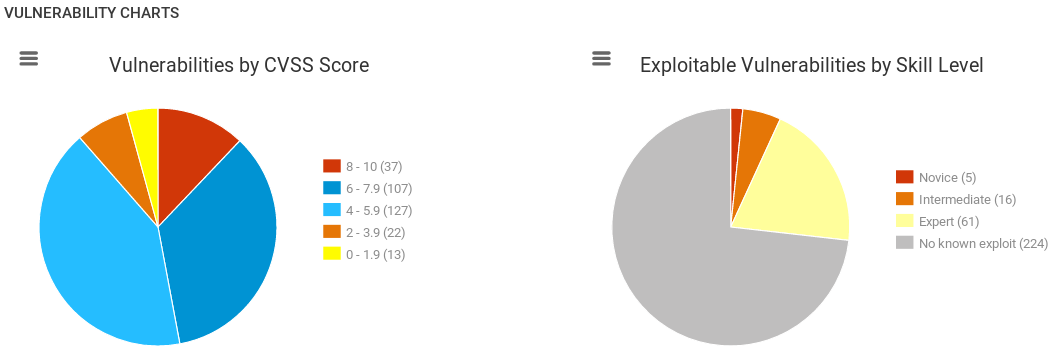

在上面的螢幕截圖中,我們可以看到有一個關於漏洞的圖表,這些漏洞基於風險因素並基於技能級別進行分類,以便利用這些漏洞。在左側,他們根據風險因素進行分類,在右側根據技能水平進行分類。當向下捲動時,可以看到所有漏洞的列表,我們可以使用箭頭在它們之間切換:

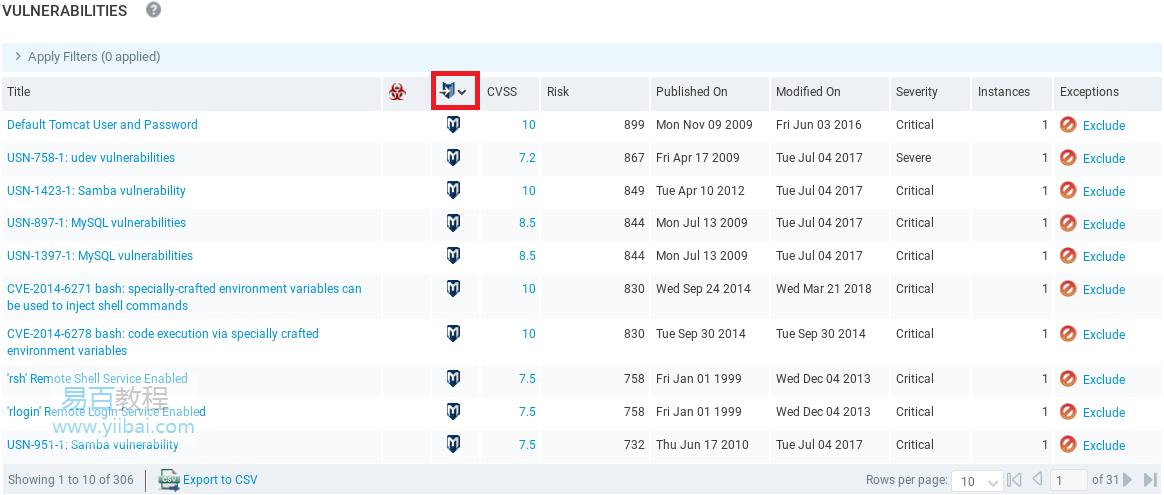

同樣,如果存在漏洞,我們可在漏洞利用圖示下看到它,如果有任何惡意軟體,我們將在惡意軟體圖示下看到。現在,列出的所有主要漏洞都沒有使用工具進行利用,但它們是根據風險進行排序的。

在上面的螢幕截圖中,可以看到發現VNC密碼是「password」。我們可以進入並嘗試使用VNC進行連線。VNC是一種與遠端桌面非常相似的服務。它將向我們展示桌面,它將允許我們獲得對目標計算機的完全存取許可權,就像遠端桌面一樣。它告訴我們登入密碼是」password」。還有一個後門Shell Backdoor Service正在執行,我們已經使用過了。

現在,我們將看一些可以利用的東西。點選漏洞利用圖示按漏洞對它們進行排序,可以看到它們都有一個M徽標,這意味著它們可以使用Metasploit進行利用:

在上面的螢幕截圖中,有可以使用的遠端Shell服務和遠端登入服務,我們已經看過了。我們點選之前沒有見過的內容,例如Default Tomcat User和Password。在下面的螢幕截圖中,可以看到此漏洞的描述:

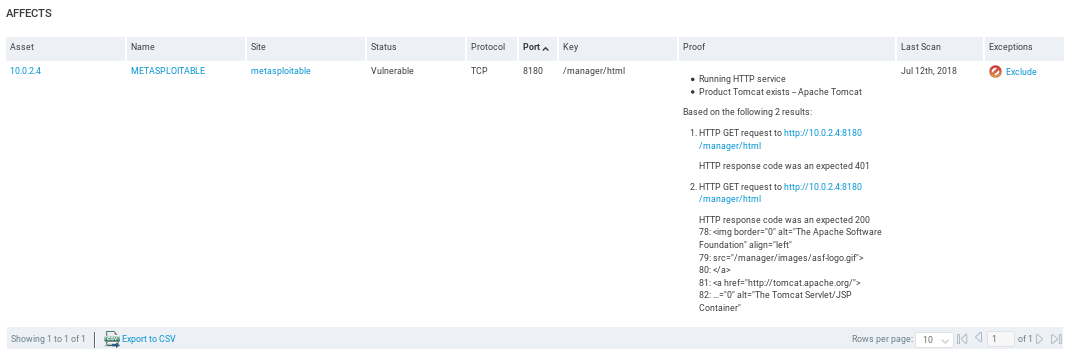

在下面的螢幕截圖中,可以看到執行埠是8180,可以看到為什麼它認為這個特定目標容易受到這種攻擊:

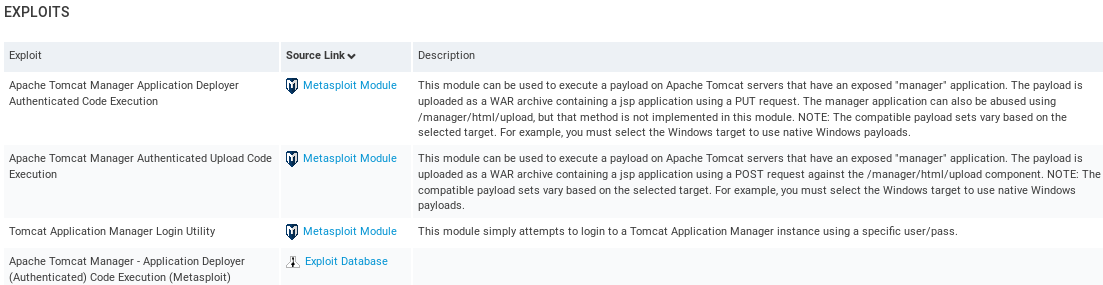

如果向下捲動,它將告訴我們如何利用它:

在上面的螢幕截圖中,有三個不同的模組可用於利用它,但它並不一定要利用它。有時只看到可用於驗證此漏洞存在的模組。但是這些模組與它相關聯,如果點選Source Link下的任何Exploit,它將進入到Radip7頁面,在Googled搜尋相關內容時看到它們:

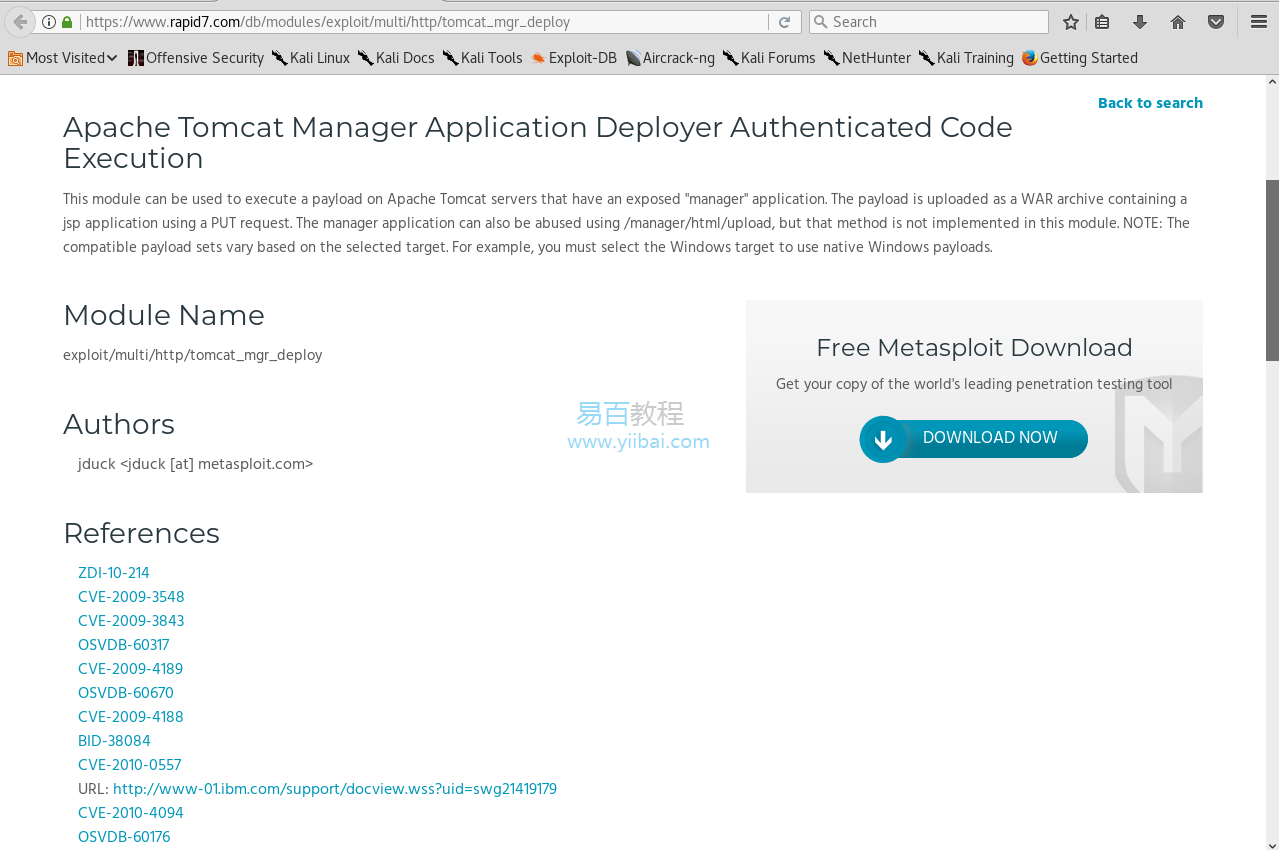

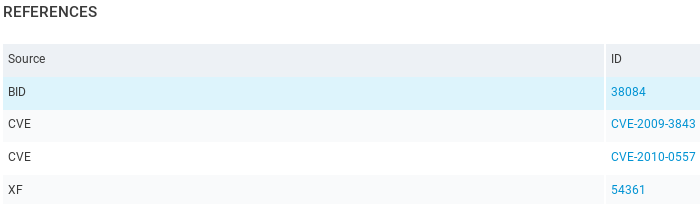

在上面的螢幕截圖中,可以看到模組名稱,我們可以將其複製並貼上到Metasploit中,在其中執行show options,然後使用與Metasploit基本部分中相同的方式進行開發。如果進一步向下捲動,可以看到特定漏洞的REFERENCES:

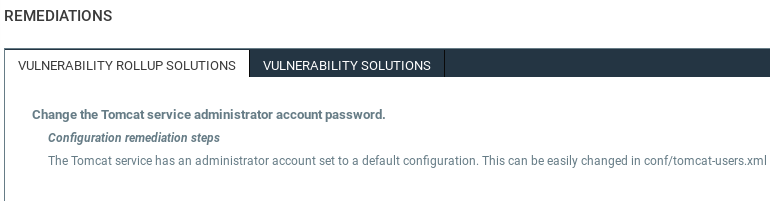

在底部,它將展示如何修復此漏洞的修復:

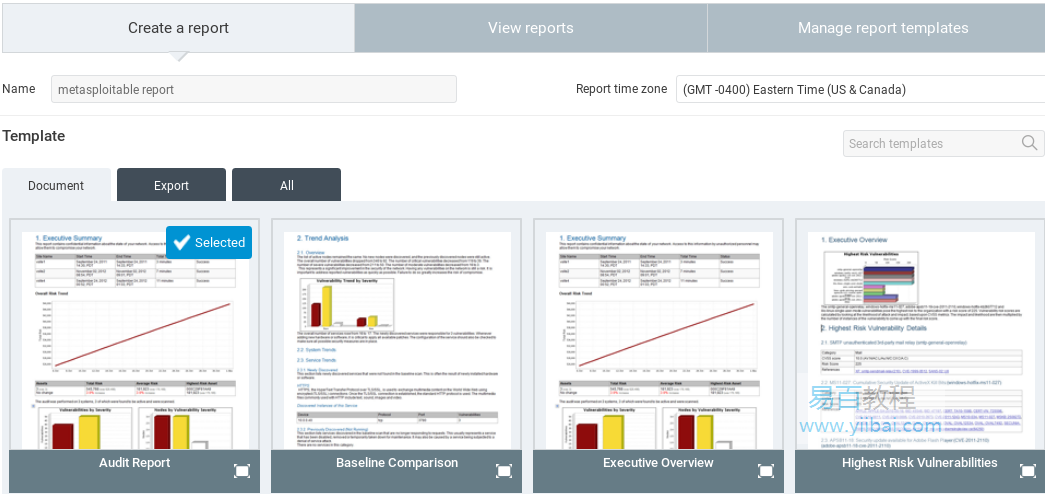

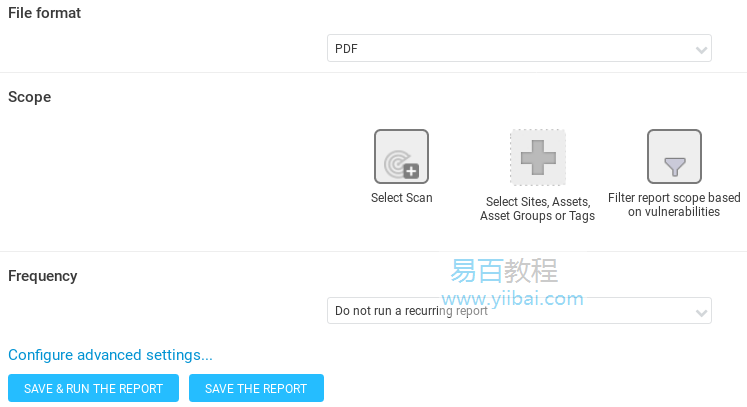

對於此漏洞,我們將更改管理員密碼,而不使用預設組態。我們單擊「報告」索引標籤為我們執行的每次掃描生成報告:

在上面的螢幕截圖中,我們可以看到報告有三種不同型別的模板。在建立報告中,看到有一個審計報告,其中包含程式員的大量詳細資訊。還有執行報告包含較少的資訊,並且是頂級人員的模式,例如對技術人員沒有太多經驗的經理。我們可以選擇我們想要的任何模板並將其命名為模板。在上面的螢幕截圖中,我們將此報告稱為metasploitable報告。如果捲動一點,可以選擇想要的格式:

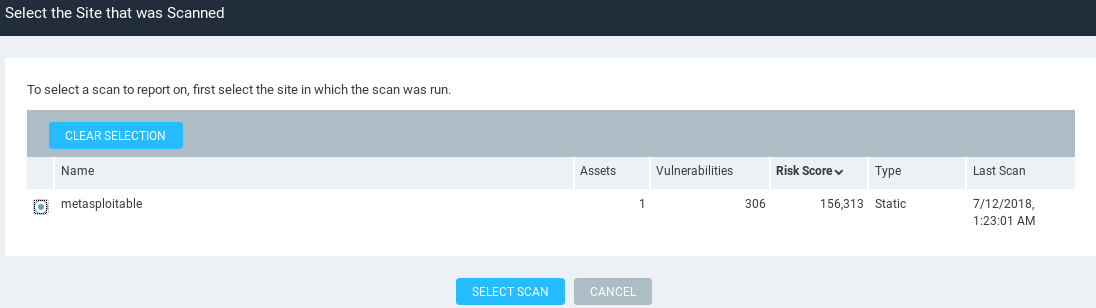

在上面的螢幕截圖中,它設定為PDF。現在單擊Select Scan,然後選擇我們要為其生成報告的目標掃描,並選擇metasploitable:

現在,單擊SAVE&RUN THE REPORT以生成報告。

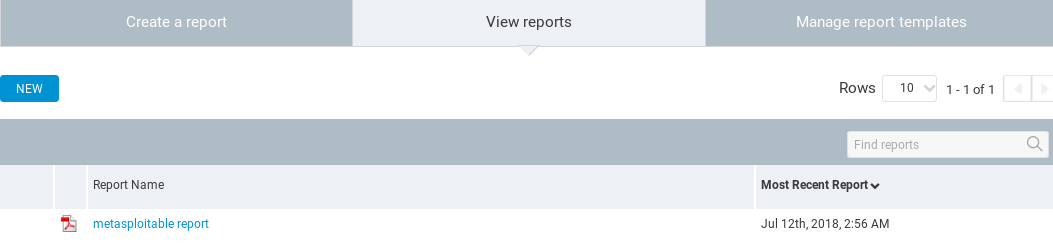

還可以在每次掃描完成時安排自動報告。例如,每周掃描一次,也可以每週生成一份報告。可以通過點選報告來下載報告:

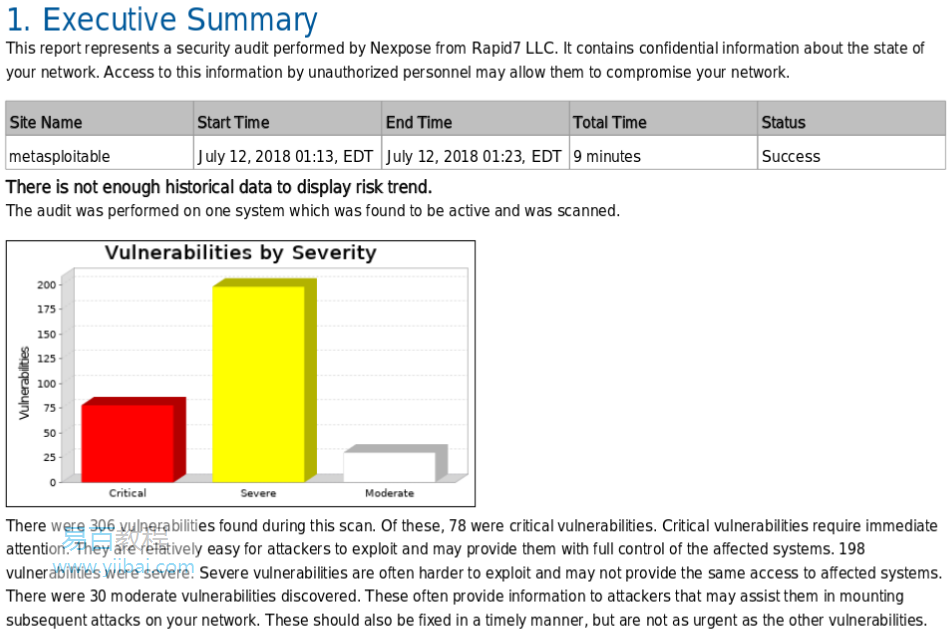

在上面的截圖中,可以看到它有日期,標題,它有所有已發現的漏洞,但這是執行報告。它包含有關漏洞利用的小細節和更多圖形化內容,向管理人員展示已發現的風險以及它們的重要性:

在上面的螢幕截圖中,可以看到Nexpose向我們展示了更多細節,而且它更加先進。它面向更大的基礎架構,更大的公司,我們需要始終確保一切都是最新的,一切都已安裝,並且沒有任何漏洞。