詞表破解

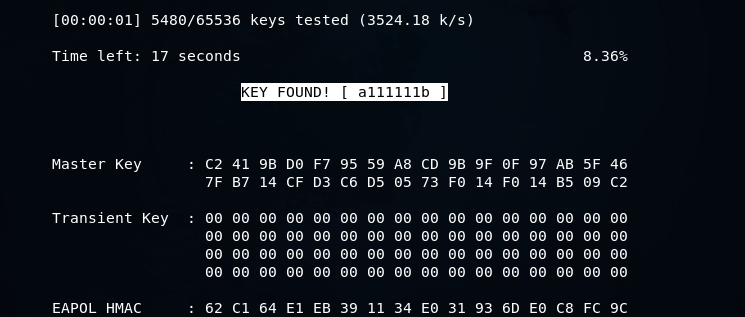

要破解WPA或WPA2,需要首先從目標AP捕獲握手,然後我們需要一個包含許多密碼的詞表(wordlist),我們將嘗試使用這些密碼。現在我們已經捕獲了握手,我們準備好了一個詞表(wordlist)。現在使用aircrack-ng破解目標AP的金鑰。aircrack-ng將通過詞表(wordlist)檔案,將每個密碼與目標AP的名稱組合,並建立成對主金鑰(PMK)。該PMK是使用稱為PBKDF2的演算法建立的。它不僅僅是組合密碼和BSSID。它以某種方式加密,並將PMK與握手進行比較。如果PMK有效,則使用的密碼是目標AP的密碼。如果PMK無效,則aircrack-ng會嘗試比較下一個密碼。

使用aircrack-ng,包含握手的檔案名 - wep_handshake-01.cap,-w和詞表(wordlist)的檔案名稱text.txt。命令如下:

現在按下Enter鍵,aircrack-ng將通過密碼列表。它將嘗試所有密碼,並將每個密碼與目標AP的名稱組合以建立PMK,然後將PMK與握手進行比較。如果PMK有效,則用於建立PMK的密碼是目標AP的密碼。如果PMK無效,那麼它將嘗試下一個密碼。

在下面的螢幕截圖中,可以看到找到金鑰: