安全組態錯誤

安全性錯誤組態在安全性設定被定義,實現和維護為預設設定時出現。良好的安全性要求為應用程式,Web伺服器,資料庫伺服器和平台定義和部署安全組態。使軟體保持最新同樣重要。

- 威脅代理 - 匿名外部攻擊者以及擁有自己帳戶的使用者可能會試圖破壞系統。

- 攻擊者的方法 - 存取預設帳戶,未使用的頁面,未修補的漏洞,未受保護的檔案和目錄以獲得未經授權的存取。

- 安全弱點 - 可以發生在任何級別 - 平台,Web伺服器,應用程式伺服器,資料庫,框架和自定義程式碼。

- 如何發現缺陷 - 自動掃描程式可用於檢測修補程式,組態錯誤,使用預設帳戶,不必要的服務等。

- 技術影響 - 隨著時間的推移,所有資料都可能被盜或被緩慢修改。恢復成本昂貴。

- 業務影響 - 在不了解應用程式所有者的情況下,系統可能會完全受損。

範例

安全性錯誤組態的一些典型範例如下 -

- 如果未在伺服器上禁用目錄列表,並且攻擊者發現目錄列表,則攻擊者可以簡單地列出目錄以查詢任何檔案並執行它。也可以獲得包含所有自定義程式碼的實際程式碼庫,然後在應用程式中找到嚴重的缺陷。

- 應用程式伺服器組態允許將堆疊跟蹤返回給使用者,從而可能暴露潛在的缺陷。攻擊者可以獲取錯誤訊息提供的額外資訊,這些資訊足以讓他們滲透。

- 應用程式伺服器通常附帶不太安全的範例應用程式。如果未從生產伺服器中刪除,則會導致伺服器洩露。

動手實踐

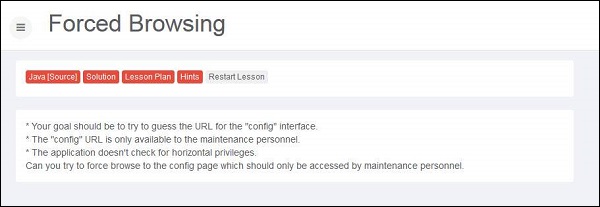

第1步 - 啟動Webgoat並導航到不安全的組態部分,嘗試動手實踐。下面提供了相同的快照 -

第2步 - 我們可以嘗試盡可能多的選項。需要找到組態檔案的URL,我們知道開發人員遵循組態檔案的命名約定。它可以是下面列出的任何內容。它通常由BRUTE力技術完成。

web.configconfigappname.configconf第3步 - 嘗試各種選項後,我們發現URL

http://localhost:8080/WebGoat/conf返回成功。如果嘗試成功,將顯示以下頁面 -

預防機制

- 所有環境(如開發,QA和生產環境)都應使用在每個環境中使用的不同密碼進行相同組態,這些密碼不容易被駭客入侵。

- 確保採用強大的應用程式架構,在元件之間提供有效,安全的分離。

- 它還可以通過執行自動掃描和定期執行審計來最大限度地降低此類攻擊的可能性。